vulcat检测特定漏洞

vulcat检测特定漏洞

# 指定攻击载荷

# 注:-a/--application选项已于v2.0.0版本中移除,-v/--vuln合并了它的功能

# -v/--vuln

该选项有以下功能:

- 跳过指纹识别阶段

- 检测 单个或多个 特定系统/框架的漏洞,例如Apache

- 检测 单个或多个 类型的漏洞,例如RCE

- 检测 单个或多个 指定编号的漏洞,例如CVE-2020-17519

python3 vulcat.py -u <URL> -v <NAME>

# 或

python3 vulcat.py -u <URL> --vuln <NAME>

1

2

3

4

2

3

4

# vulcat内置攻击载荷

你可以使用选项--list查看vulcat所有内置的攻击载荷

python3 vulcat.py --list

1

# 跳过指纹识别阶段

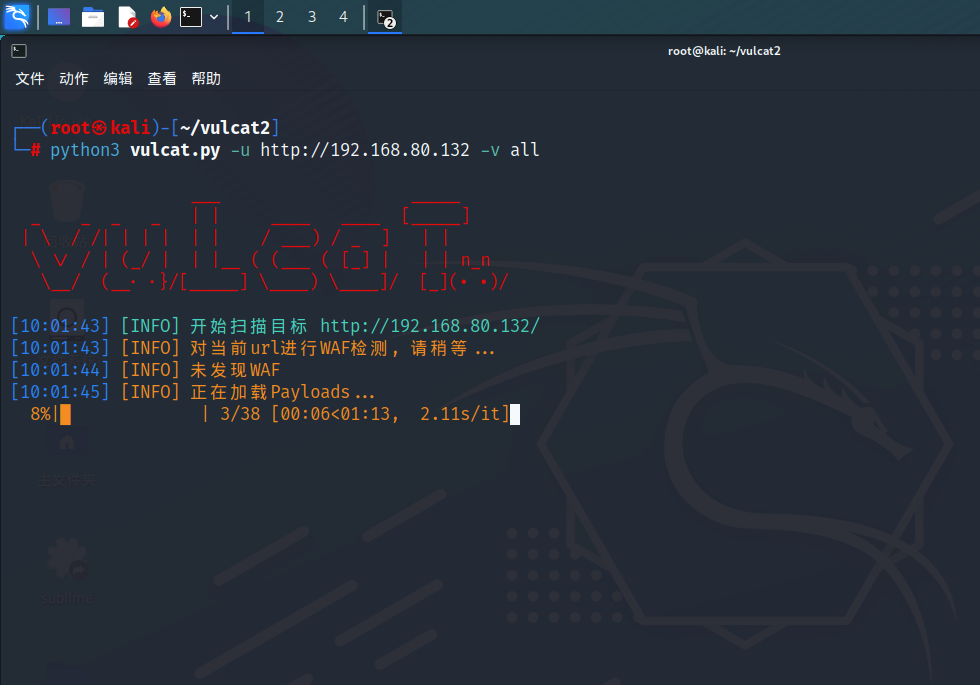

如果你想跳过该阶段,可以指定-v/--vuln选项为all(全部),vulcat将会直接对目标使用所有的攻击载荷

python3 vulcat.py -u http://192.168.80.132 -v all

1

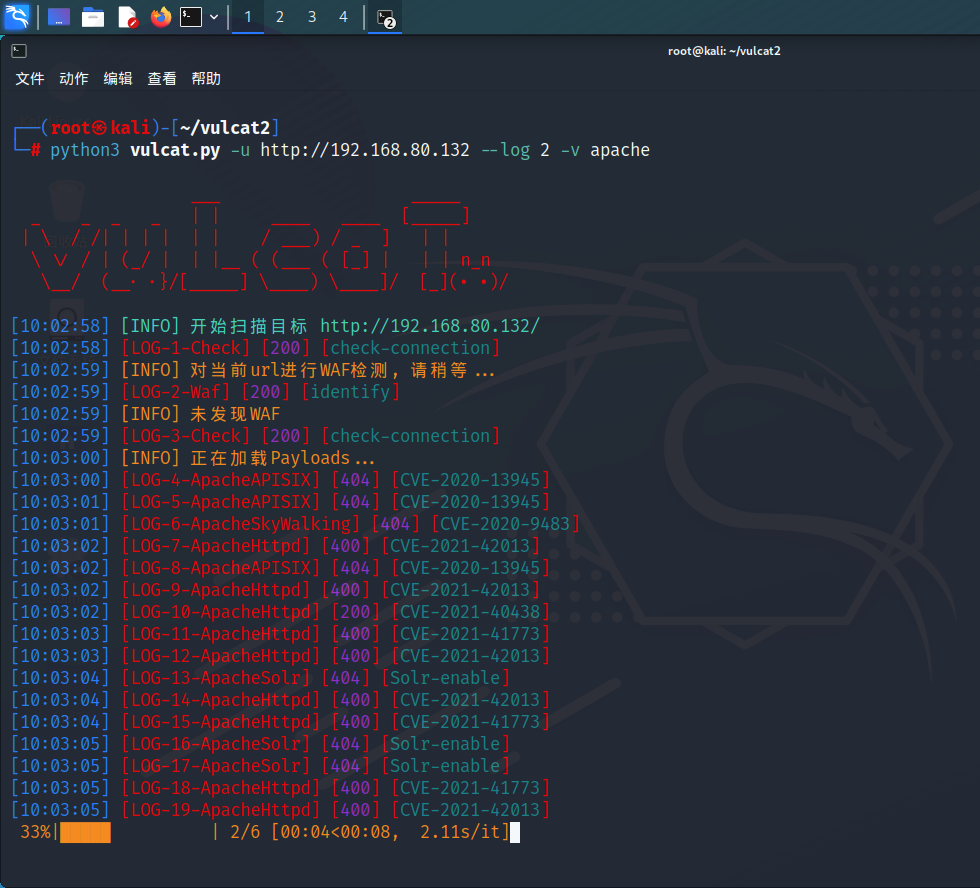

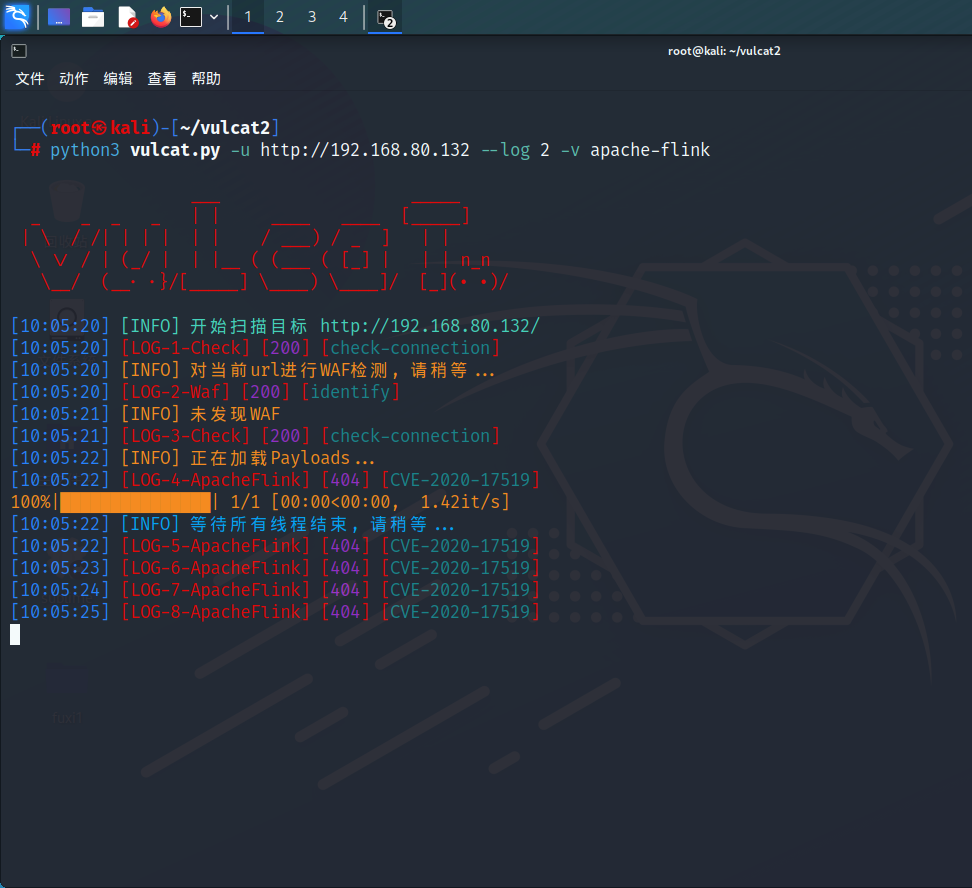

# 检测特定系统/框架的漏洞

如果你想检测Apache系列的漏洞,可以指定-v/--vuln选项为apache。

此时vulcat会搜索名称中带有apache的攻击载荷,并对目标使用,如图:

python3 vulcat.py -u http://192.168.80.132 --log 2 -v apache

1

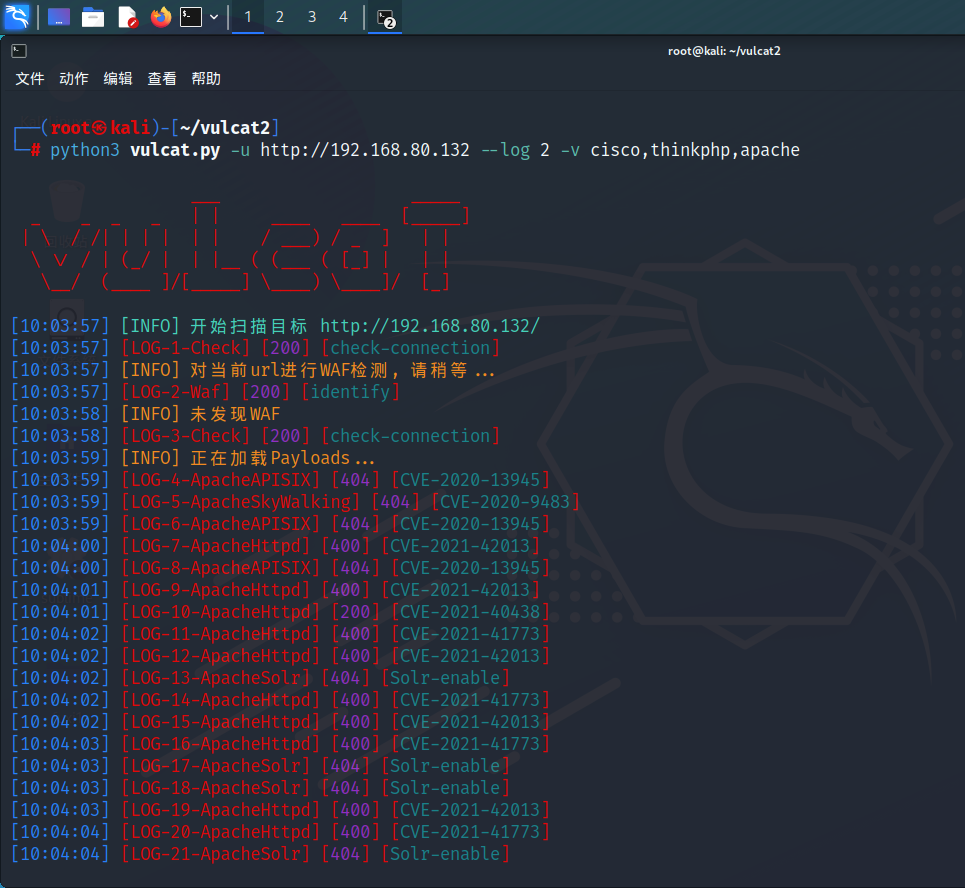

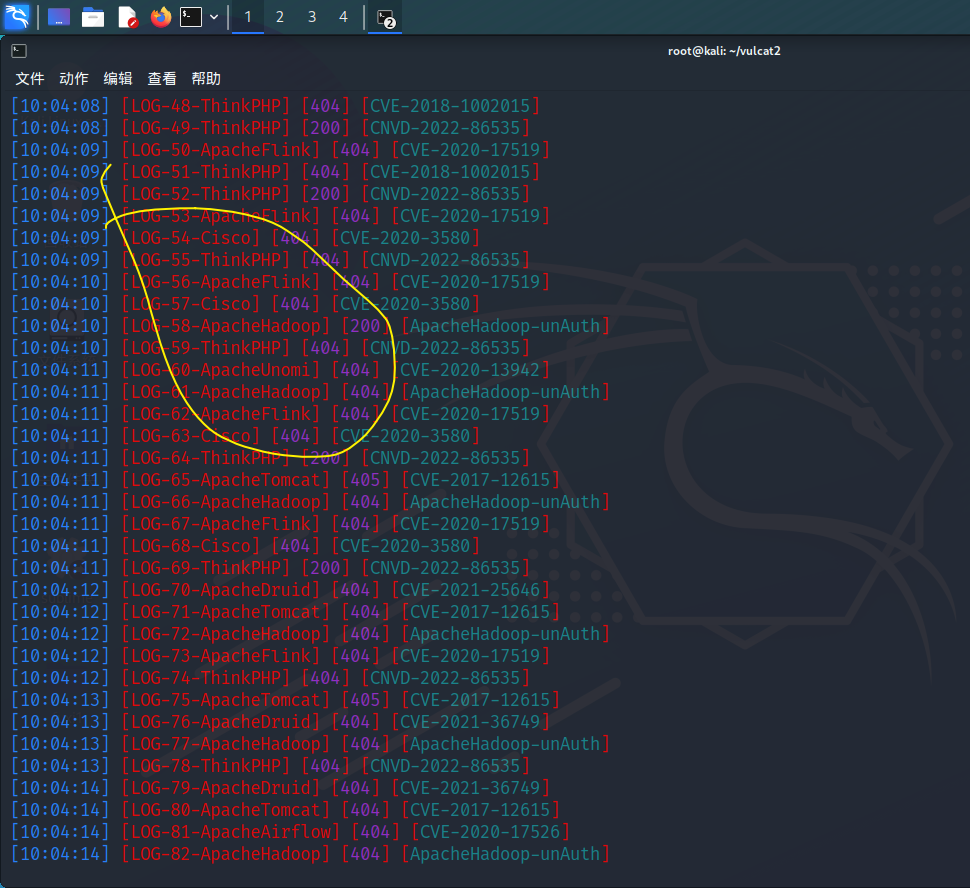

你可以同时检测多个系列的漏洞,使用逗号分隔

python3 vulcat.py -u http://192.168.80.132 --log 2 -v cisco,thinkphp,apache

1

如果你只想检测Apache系列下的Flink,则可以指定-v/--vuln选项为apache-flink

python3 vulcat.py -u http://192.168.80.132 --log 2 -v apache-flink

1

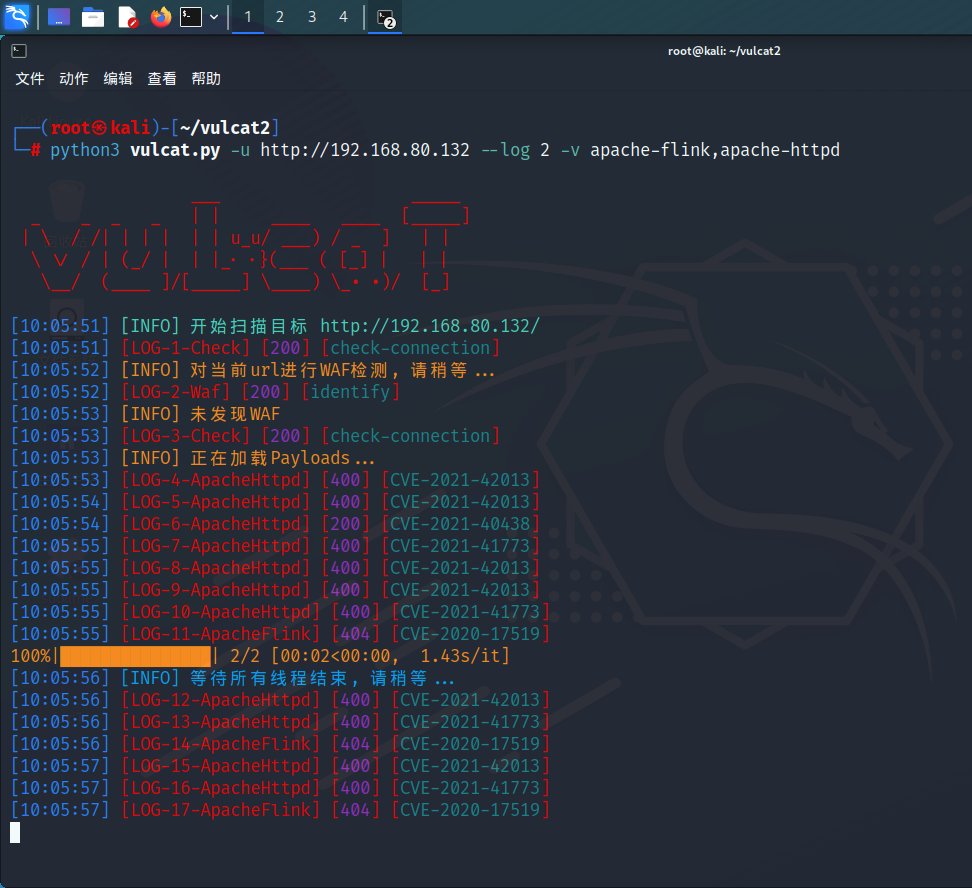

同样,可以使用逗号分隔每个名称

python3 vulcat.py -u http://192.168.80.132 --log 2 -v apache-flink,apache-httpd

1

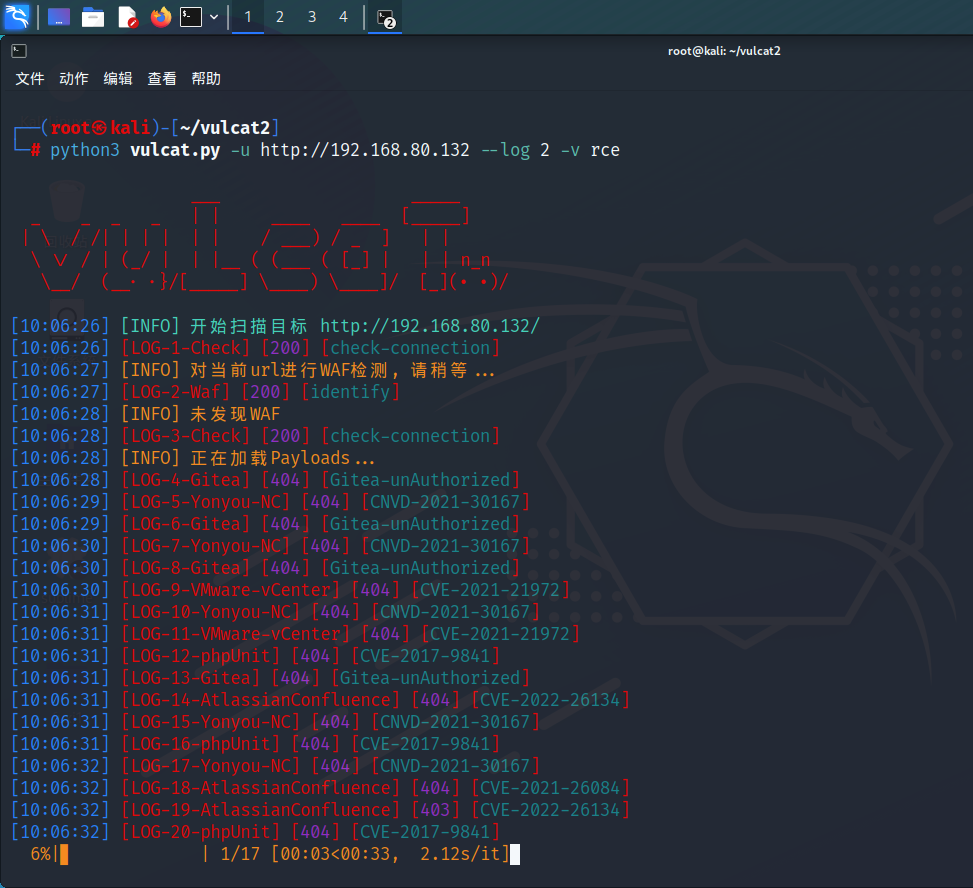

# 检测某类型的漏洞

注:某些攻击载荷具有多种漏洞类型

- 例如ApacheHttpd的CVE-2021-42013,既可以RCE又可以FileRead

- 当你指定-v rce或-v fileread时,都会加载CVE-2021-42013的攻击载荷

如果你想检测远程代码执行漏洞,可以指定-v/--vuln选项为rce,vulcat将使用所有rce的载荷

python3 vulcat.py -u http://192.168.80.132 --log 2 -v rce

1

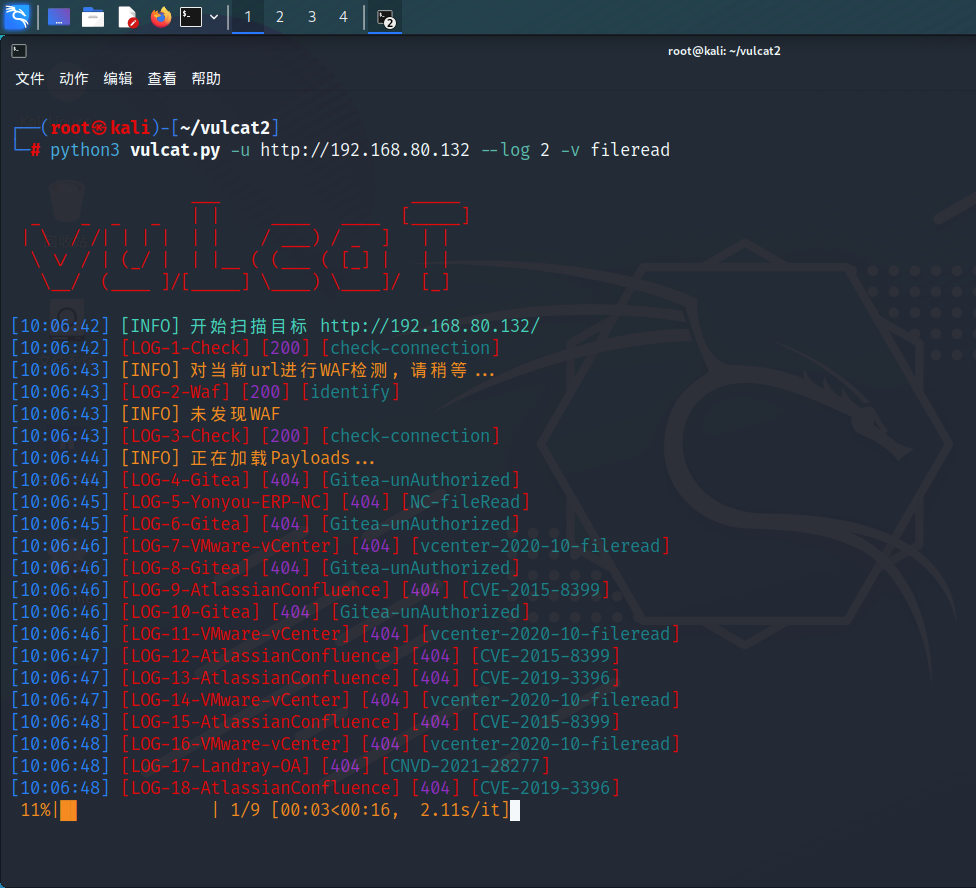

检测任意文件读取系列的漏洞

python3 vulcat.py -u http://192.168.80.132 --log 2 -v fileread

1

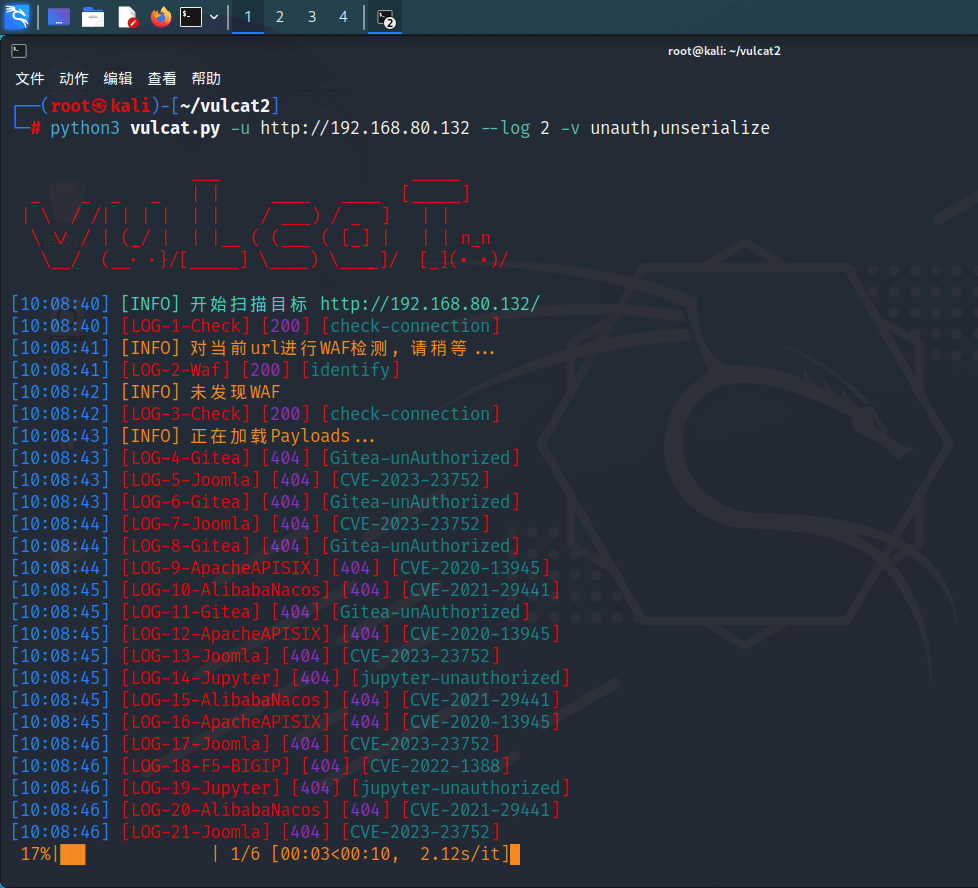

检测未授权访问和反序列化漏洞

python3 vulcat.py -u http://192.168.80.132 --log 2 -v unauth,unserialize

1

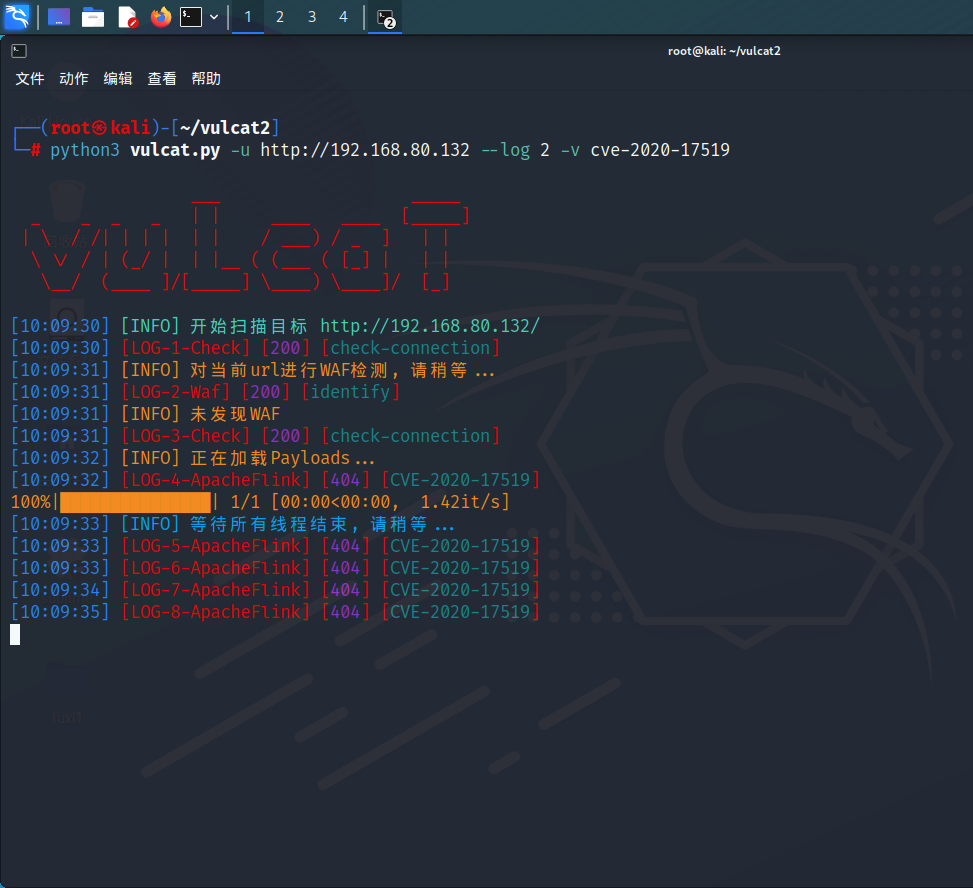

# 检测特定编号的漏洞

如图

python3 vulcat.py -u http://192.168.80.132 --log 2 -v cve-2020-17519

1

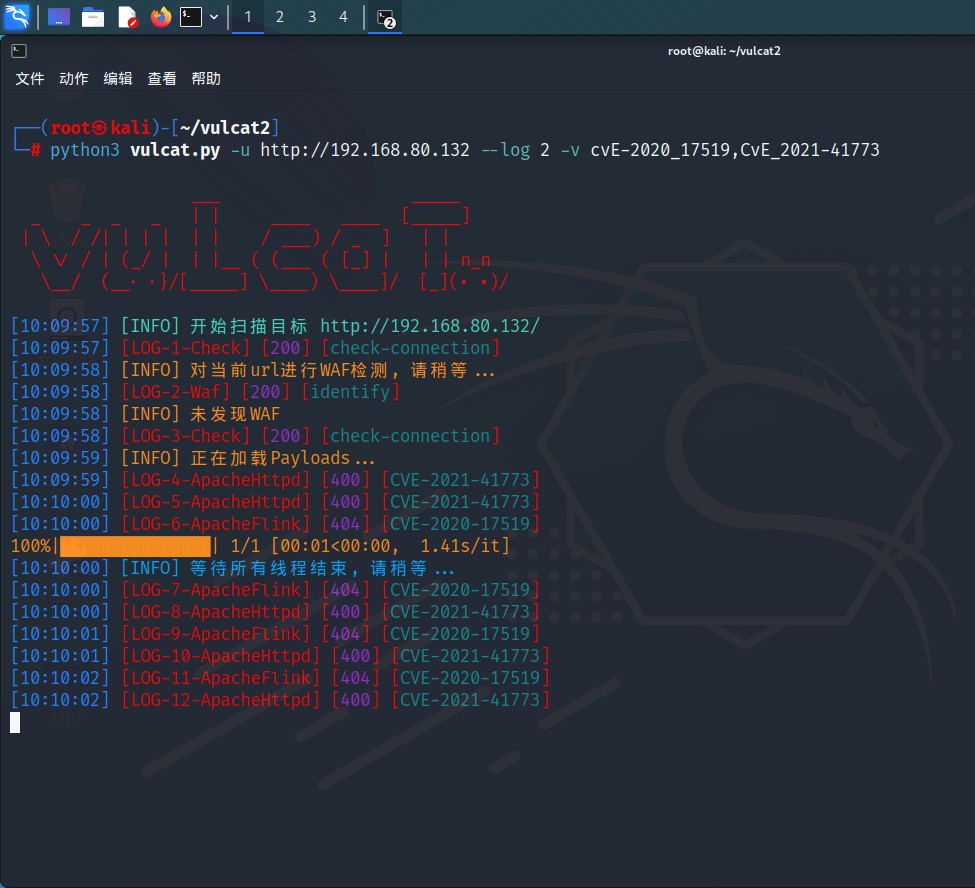

多个编号可以使用逗号分隔,大小写不敏感,横杠 - 与下划线 _ 皆可

python3 vulcat.py -u http://192.168.80.132 --log 2 -v cvE-2020_17519,CvE_2021-41773

1

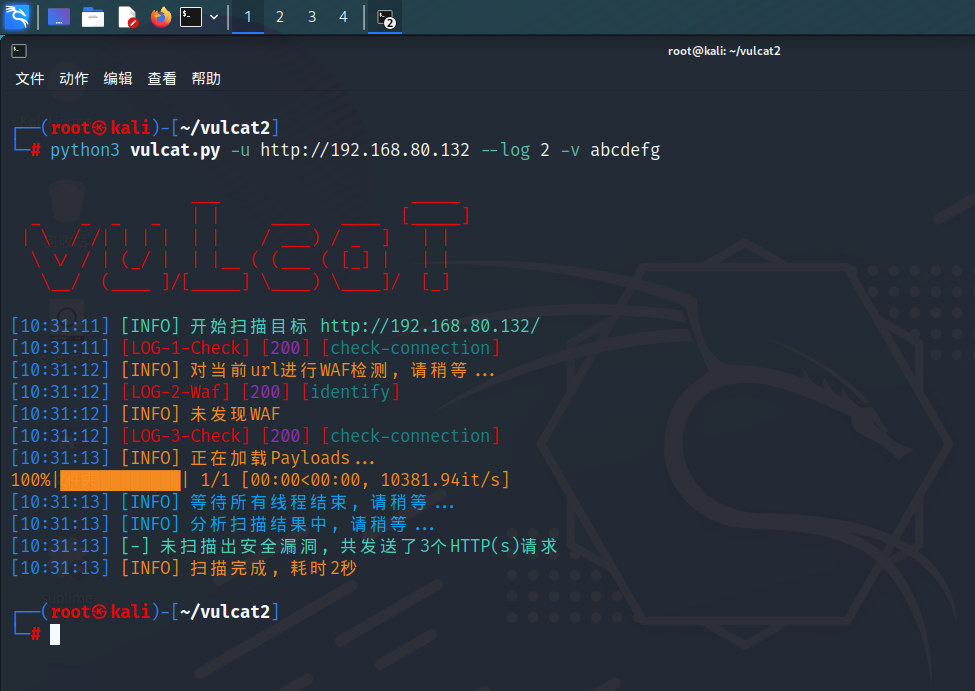

# 不存在的攻击载荷

如果你指定了一个不存在的攻击载荷,则vulcat不会加载任何POC,如图

python3 vulcat.py -u http://192.168.80.132 --log 2 -v abcdefg

1

编辑 (opens new window)