学徒-信息泄露-debug页面

学徒-信息泄露-debug页面

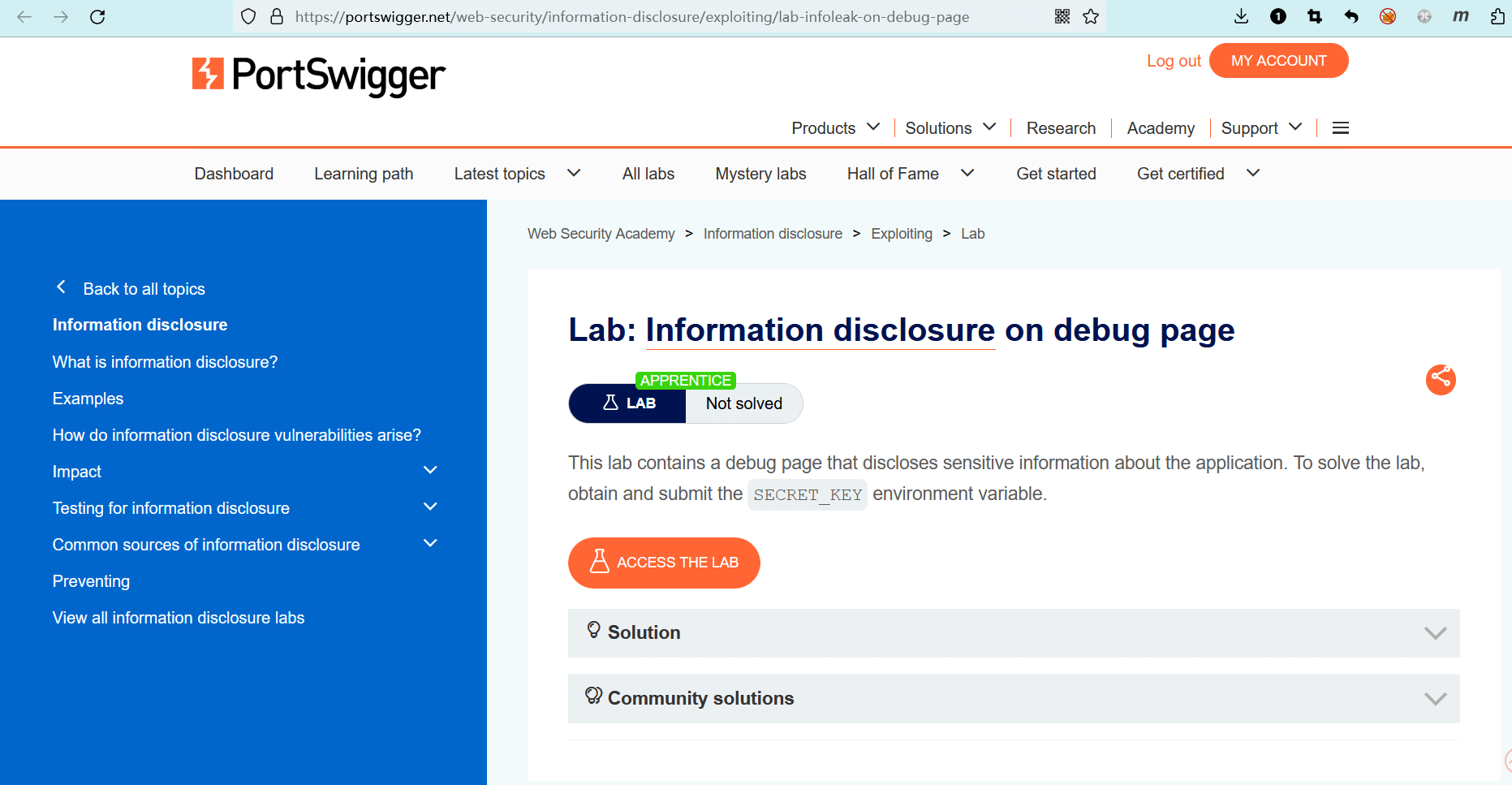

# 实验室:Debug页面信息泄露

# 题目

此实验室包含一个调试页面,其中公开了有关应用程序的敏感信息。若要解决实验室问题,请获取并提交SECRET_KEY环境变量的值。

- name: 实验室-学徒

desc: Debug页面信息泄露 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/information-disclosure/exploiting/lab-infoleak-on-debug-page

bgColor: '#001350'

textColor: '#39d50c'

1

2

3

4

5

6

2

3

4

5

6

# 实操

根据题意,可得实验目标:

- 网站的调试页面包含敏感信息,找到调试页面,获取并提交 SECRET_KEY 变量值。

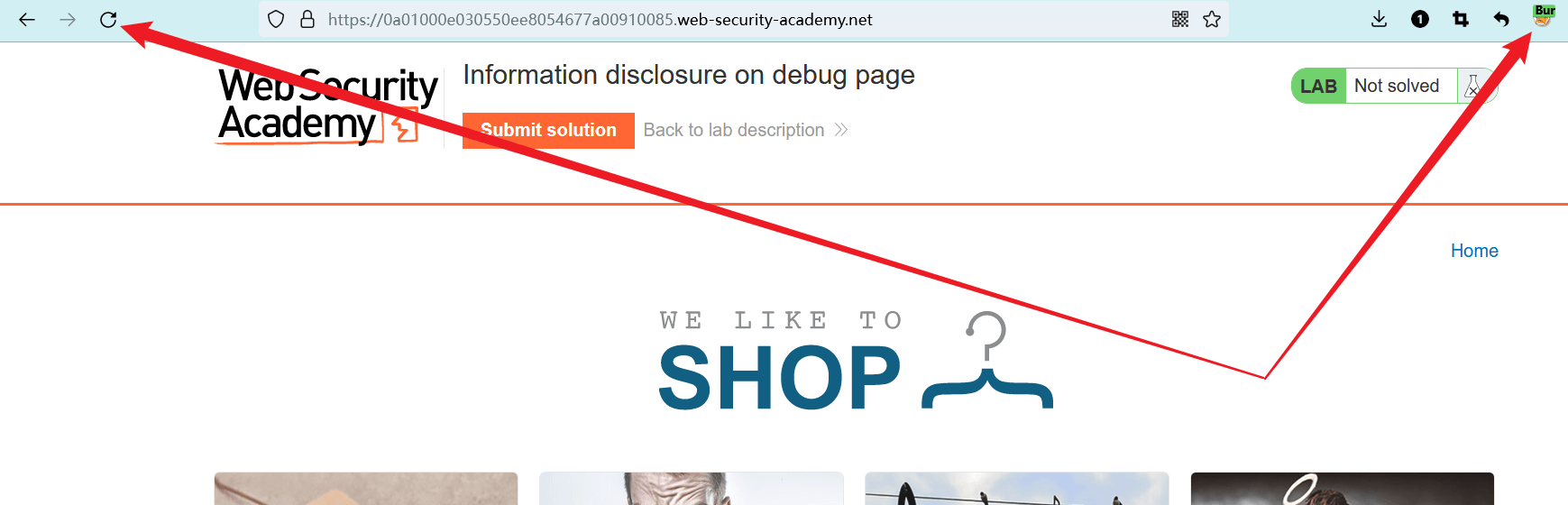

点击 “ACCESS THE LAB” 进入实验室。

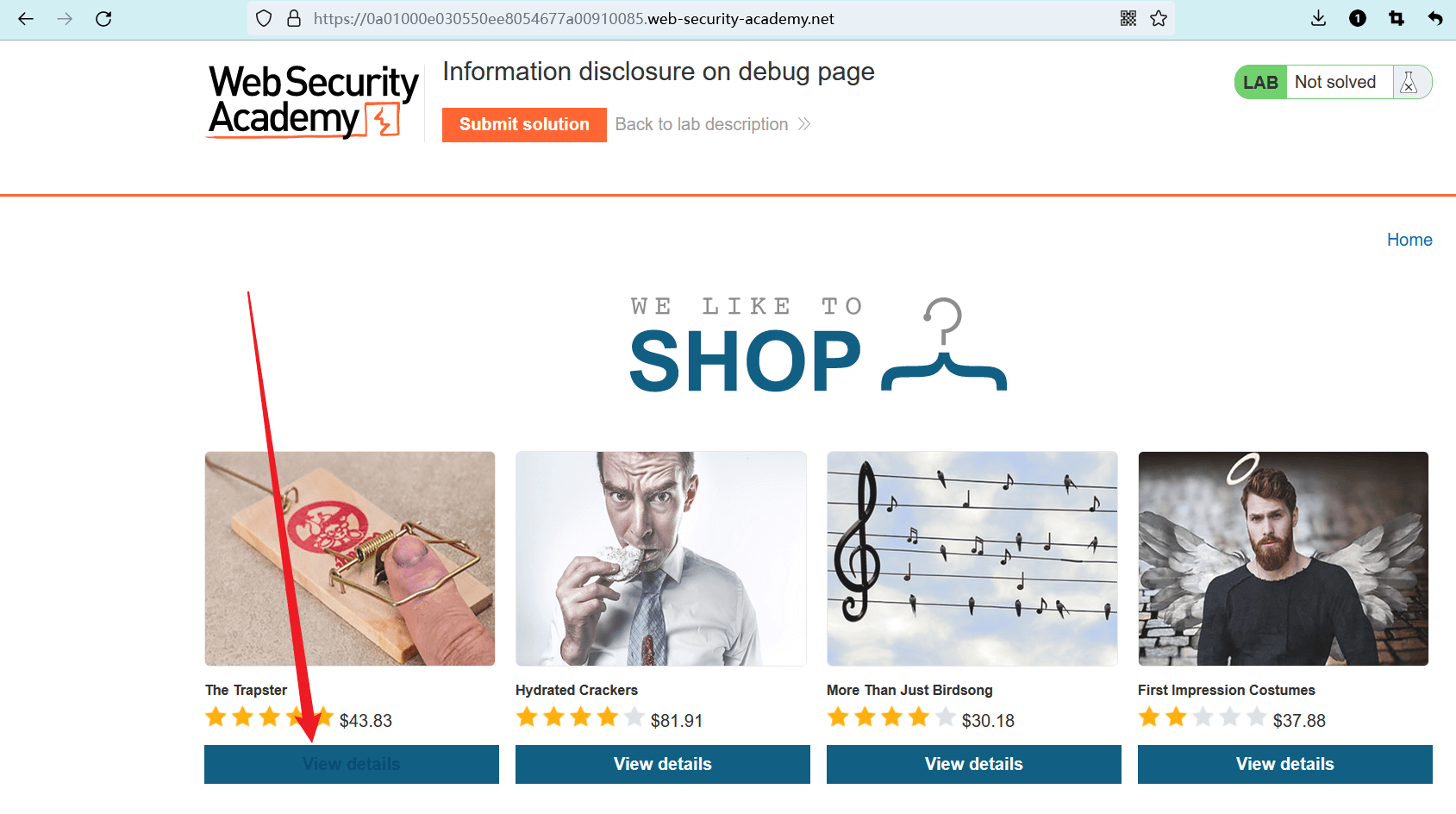

实验室首页如下。

点击 “View details” 进入任意一个商品的详情页。

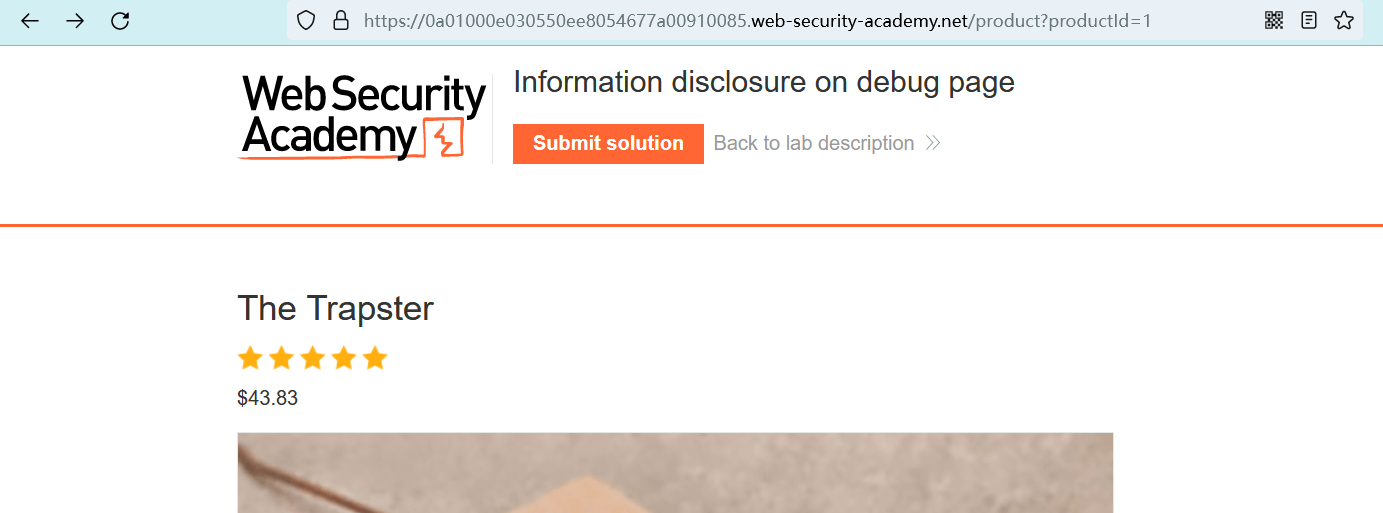

发现 URL 中的参数productId。

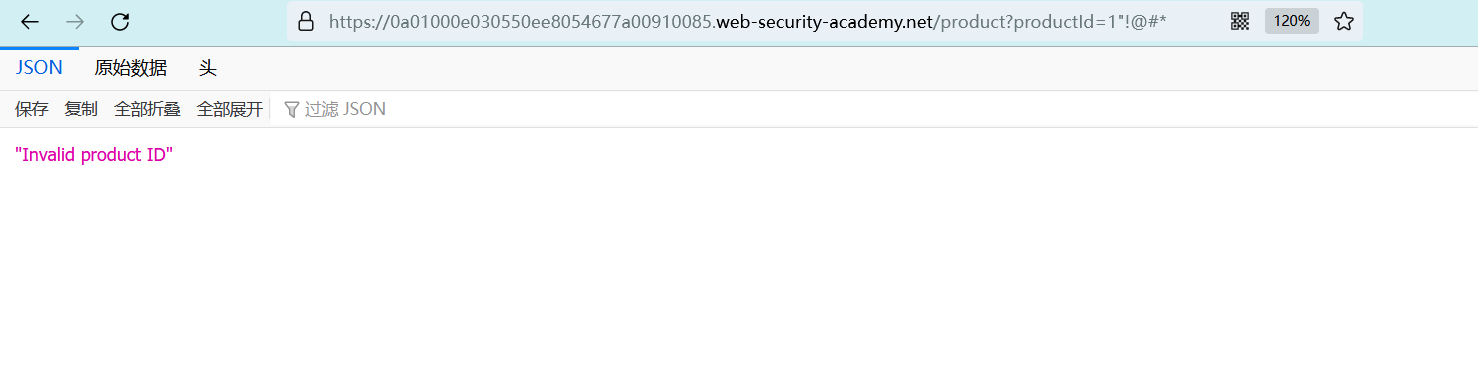

尝试在参数productId中提交脏字符,未发现错误信息。

返回首页,启用浏览器代理,然后刷新页面,使当前网页触发 BurpSuite 的被动扫描功能。

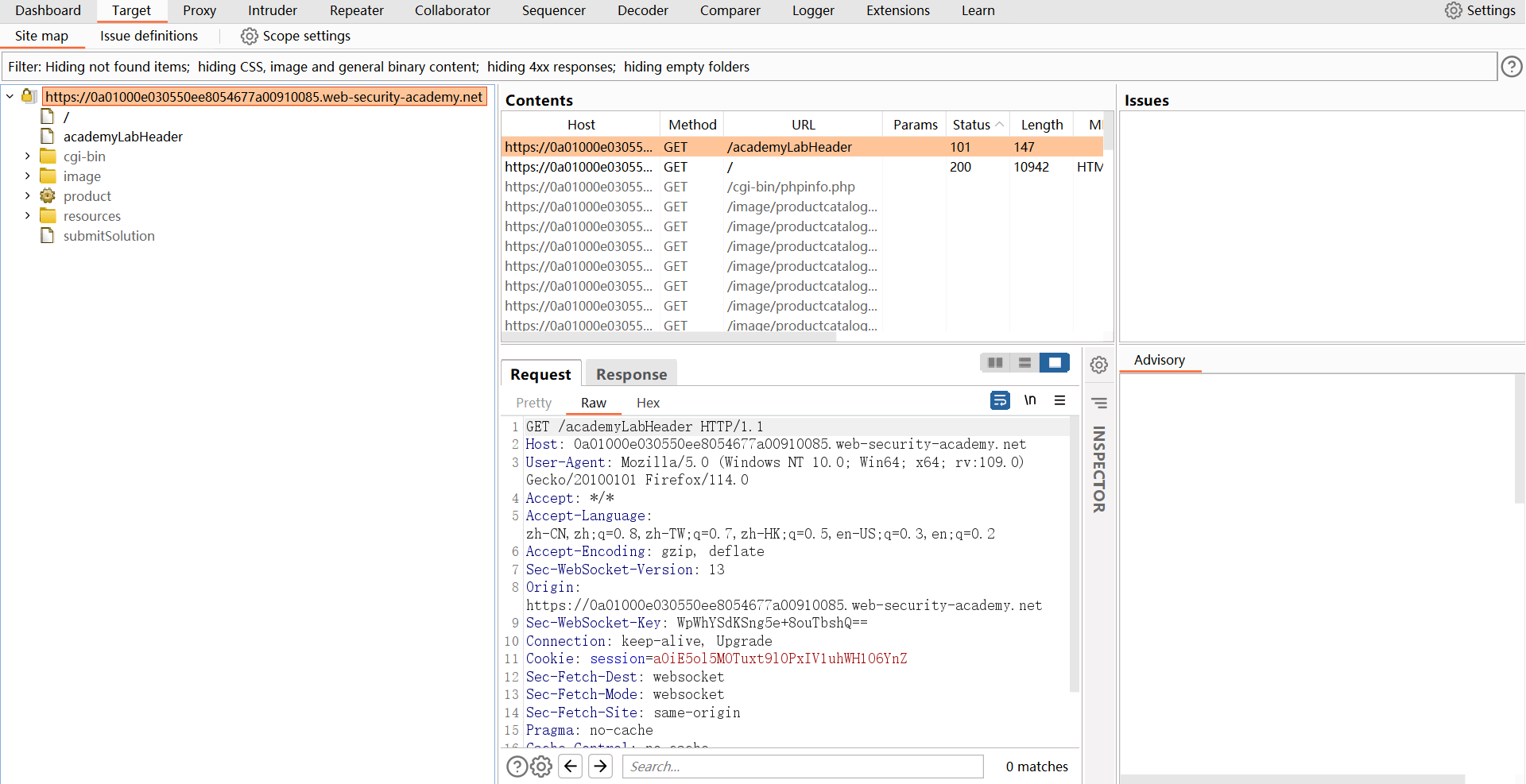

查看 BurpSuite 的 “Target --> Sitemap” 选项卡,通过被动扫描功能,可以自动爬取该站点上的 URL 链接。

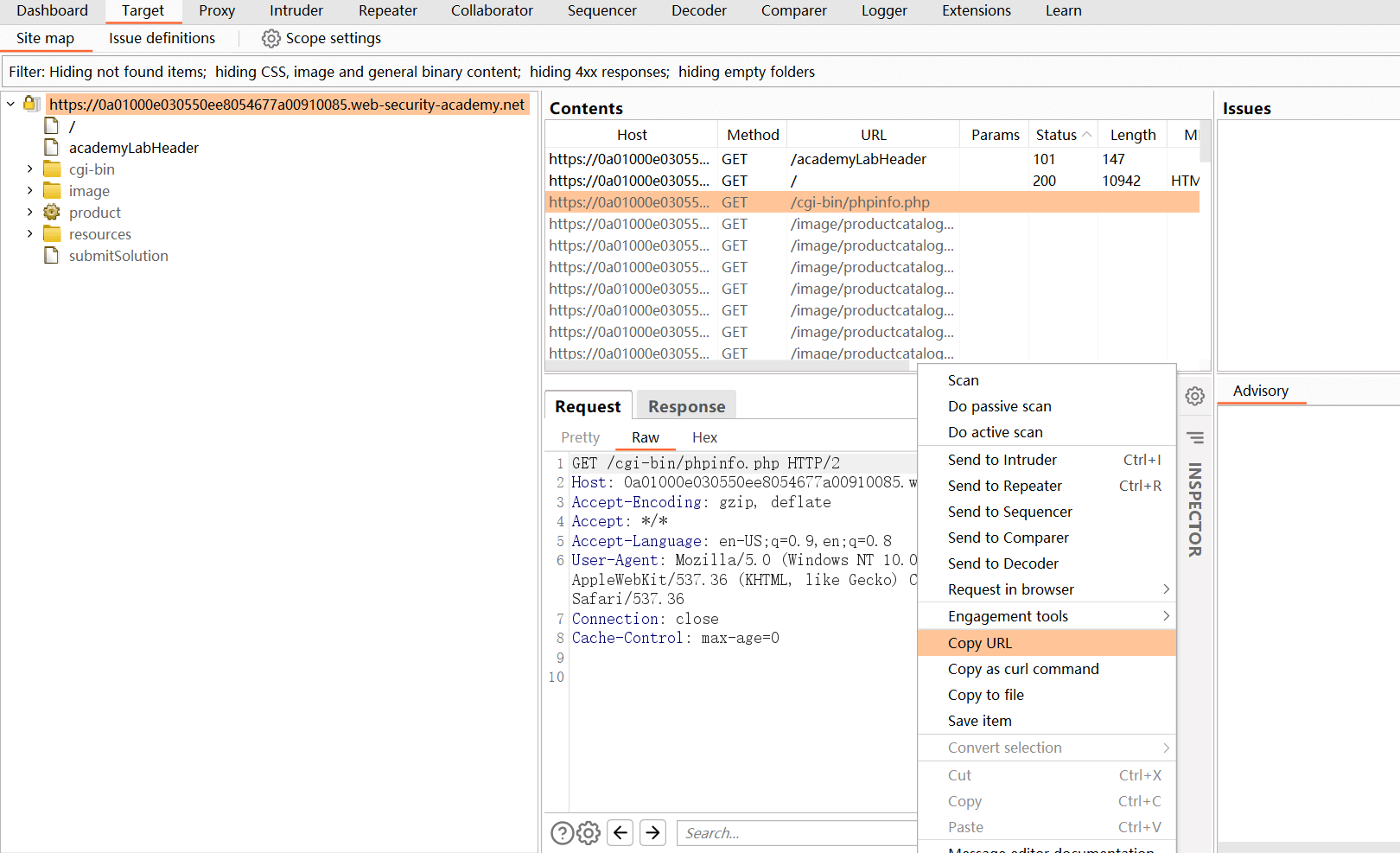

在内容视图中,发现一条可疑的链接/cgi-bin/phpinfo.php,通过 “右键 --> Copy URL” 复制其访问链接。

复制链接之后,在浏览器中进行访问。

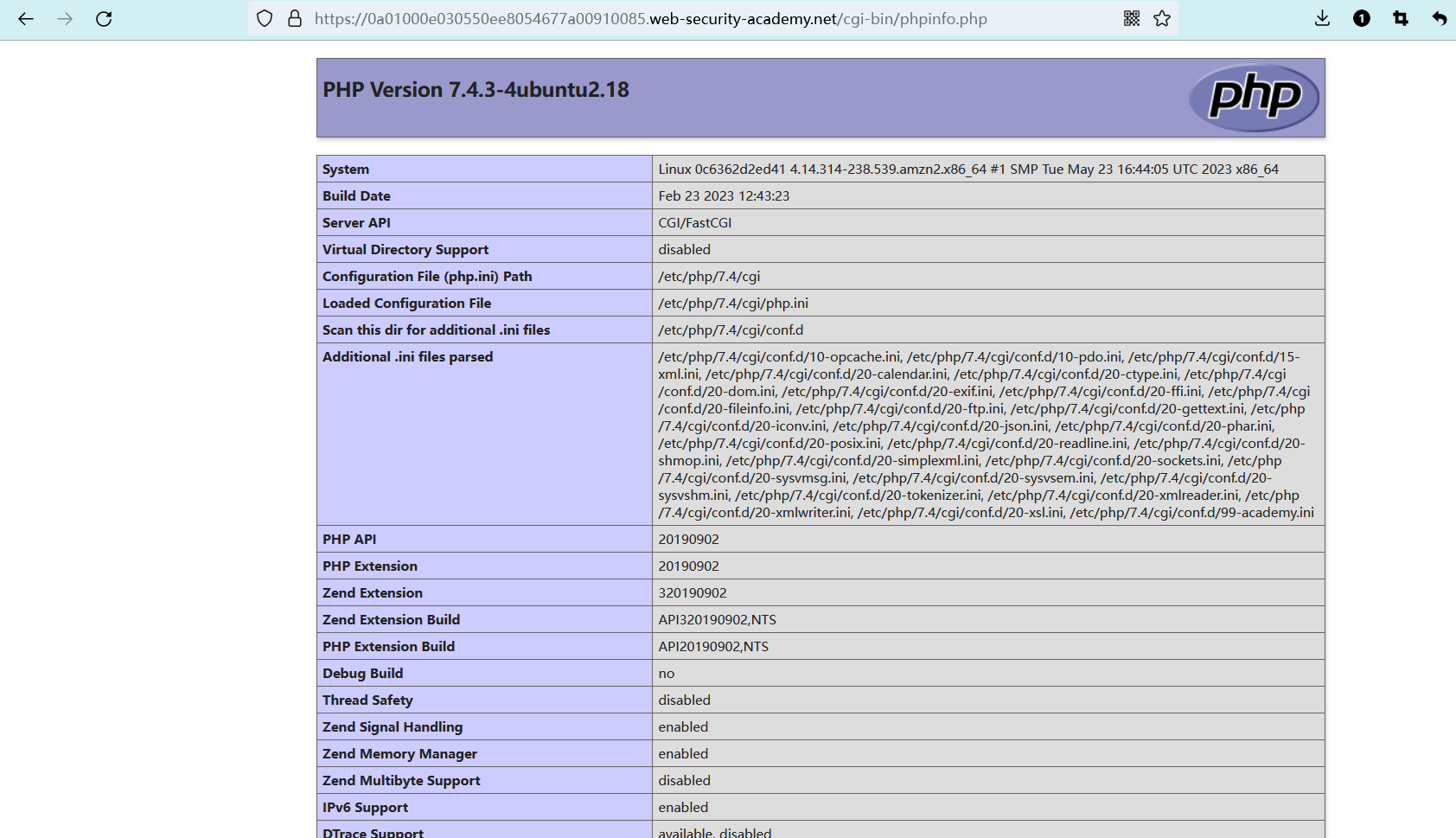

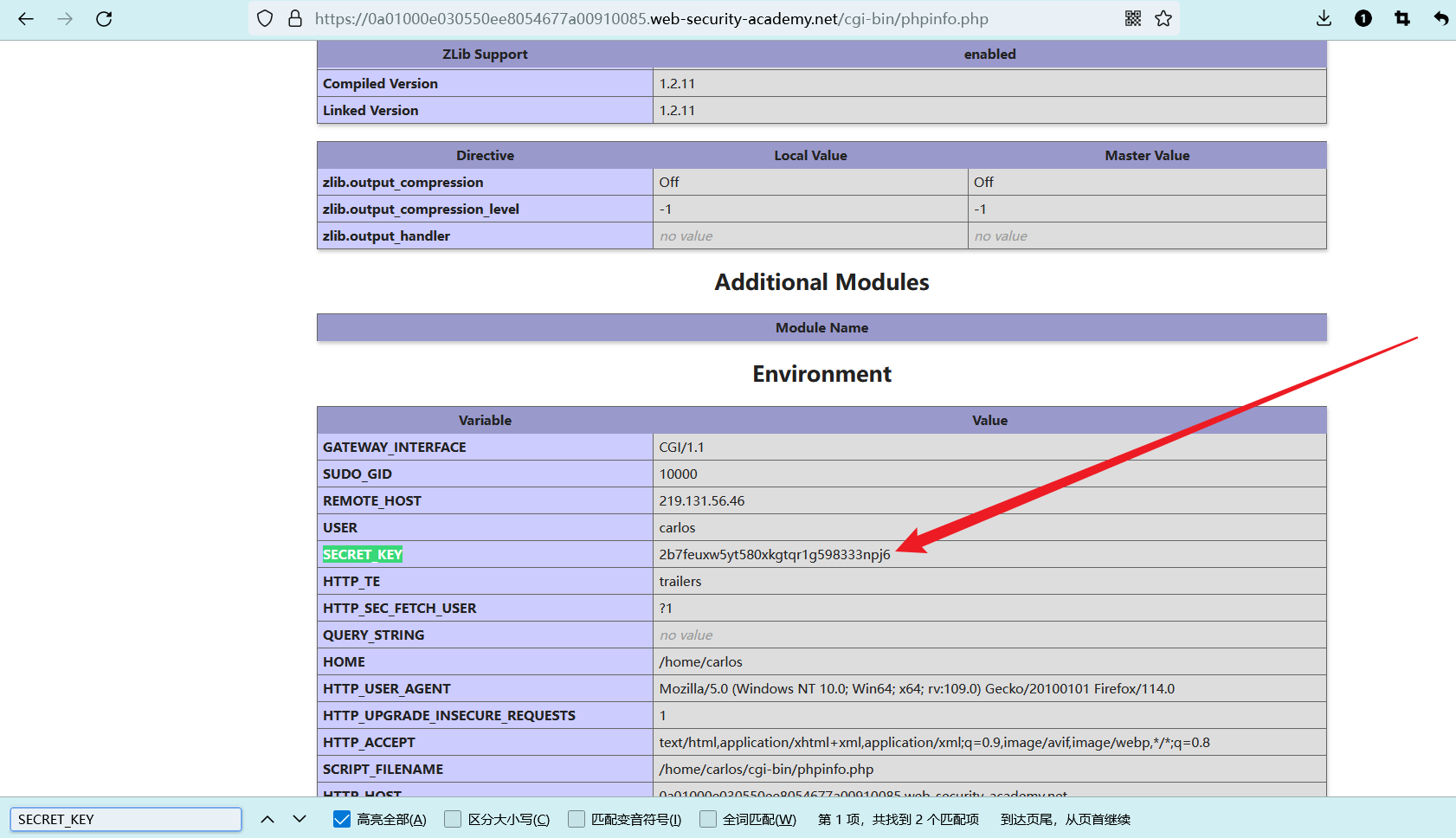

发现 phpinfo 页面,该页面记录了程序的 Debug 信息。

快捷键 “Ctrl + F” 打开浏览器自带的字符查找功能,输入SECRET_KEY并进行搜索,成功找到对应变量值。

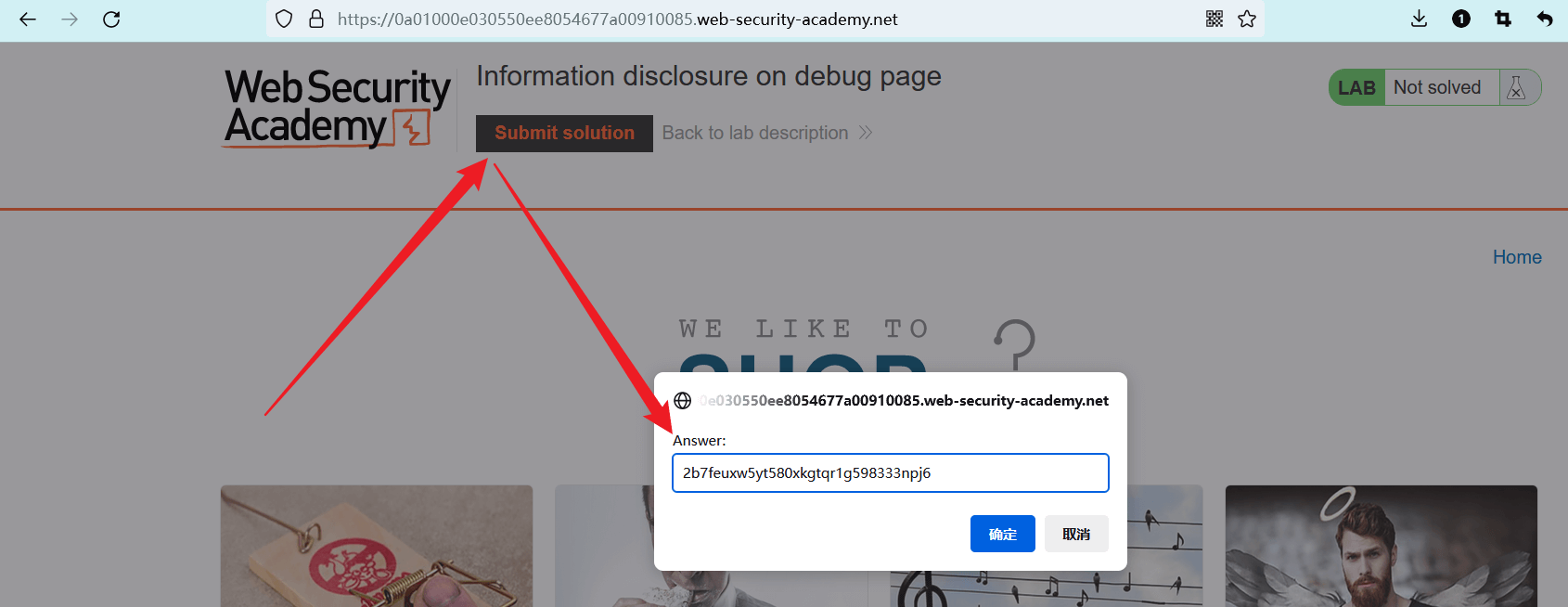

回到首页,点击上方的 “Submit solution” 打开结果输入框,并填入刚刚获得的变量值,然后点击 “确定” 。

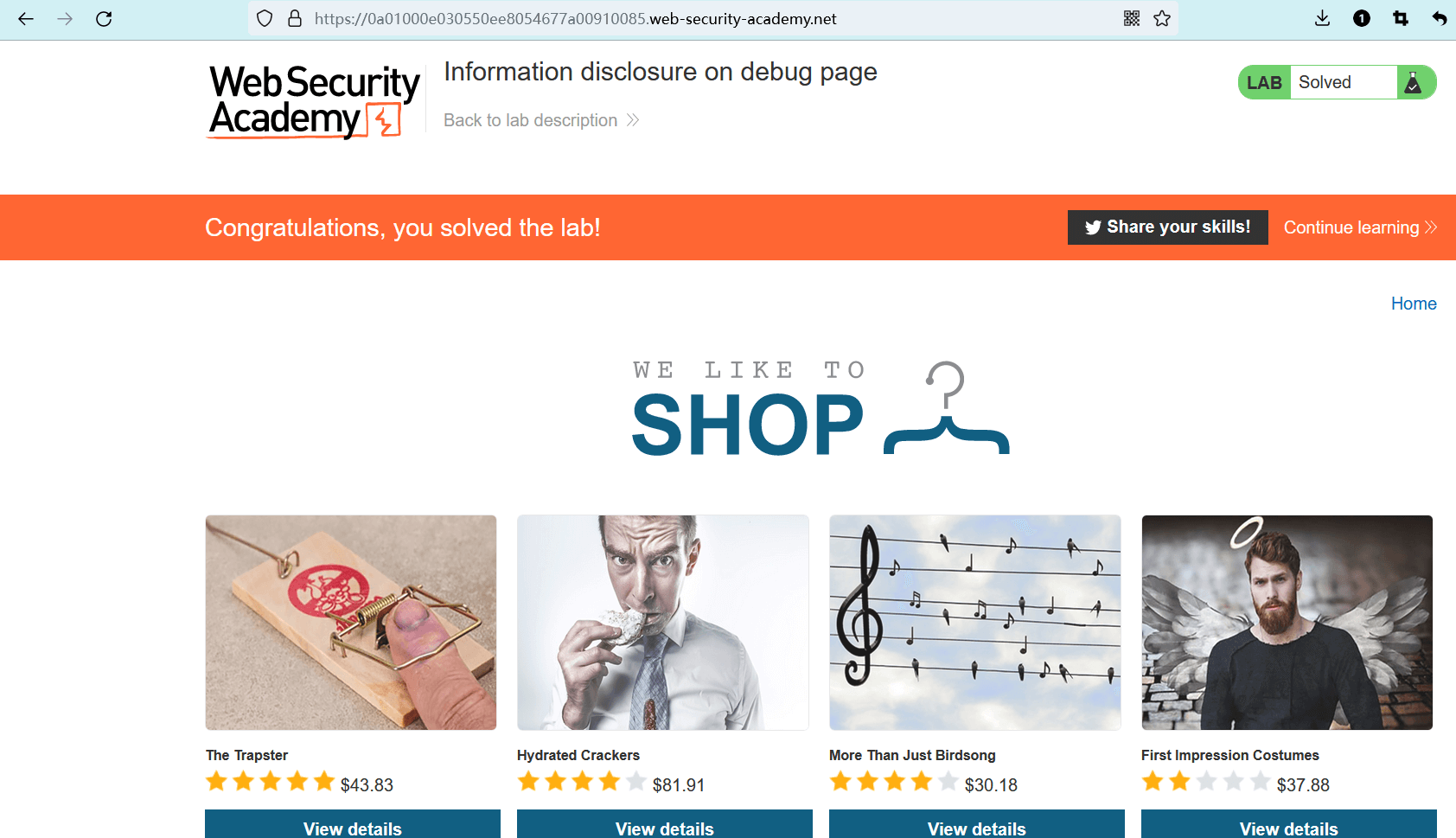

变量值正确,实验完成。

编辑 (opens new window)