学徒-用户名枚举-不同的响应

学徒-用户名枚举-不同的响应

# 实验室:通过不同的响应进行用户名枚举

# 题目

此实验室容易受到用户名枚举和密码暴力攻击。它具有一个可预测的用户名和密码,可以在以下单词列表中找到:

若要解决实验室问题,请枚举有效的用户名,并对此用户的密码进行暴力破解,然后访问其帐户页面。

- name: 实验室-学徒

desc: 通过不同的响应进行用户名枚举 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/authentication/password-based/lab-username-enumeration-via-different-responses

bgColor: '#001350'

textColor: '#39d50c'

1

2

3

4

5

6

2

3

4

5

6

# 实操

根据题意,可得实验目标:

- 该实验室存在暴力攻击漏洞,先枚举有效的用户名,再针对该用户名进行密码暴力破解,然后以该用户身份进行登录。

点击 “Access the lab” 进入实验室。

点击 “My account” 进入登录页面。

开启 BurpSuite ,在登录表单中输入任意用户名和密码,开启代理后,点击 “Log in” 进行登录操作,并使用 BurpSuite 拦截登录请求数据包。

根据响应信息 “Invalid username” ,可以判断某个用户名 是否存在于目标系统当中。

使用 “Intruder” 功能,将 username 字段的值 添加到选区。

导入实验室提供的 用户名列表,然后点击 “Start attack” 开始对用户名进行暴力攻击。

经过一段时间的枚举,发现数据包 56 的响应数据长度有异样,查看其响应内容,发现信息 “Incorrect password”(密码错误),说明用户名正确,但是密码错误。

- 获得用户名

alpha

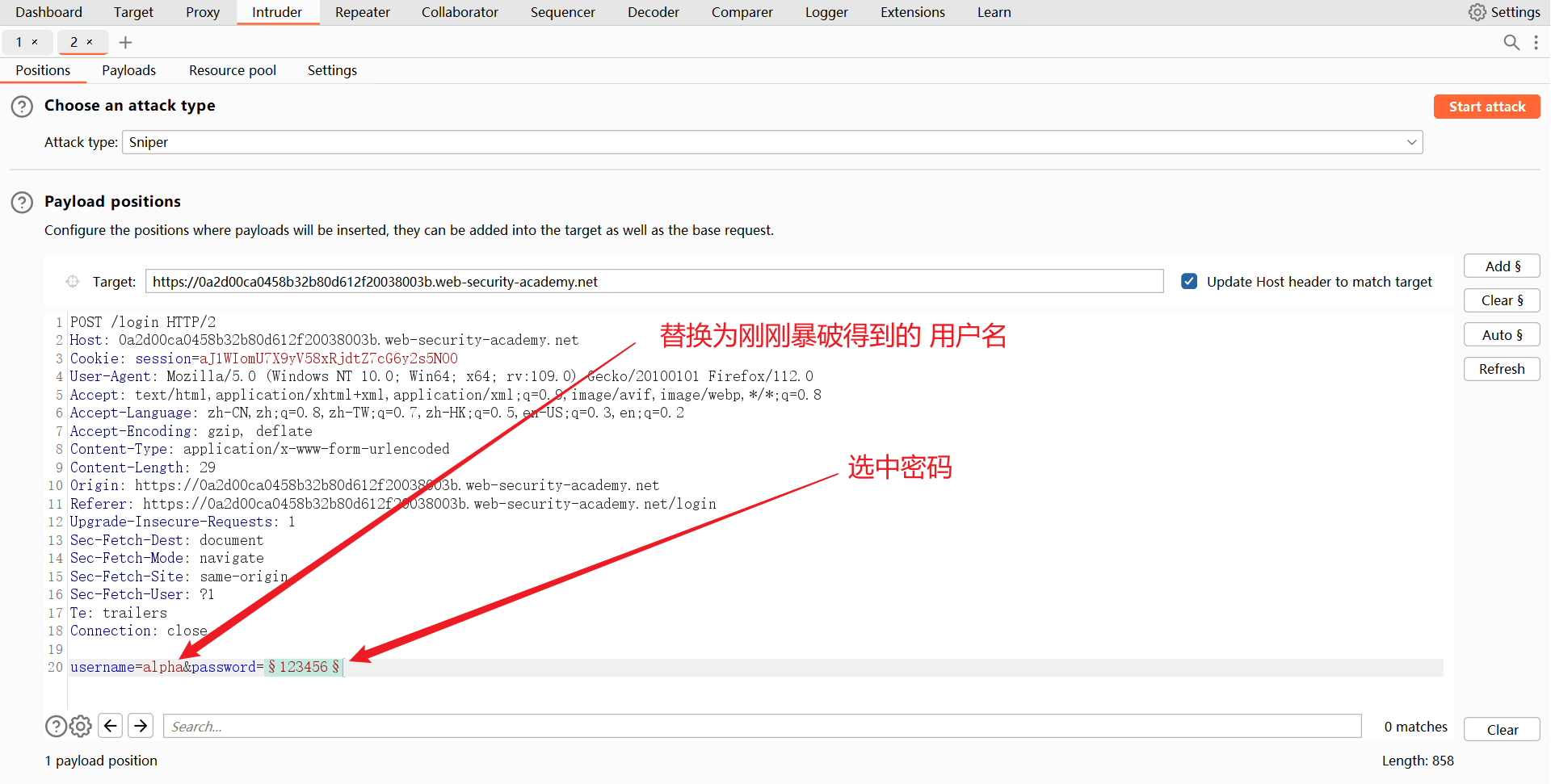

继续使用刚刚的数据包,做以下修改:

- 将 username 的值替换为刚刚获得的

alpha - 将 password 字段的值 添加到选区

清除原来的 用户名列表,导入 密码列表,点击 “Start attack” 开始对用户alpha的密码进行暴力攻击。

数据包 17 的响应内容长度有异样,查看其响应内容,发现进行了 302 跳转,重定向到了 /my-account 目录(登录成功,重定向至用户界面)。

- 获得密码

shadow

回到登录页面,输入获得的用户名和密码,进行登录:

- 用户名

alpha - 密码

shadow

登录成功,实验完成。

编辑 (opens new window)