从业者-XSS上下文-利用HTML编码-onclick属性中的存储型XSS-尖括号双引号HTML编码-以及单引号反斜杠转义

从业者-XSS上下文-利用HTML编码-onclick属性中的存储型XSS-尖括号双引号HTML编码-以及单引号反斜杠转义

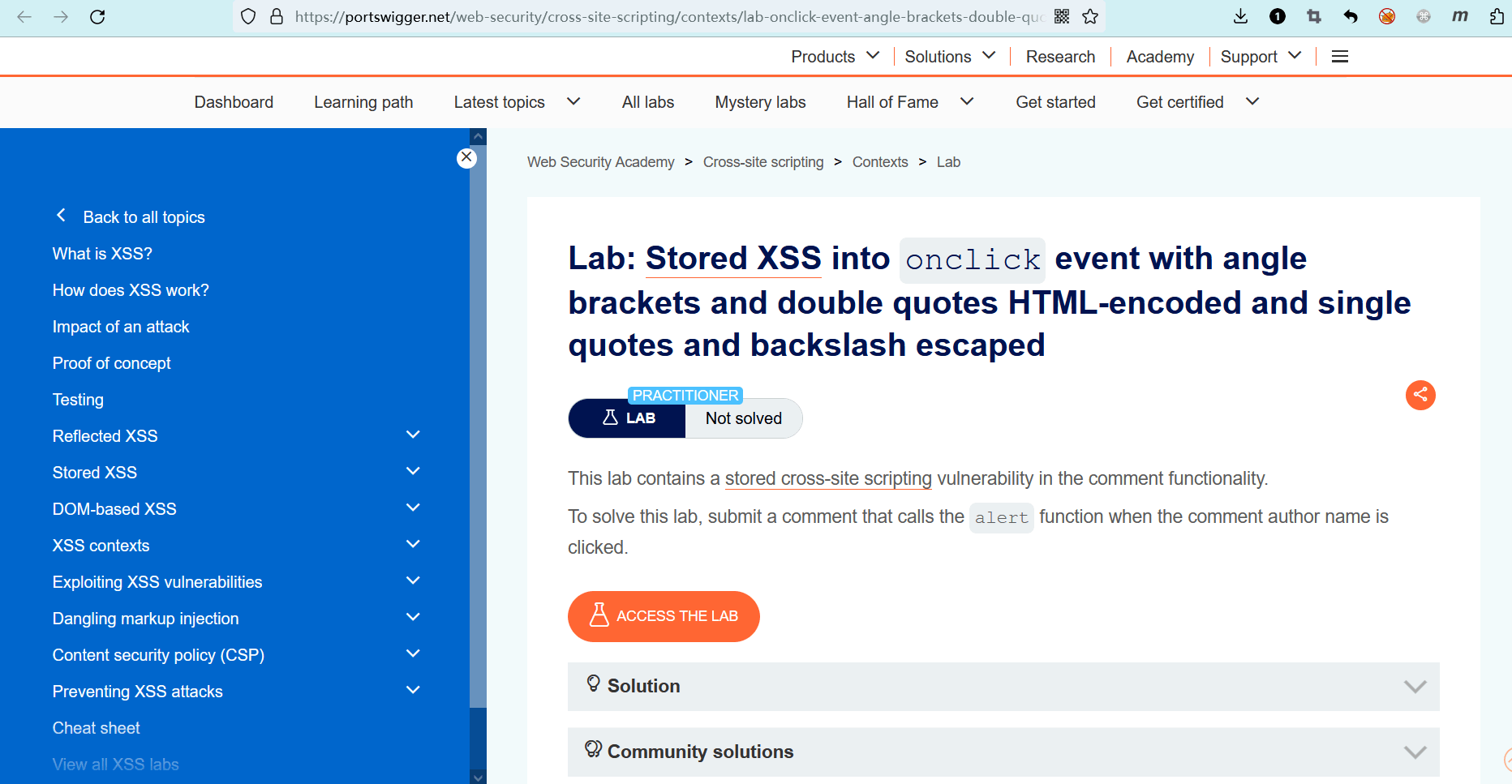

# 实验室:XSS上下文-onclick属性中的存储型XSS-尖括号双引号HTML编码-以及单引号反斜杠转义

# 题目

此实验室在 评论功能 中包含一个存储型的跨站脚本漏洞。

若要解决实验室问题,请提交一个评论,当单击评论作者的姓名时,将调用alert函数。

- name: 实验室-从业者

desc: XSS上下文-onclick属性中的存储型XSS-尖括号双引号HTML编码-以及单引号反斜杠转义 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/cross-site-scripting/contexts/lab-onclick-event-angle-brackets-double-quotes-html-encoded-single-quotes-backslash-escaped

bgColor: '#001350'

textColor: '#4cc1ff'

1

2

3

4

5

6

2

3

4

5

6

# 实操

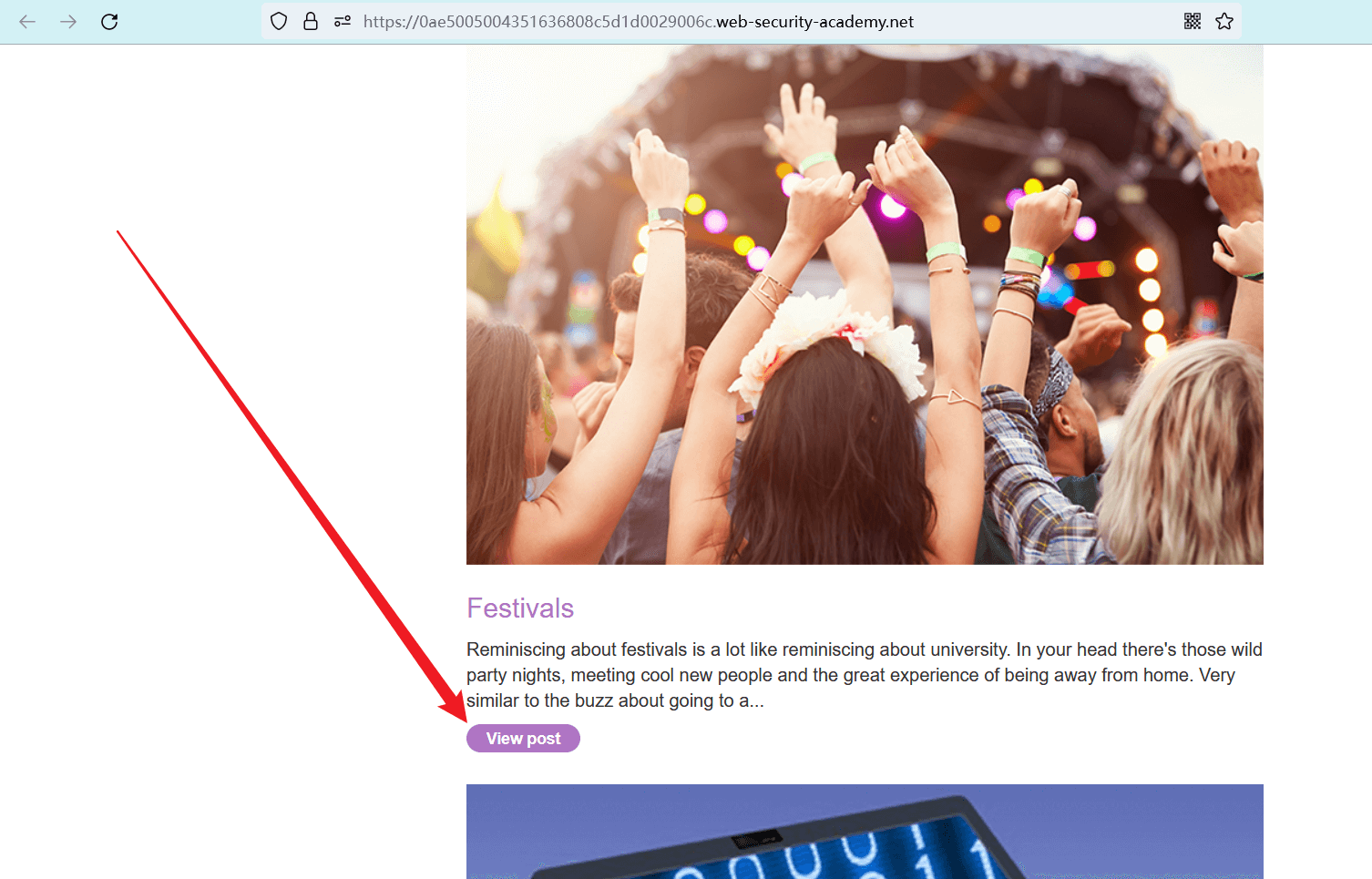

点击 “ACCESS THE LAB” 进入实验室。

点击任意 “View post” 进入文章详情页。

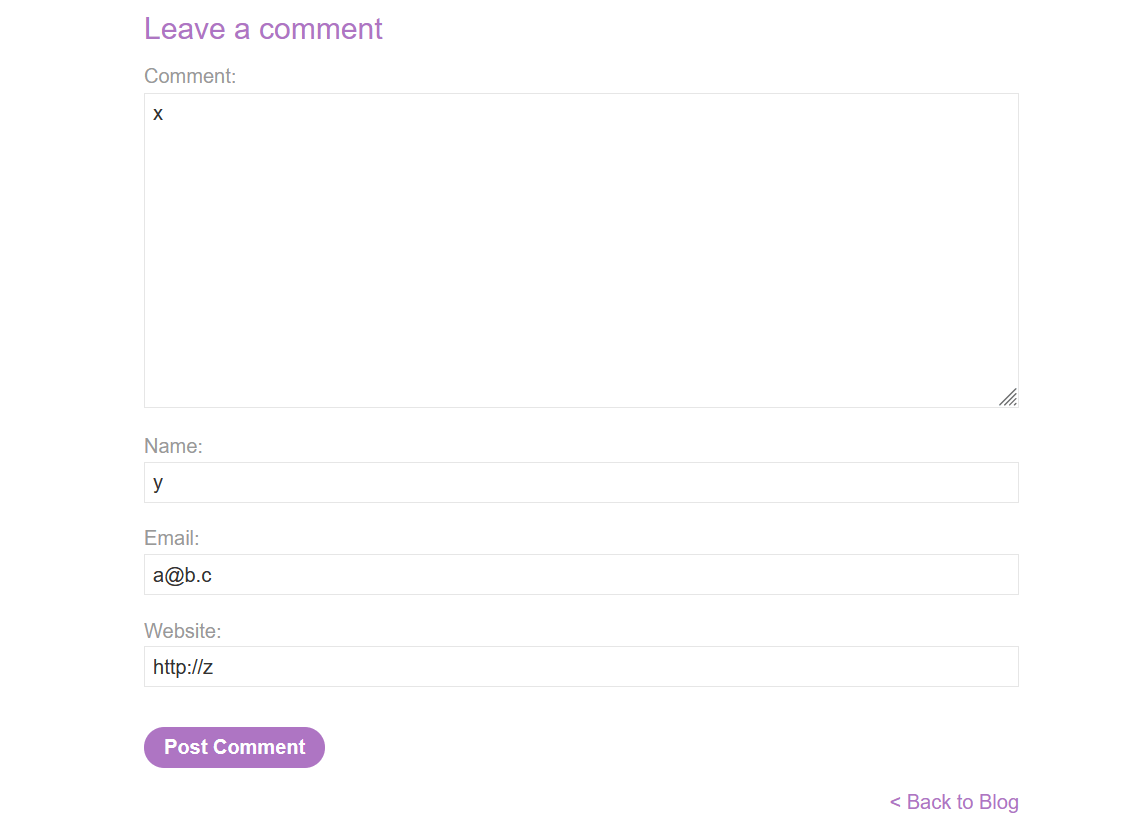

提交一个评论。

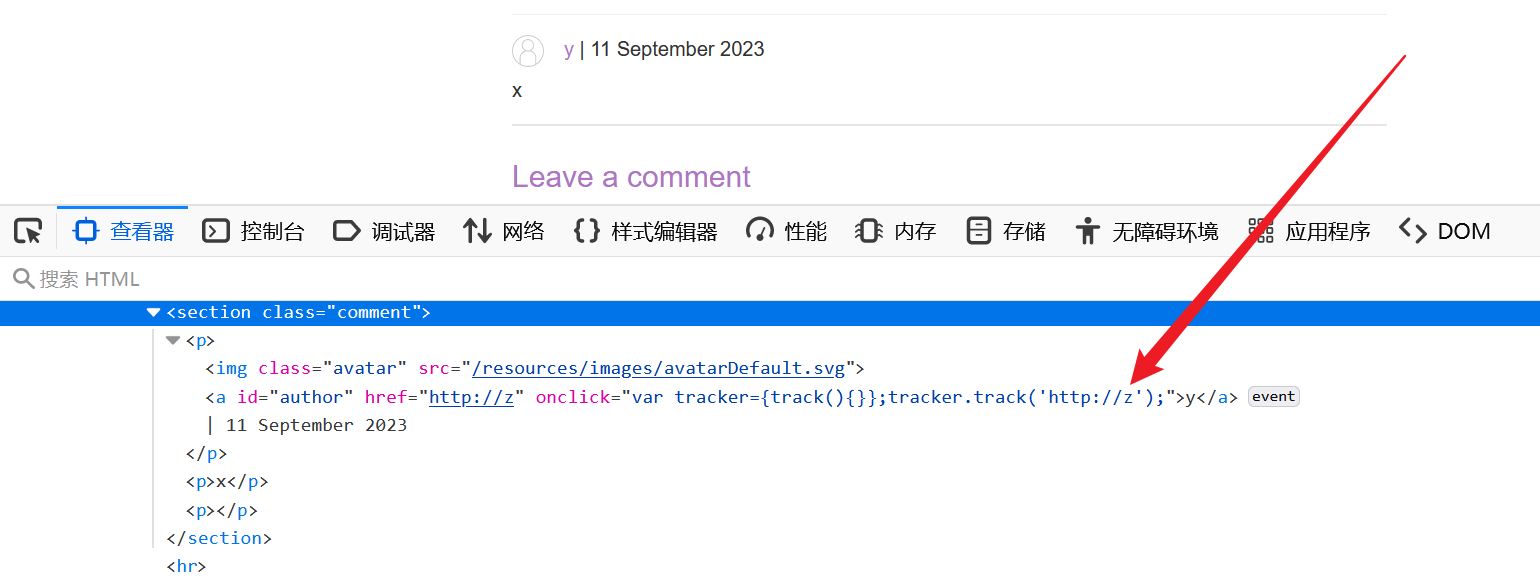

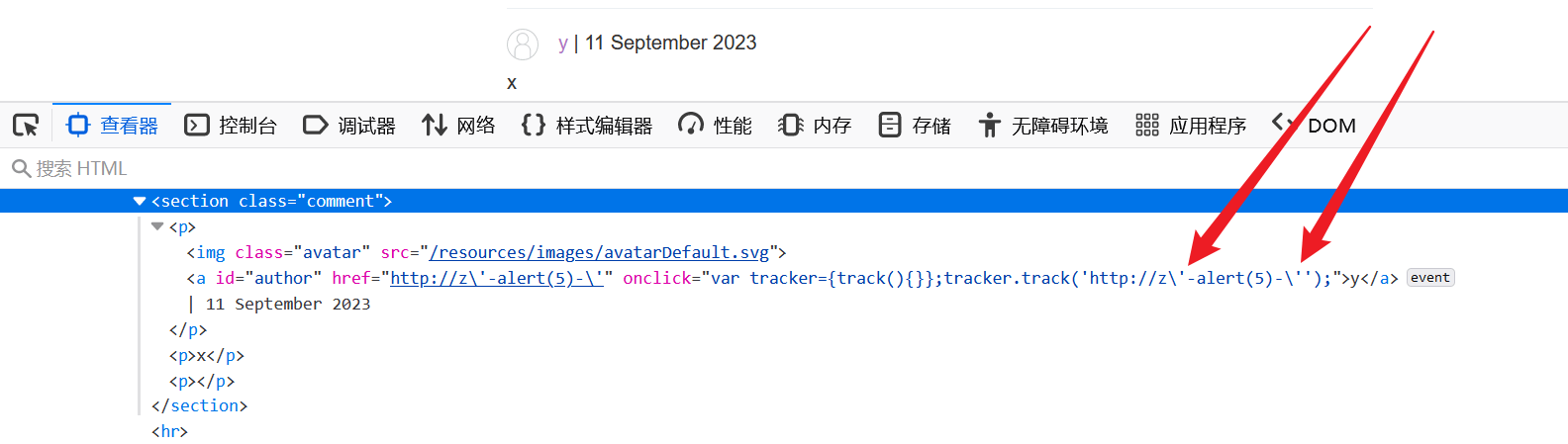

某个a标签中存在onclick事件,且存在出口点,这就是本次实验的目标。

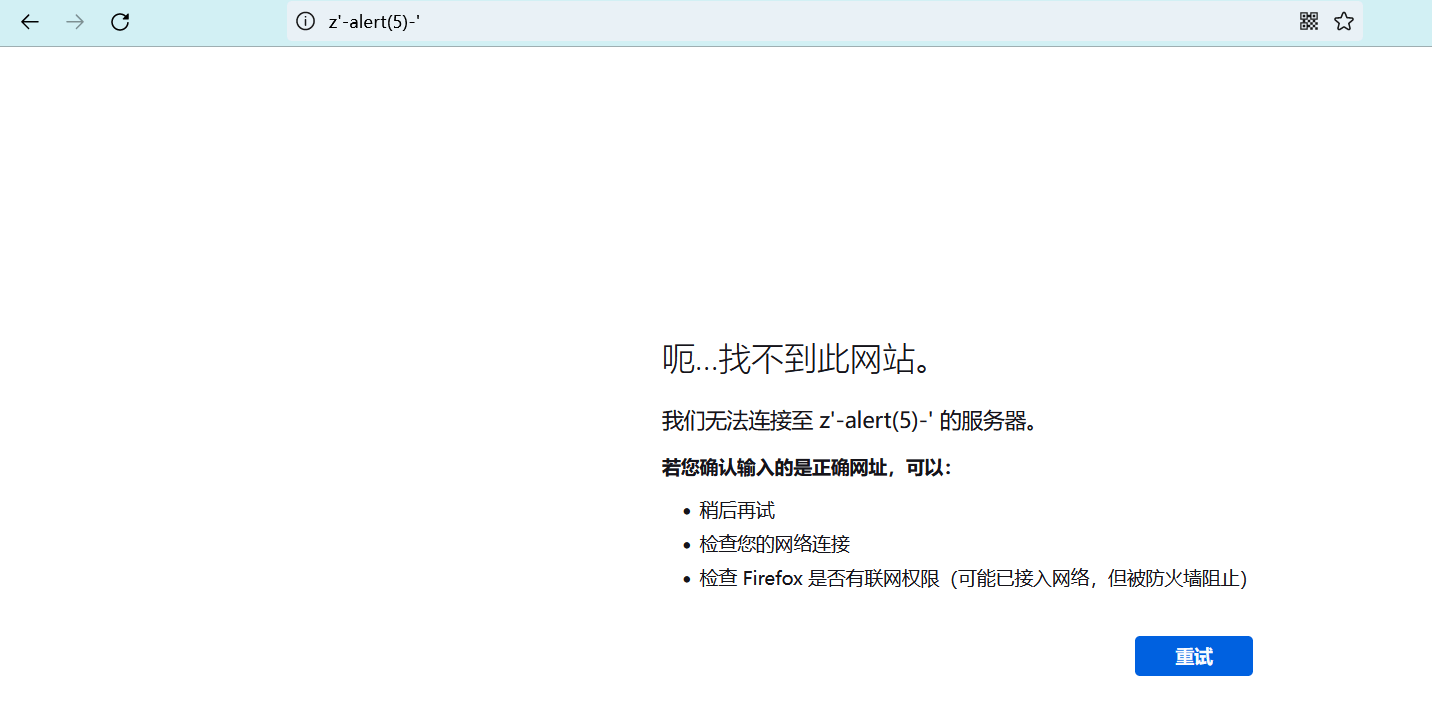

尝试闭合字符串,引号被转义。

'-alert(1)-'

http://z'-alert(1)-'

1

2

3

2

3

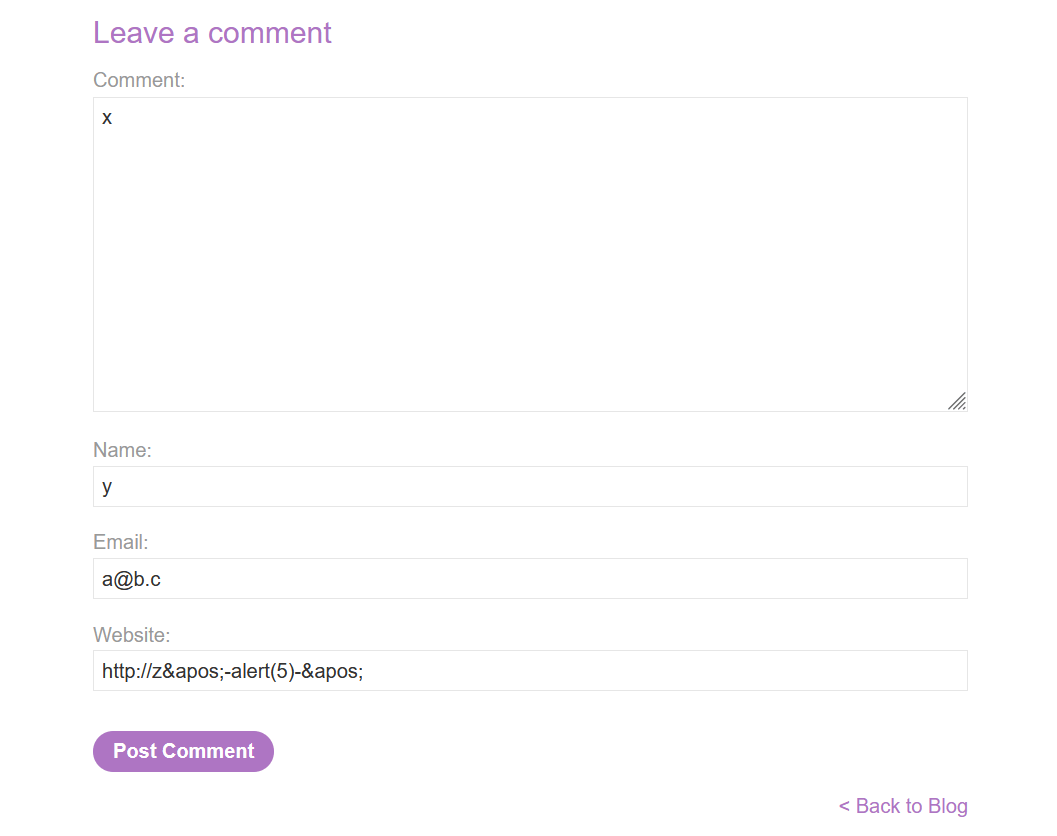

对引号进行 HTML 编码,然后再次注入:

'-alert(1)-'

http://z'-alert(1)-'

1

2

3

2

3

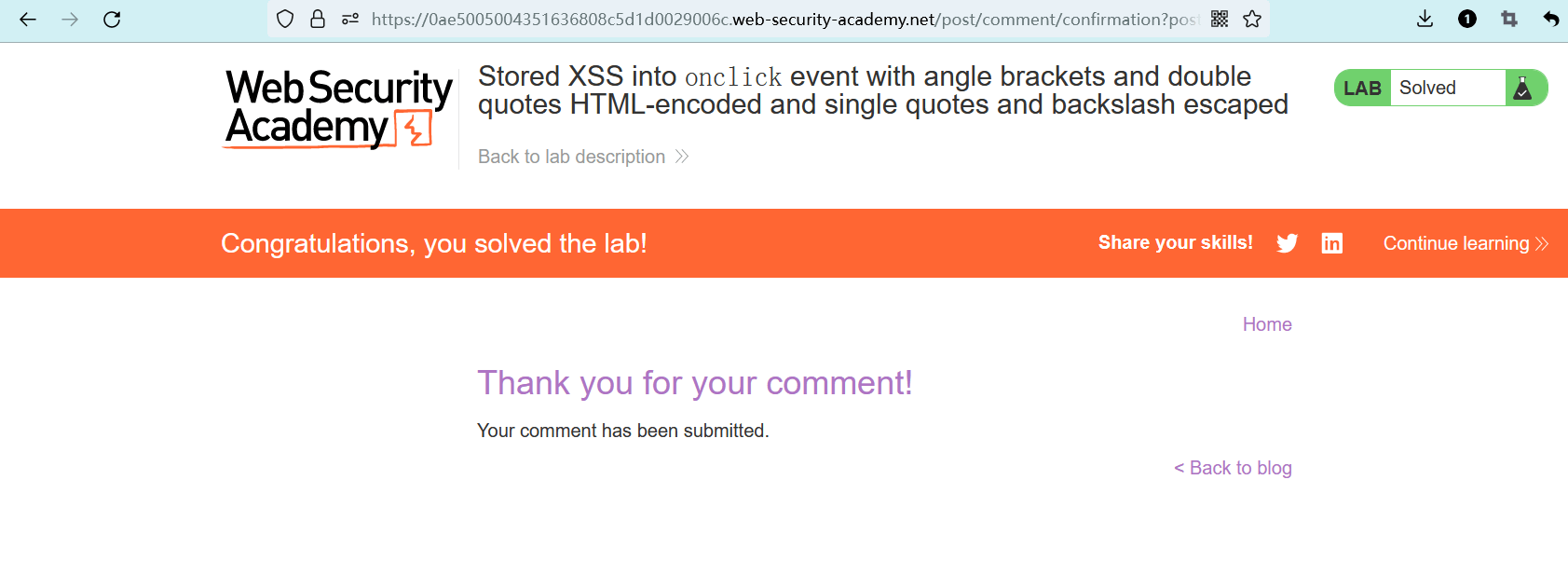

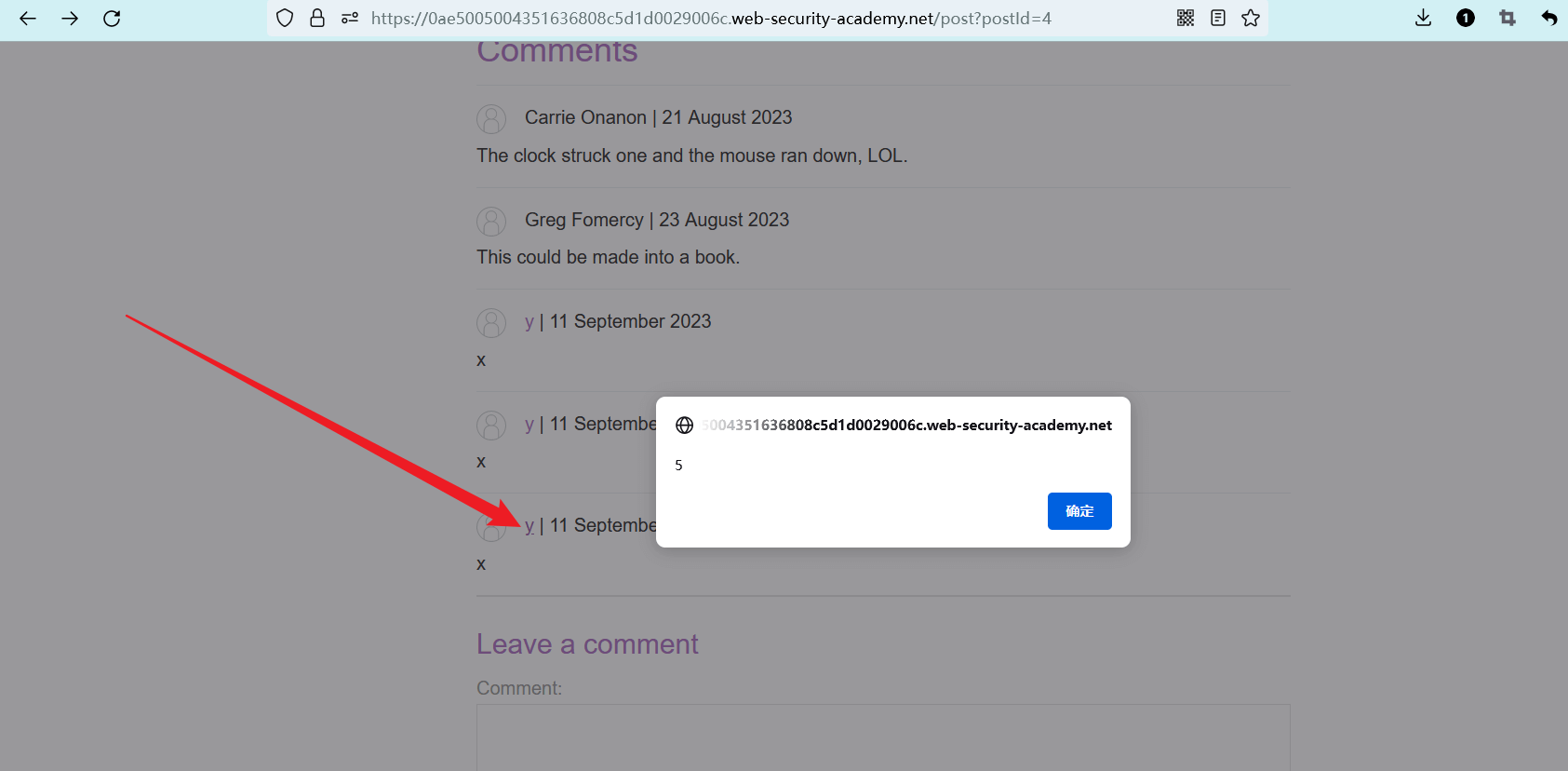

提交评论之后,实验室提示我们已经完成了实验。

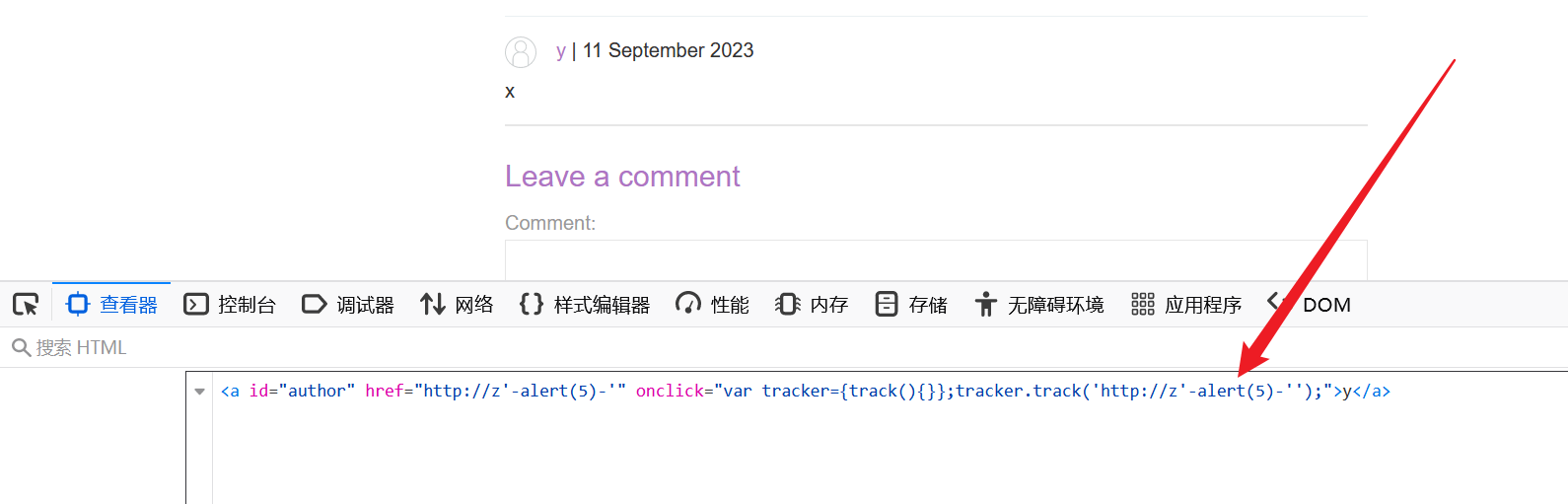

回到刚刚的文章页面,查看源代码。

这一次,注入的引号没有被转义。

点击评论作者的名称,成功调用 alert 函数。

调用 alert 函数后,还会跳转到一个奇奇怪怪的网页。

编辑 (opens new window)