学徒-存储型XSS-未编码的HTML上下文

学徒-存储型XSS-未编码的HTML上下文

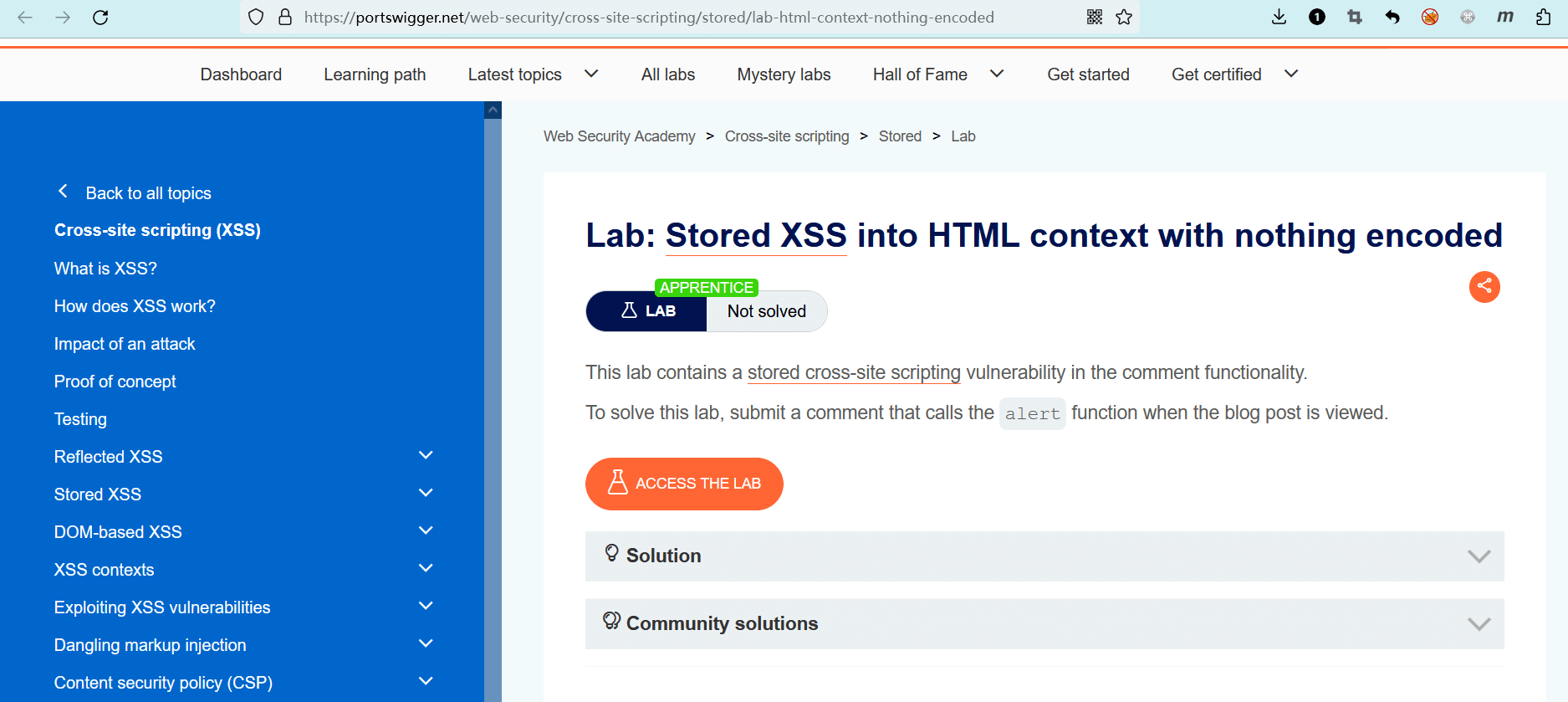

# 实验室:存储型XSS-未编码的HTML上下文

# 题目

此实验室在 评论功能 中包含一个存储型跨站点脚本漏洞。

若要解决实验室问题,请提交一个评论,该评论在查看博客文章时调用alert函数。

- name: 实验室-学徒

desc: 存储型XSS-未编码的HTML上下文 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/cross-site-scripting/stored/lab-html-context-nothing-encoded

bgColor: '#001350'

textColor: '#39d50c'

1

2

3

4

5

6

2

3

4

5

6

# 实操

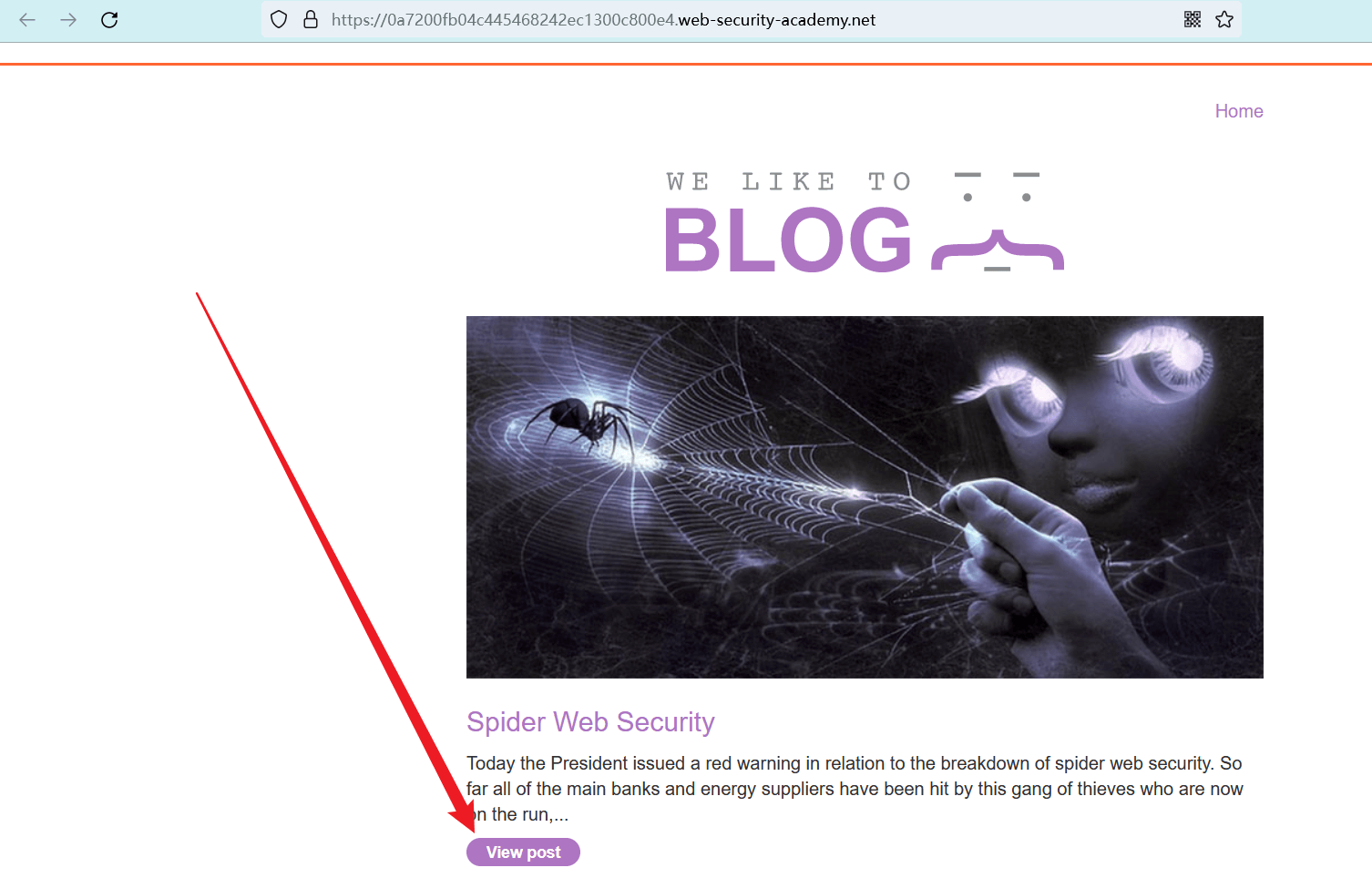

点击 “ACCESS THE LAB” 进入实验室。

点击任意一个 “View post” 查看博客文章。

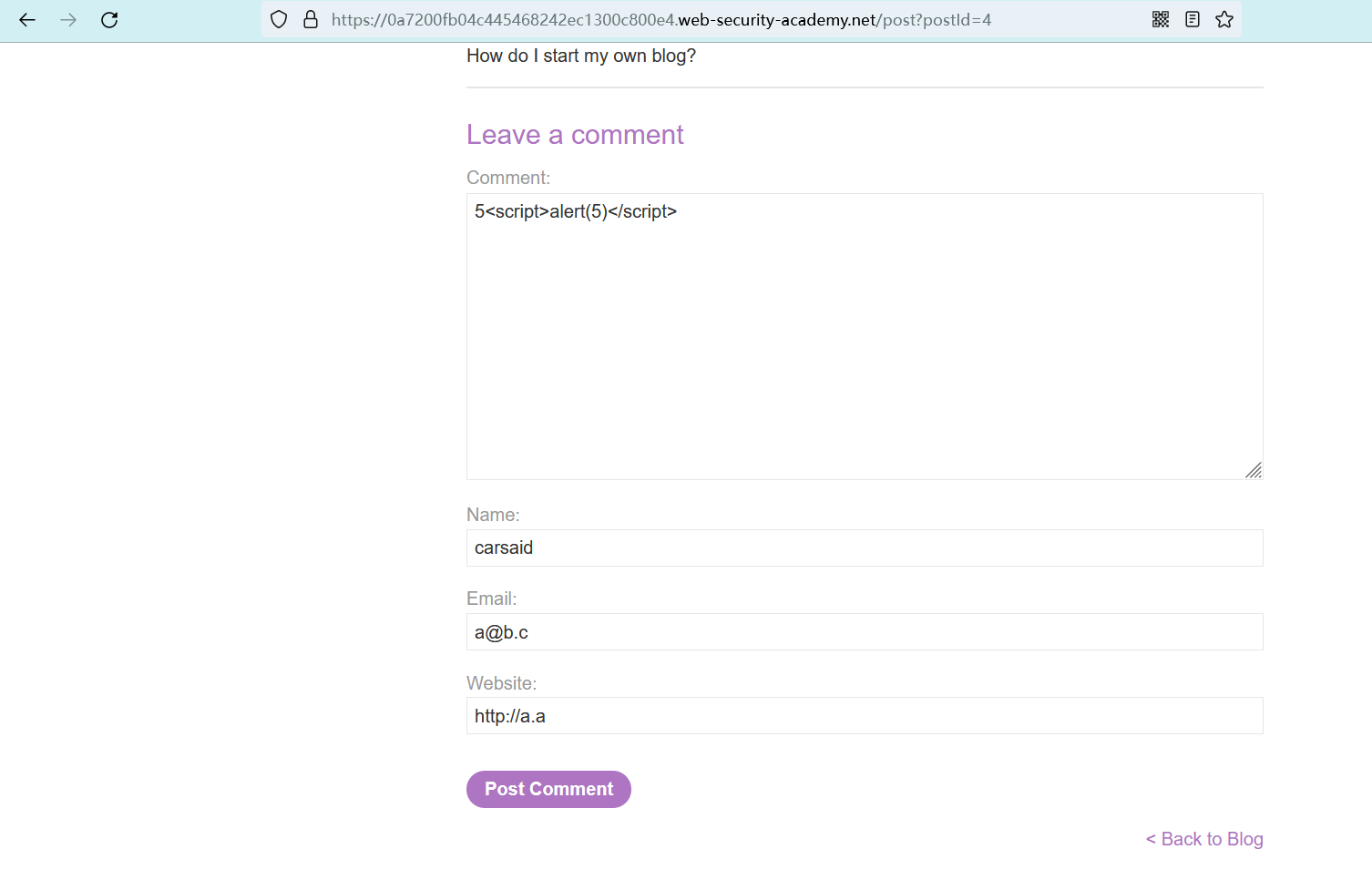

在每篇博客文章的下方 都存在一个评论功能。

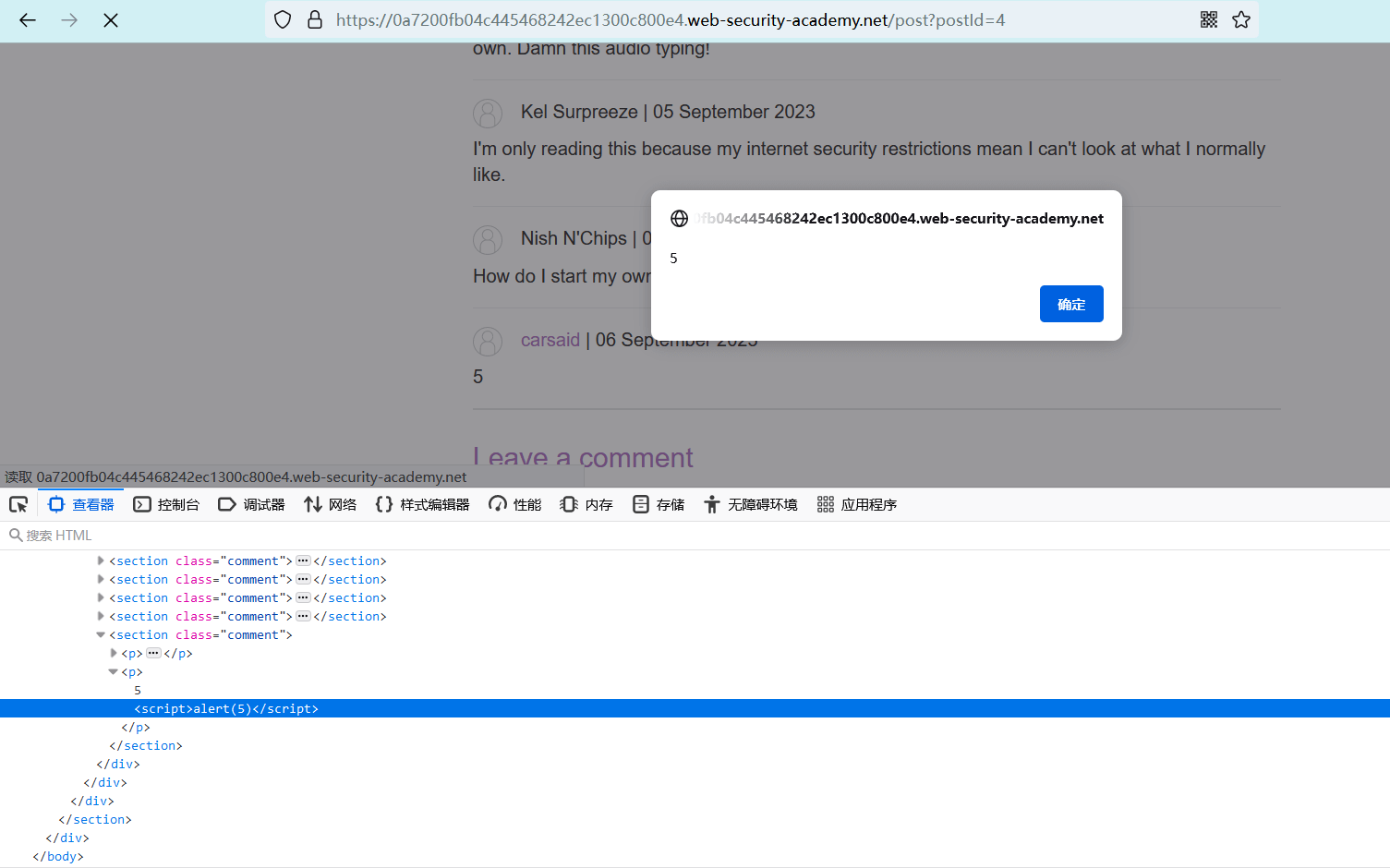

在 “Comment” 表单项中写入 XSS 攻击载荷,其余表单项正常填写,然后点击 “Post Comment” 提交表单。

<script>alert(1)</script>

1

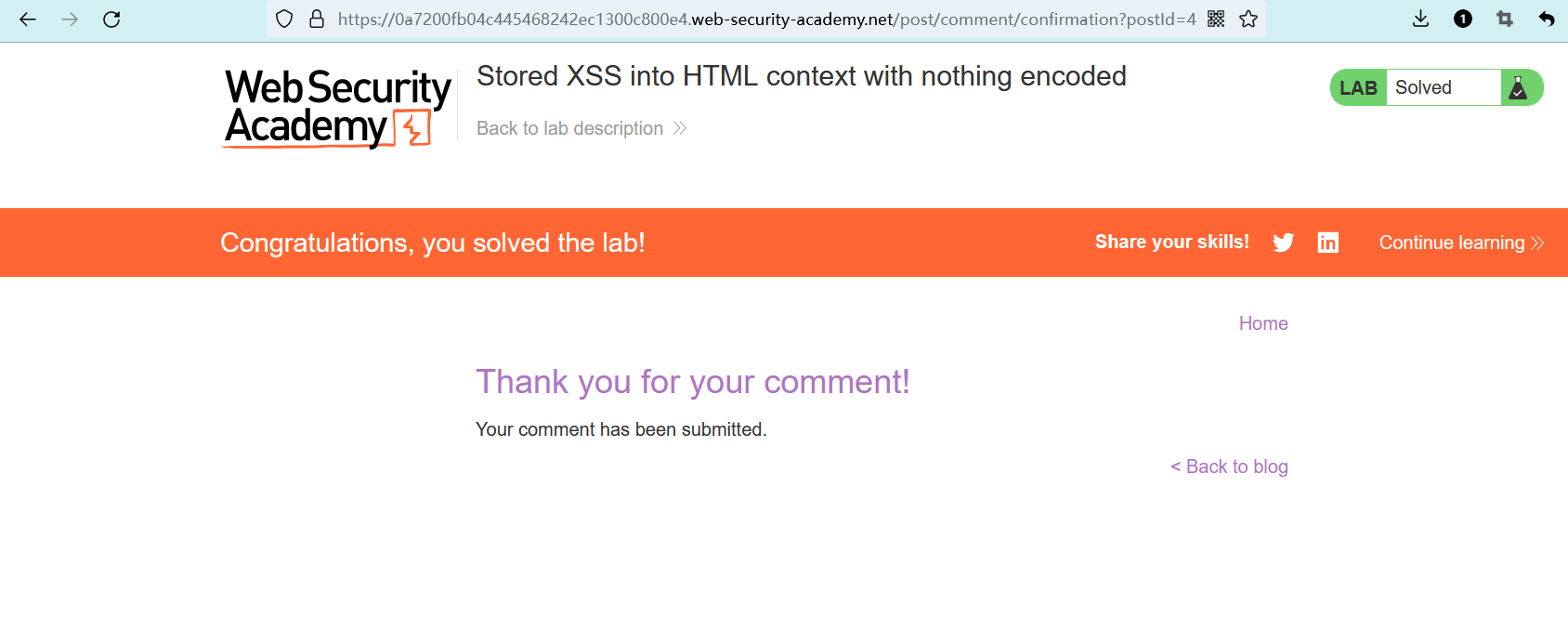

提交表单之后,实验室提示我们已经完成实验。

但还是需要看看效果,点击下方的 “< Back to blog” 返回之前的那篇博客文章中。

在进入博客页面时,你会看到一个提示框,刚刚提交的载荷被正常解析和执行了。

实验完成。

编辑 (opens new window)